今天的议题如下图所示.

所以继续就参与的几个比(KE)较(YI)重(TING)要(DONG)议题简单说下:

1.4G"伪基站"

可以做的事情是获取"伪基站"附近一定范围内(可达2公里)的4G手机的位置信息,还可以对4G手机进行拒绝服务攻击。

利用LTE RRC协议本身对基站广播没有进行验证和加密,对一定范围内的4G终端广播伪造的RRC报文,4G终端的响应中包含了位置信息.

利用LTE EMM协议中问题,发送伪造的协议报文,手机终端认为4G网络不可用.造成拒绝服务攻击.

除了LTE协议本身的问题之外,具体实现时也会引入安全问题.这就像openSSL作为SSL协议的其中一张实现,所引入的Heartbleed漏洞一样.

目前这些问题的修复情况,不算太乐观.

2.自动化地攻击XML加密

W3C已经发布了新的XML加密规范,然而很多的XML还是使用旧的容易被攻击的加密规范.本议题介绍一种自动化的攻击方法.以及工具:https://github.com/RUB-NDS/WS-Attacker

嗯,这工具其实不只是针对XML加密,是一套Web Services渗透测试框架.

3.Fuzzing Android

使用Fuzzing的方法对Android系统的各核心组件进行测试.包括the Stagefright framework, the mediaserver process, the Android APK install process, the installd daemon, dex2oat, ART.

介绍了对Android各组件进行Fuzzing的方法以及过程,还有结果.其中Google确认了6个CVE.

所以Fuzzing工具早已开源:https://github.com/fuzzing/MFFA

4.基于DNS的数据分析

收集DNS数据,基于DNS数据与特征识别恶意网络犯罪行为.比如新增的DNS记录,突然变动的DNS记录,域名超长的DNS记录等.还有很多,可以想象...

其实DNS数据也是漏洞扫描,威胁情报分析等重要基础数据.

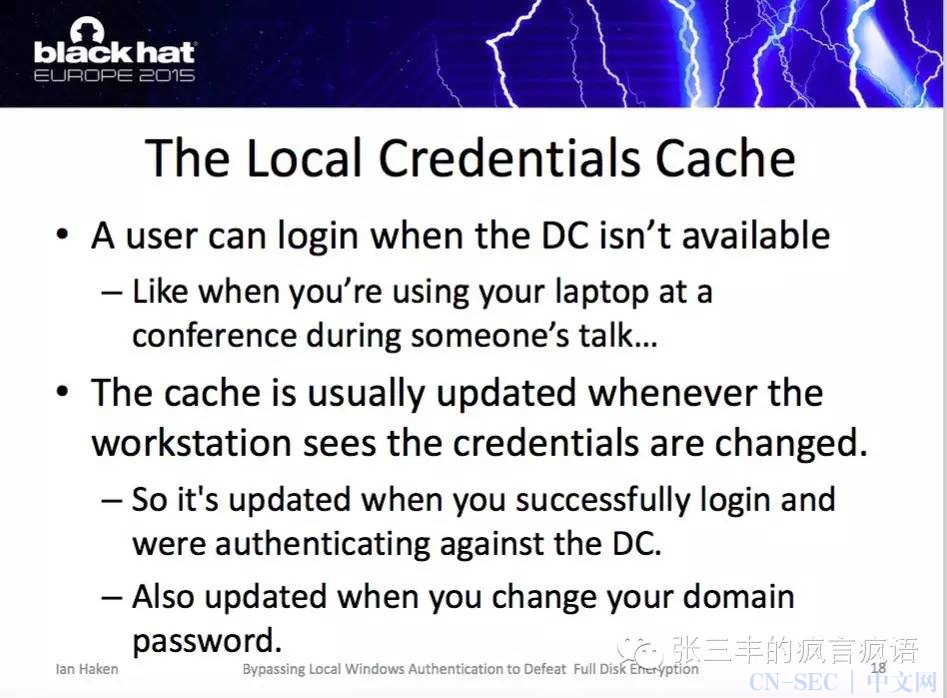

5.Bypass Windows验证

利用已加入域的Windows用户在域控不可用时,会尝试使用本地缓存进行验.而可以物理接触目标的情况下,使用samba构造特定网络环境.可绕过Windows验证.

有兴趣的童鞋可以下载本文最后的打包资料了解具体内容,本议题包括Keynote和Paper.

利用条件以及受影响范围如下图,微软已经确认并修复了该问题,请保持补丁更新.

在最后的Locknote上有一个消息:明年黑帽欧洲举办地点是英国伦敦.

Black Hat Europe 2015 资料下载:

http://pan.baidu.com/s/1eQExtSm

点击阅读原文,阅读<Black Hat Europe 2015 Day 1>

欢迎关注zsfnotes的公众号

本文始发于微信公众号(张三丰的疯言疯语):Black Hat Europe 2015 Day 2

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论