突然,他看到了大L回复了一条讯息,小O迷糊的擦了擦眼,忖道:“也许是最近太累了,眼睛都出现幻觉了。”接着准备继续扫描网站的端口,不经意的看了下和大L的聊天窗口,发现大L回复了一条tired的表情。小O欣喜若狂,快速的回了一句:“最近怎么啦?都联系不上你。”大L回了句:“最近项目多,比较忙咯!你最近在干嘛?”小O回:“最近学习信息收集,在做端口扫描。”大L:“你知道为什么要进行端口扫描吗?”小O:“主要是为了看服务器开放了哪些端口 ,然后针对性的进行下一步检测。”大L:“从基础抓起,棒!对了,你可以去我们破壁者的合作团队WhiteCellClub的官网看一下《kali渗透metasploitable靶机》。这篇文章有关于端口扫描以及端口入侵检测方法。”小O:“我在Windows下使用Zenmap经常出问题。”大L:“是嘛,我刚好写了个Burpsuite关于Nmap的插件,你可以试试。只要装了Nmap就可以使用了。”小O收到大L发过来的插件,迅速导入Burpsuite测试。

①导入BurpNmap插件。

传送门:https://github.com/WallbreakerTeam/BurpNmap

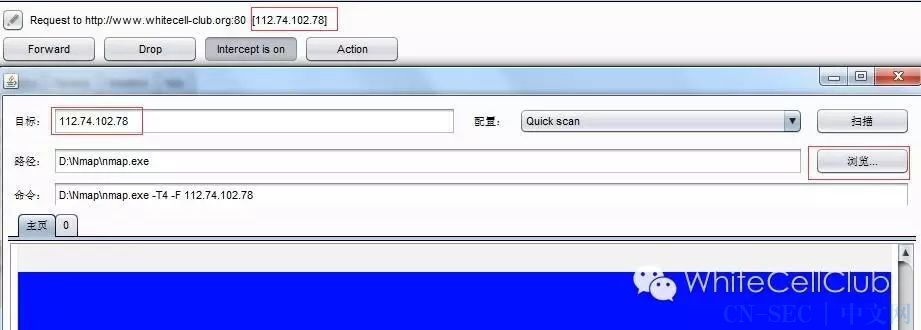

②在Proxy页面截包右键可以看到go to Nmap,对,点击它会弹出一个类似Zenmap的界面。

③BurpNmap会自动获取域名的IP,配置跟Zenmap一样。![]()

接着选择Nmap的安装目录就可以点击扫描了。

小O感觉这工具挺方便的,不用老是打开Nmap的目录再手动敲命令,不过选择Nmap这里如果每次都要手动选择那挺麻烦的。于是就问:“大L,这倒是很方便,不过Nmap的路径要不要每次都手动去选择呢?”

大L:“/baiyan,当然不用啦,它会存储你上一次选择的目录。”

大L:“这只是个单独的插件,我在另一个插件里还集合了目录爆破、记事本的功能。”

小O:“真的,那能让我试试嘛?”

大L:“发是可以发给你,不过你要好好读下代码,看我是如何写的,只有这样你才能进步。”

小O一脸深以为然的样子,当然大L是看不到的。回复了句:“好的,我会好好读代码的,到时有问题会发你邮箱。”

小O收到大L发过来的插件HackToolkit,迅速导入Burpsuite。以下是使用步骤:

传送门:https://github.com/WallbreakerTeam/HackToolkit

①导入插件。

②会出现一个NotePad选项卡,打开它。

③里面有很多按钮,只要是国人应该都可以理解意思。

④在Proxy—>Intercept截包,右键可以看到go to HackToolkit里面包含了三个选项:

a.New Text Document(新建文本):New Text Document主要是把Intercept和HTTP history页面的request和response请求发送到NotePad页面记录,不需要通过saved items保存(因为会进行base64加密)。

b.go to Nmap(打开Nmap可视化界面):前文已有介绍。

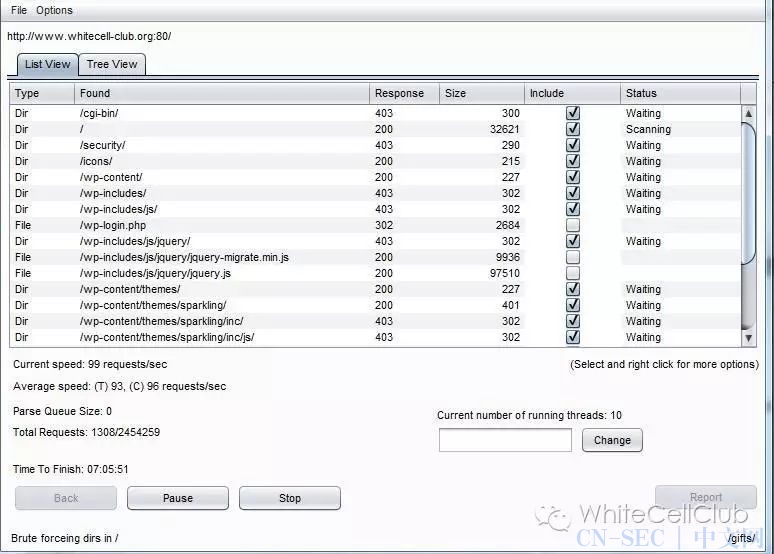

c.go to Dirbuster(打开目录爆破页面):

填入爆破目标:

正在爆破: 网站目录树:

网站目录树:

相对于上次的TomcatBrute,这次的BurpNmap和HackToolkit独立出一个窗口,而且程序也不会崩溃,多次导入也不会失败,还加入了多线程,使程序处理更快,不过有一点需要注意的是BurpNmap取消了自动获取域名IP。

小O体验完插件,突然想起大L说最近项目多,比较好奇,于是问大L:“你最近那么忙,做什么项目?”大L蹙了蹙眉头,回了一句:“我们团队联合WhiteCellClub最近开发了一个平台,然后让我们做测试,由于多个项目都堆在一起做,所以比较忙!”小O:“那是什么平台,能不能让我过过眼?”大L:“/baiyan,快出来了,到时候你就可以看到了。”小O:“那好吧!”大L皱了皱眉头:“就聊到这吧,还有好多事要做!”小O:“期待~”

……

……

本文始发于微信公众号(WhiteCellClub):破壁者·Nmap可视化

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论