原创 校长 不懂安全的校长

0x01 前言

分享一下一些没有赏金的报告供大家伙们学习,为什么没有赏金?为什么公布出来? 因为要么重复要么不收,没啥危害就打算公开,可能是BugV,Hackerone或者Bugcrowd,话不多说开始我的分享,如用于进行非法行为,后果自负,本公众号概不负责任!

0x02 v2rayN 结合 Burpsuite

翻墙的时候,系统的代理已经设置成为了SSRPort,可是我们总是需要测试一些被墙的网站的,那应该怎么设置代理?这个时候把Burpsuite抓包的代理设置成SSR的代理那是愚蠢至极的做法!因为这种愚蠢至极的做法我尝试过,在开启SSR的时候是无法在Burpsuite代理选中使用的!

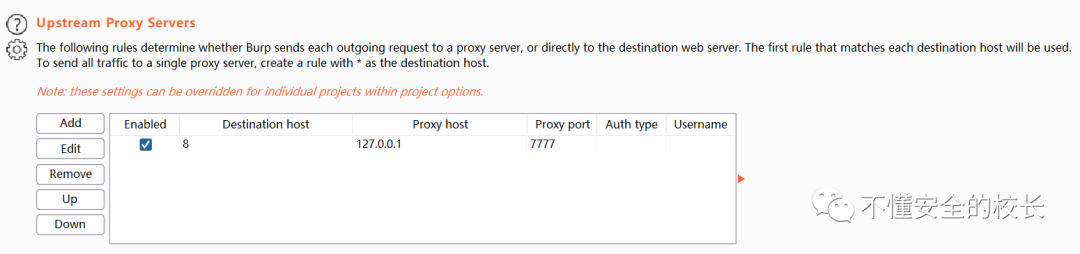

User options ->Connections -> Upstream Proxy Servers 点击左侧的

点击左侧的Add,弹出Add upstream proxy rule窗口,一共有八个设置项,我们只需要填充前四个即可。

Add upstream proxy rule:

-

Destination host : * -

Proxy host : 127.0.0.1 -

Proxy port : v2rayN代理端口 -

Authentication type : None 完成之后Burpsuite就可以开始抓被墙的网站的数据包了,这属于

Bug Bounty Tip范畴吗?

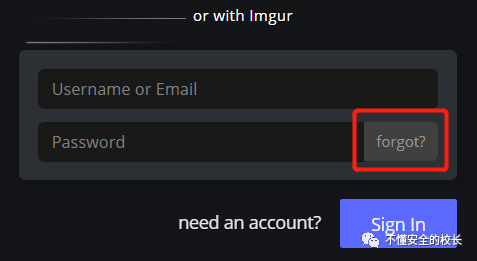

0x03 通过忘记密码的用户枚举

用户枚举可以通过忘记密码功能实现,在密码找回处我随便输入密码,可是它并没有显示发送邮件,而是提示该邮件没有注册。这个提示方便我们进行爆破收集该网站的用户的邮箱信息,方便红队打点为后期社工做准备。有些厂商收这类漏洞,在不重复的前提一般是100$-150$这个范围的赏金。我来演示一遍!

厂商:Imgur @HackerOne 按照步骤来,我们找到找回密码处然后随便输入任何邮箱。

按照步骤来,我们找到找回密码处然后随便输入任何邮箱。

Imgur并不收取这类漏洞于是报告被忽略了!后来我在Hackerone找到其中一个厂商也存在此类漏洞,但是重复了可它给我通过了可是没有任何赏金。

我的报告是这样写的:

Vulnerability:-

->User enumeration is possible through forgot password feature.

steps to reproduce:-

->Go to the above selected domain and go to forgot password.

->submit random email and then intercept request by burp suit

->in response you will get That username or email was not found.

Remediation:-

->It should display like "if that mail address exists in our system, then we will send password reset link."

I hope that you will consider this issue as you also welcome the reports of best practices.

Thank you

Impact

Leaking users' emails. / Information Disclosure.

在BugV虽然重复了,但是厂商给了我五积分,可我不知道能用来干嘛

0x04 Open redirect

当 Web 应用程序接受不受信任的输入时,可能会发生未经验证的重定向和转发,这可能导致 Web 应用程序将请求重定向到不受信任的输入中包含的 URL。通过修改恶意站点的不受信任的 URL 输入,攻击者可能成功发起网络钓鱼诈骗并窃取用户凭据!这是我从@Owasp复制来的关于重定向的解释。

分享一个Bug Bounty Tip:

Google Dork:site:example.com inurl:redir | inurl: URL | inurl:redirect | inurl:redirect | inurl:redirect | inurl:return | inurl:src=http | inurl:r=http

这个Dork语句能够有效且快速帮我们找到相关Open redirect漏洞!

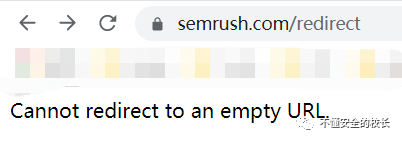

厂商:Semrush @HackerOne

使用Burpsuite进行Fuzz,字典在Github上面能够找到需要师傅们收集的非常有用信息,能够帮助你快速的找到目标漏洞。 当我看见这些英文我就知道有戏!继续Fuzz,尝试找出相对于的参数,没过多久我通过Burpsuite发现了它,

当我看见这些英文我就知道有戏!继续Fuzz,尝试找出相对于的参数,没过多久我通过Burpsuite发现了它,

http://www.baidu.com发现成功跳转,我开始查看厂商公开的漏洞看看有没有重复。查找才知道这个洞两年前被大佬提交过,真的很想问厂商为什么不修复,白给了我一个希望!

HackerOne报告:https://hackerone.com/reports/311330

这类漏洞如果能搭配XSS证明危害,赏金一般是100$-500$这个范围

Open Redirect on https://www.semrush.com/

User can be redirect to malicious site

POC: https://www.semrush.com/redirect?url=http://bing.com

I hope you know the impact of open redirect and more info refer

https://cwe.mitre.org/data/definitions/601.html

Impact

User can be redirect to malicious site.

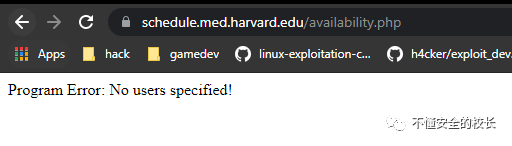

0x05 SQLi in Harvard Subdomain

哈佛大学的子域名*.med.harvard.edu用Google Hacking语法可以找到很多SQLi,我拿其中一个来举例子

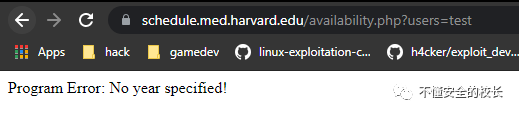

使用ffuf或者Dirserch对目录进行了FUZZ,发现了在第一级目录有这样一个PHP文件availability.php 发现上面提示我们缺少

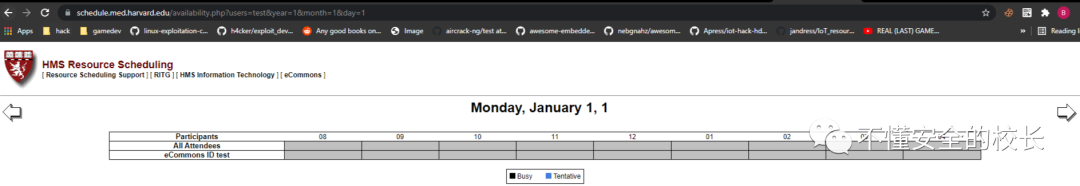

发现上面提示我们缺少users参数,我们来填充。 和前面一样我们需要补充参数,之后也是如此!于是我补充了几个参数后得到了一个网页!

和前面一样我们需要补充参数,之后也是如此!于是我补充了几个参数后得到了一个网页! 我在

我在Day参数的值加了个'提示报错,我们用Sqlmap来跑就可以得到结果的

@noob3xploiter将这个漏洞写了一篇文章发布在了Medium平台上。

Medium:https://noob3xploiter.medium.com/sql-injection-in-harvard-subdomain-be67a5dbf664

0x06 结尾

Couldflare这个国外WAF如何绕过?期待师傅们添加我的微信我为我解答疑惑,感激不尽!

如果公众号文章有问题想请教的或者文章有问题指出的可以联系下方微信:

END.

本文始发于微信公众号(云剑侠心):Bug Bounty | 分享我的没有赏金的报告

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

完成之后Burpsuite就可以开始抓被墙的网站的数据包了,这属于

完成之后Burpsuite就可以开始抓被墙的网站的数据包了,这属于

评论