前言

最近测试某APP项目,拿到APP发现无法反编译,后来发现是加了360的壳,请教了一下朋友,成功脱壳,反编译。

0x01 项目地址和安装

Frida项目地址

https://github.com/fridaFrida安装

python3 -m pip install firdapython3 -m pip install frida-tools

Frida连接模拟器

下载firda server端,根据自己的机器架构进行选择

https://github.com/frida/frida/releases

adb连接模拟器,上传server到模拟器或手机中

adb connect 127.0.0.1:62001adb push D:tools安卓逆向相关android反编译三件套frida-server-15.1.1-android-x86 /data/local/tmp

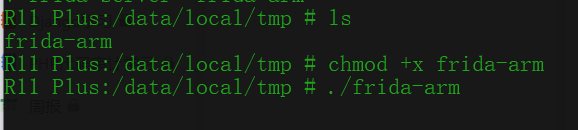

进入手机shell,运行server端

adb shell./frida

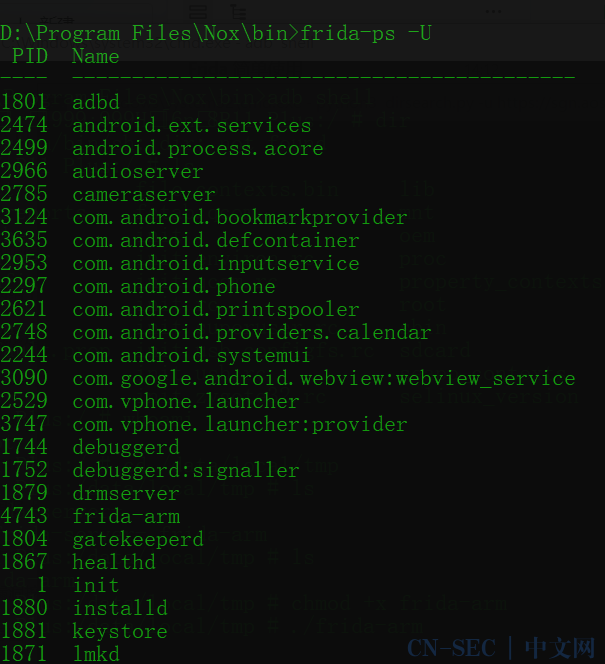

使用 frida-ps -U 查看手机进程,如果有,则代表Frida已经连接成功,后续我们也可以使用Frida进行hook了

0x02 Frida+FRIDA-DEXDump 脱壳

FRIDA-DEXDump 项目地址

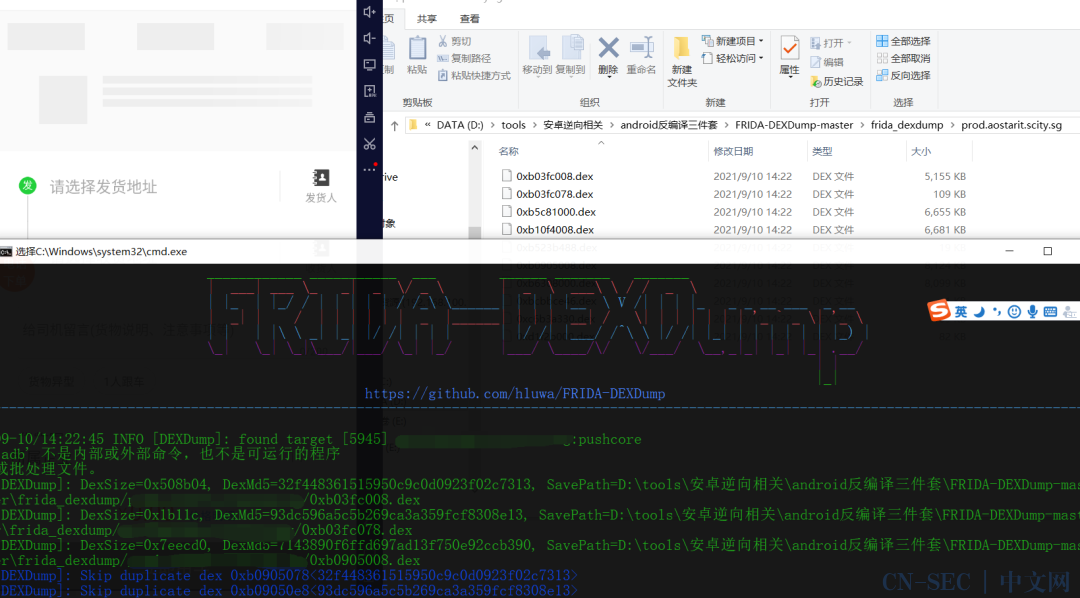

https://github.com/hluwa/FRIDA-DEXDump模拟器或ROOT过的测试机运行需要脱壳的APP,然后运行main.py即可脱壳,后续就可以使用 d2j-dex2jar 进行反编译了。

【火线短视频精选】

【周度激励】2021.9.13 ~ 2021.9.19公告

【相关精选文章】

【招人专区】

相关推荐: 中关村科学城综合党委领导莅临绿盟科技调研党建工作

全文共937字,阅读大约需要2分钟。 9月24日,中关村科学城管委会专职副主任、综合党委书记吴宝华同志,中关村科学城党工委非公党建工作处副处长曹舟同志莅临绿盟科技进行党建调研指导。绿盟科技集团党委书记、总裁胡忠华同志携党委领导班子汇报接待。 吴宝华书记一行首先…

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论