一、医疗器械存在巨大的网络安全隐患

近年来,随着精准医疗国家战略的不断推进,医疗器械从封闭、笨重走向开放、移动,医疗器械智能化和云化成为未来的发展方向。但是,随着智能可穿戴设备和大数据医疗的高速发展,医疗器械所面临的网络安全威胁也在与日俱增。

医疗器械作为一个信息实体,包括医疗器械现场设备和医疗信息系统两部分。医疗器械既包括胰岛素泵等可穿戴医疗设备,也包括核磁共振仪等大型医疗器械。医疗信息系统既包括部署在医院的医疗器械控制系统和医疗器械管理系统,也包括部署在云端的医疗器械数据采集与监控系统。

由于医疗器械长期处于封闭简单的应用场景,因此产品在设计时强调设备的功能性及可用性,对安全性考虑不足,普遍存在安全漏洞且升级困难,通信协议缺少加密认证机制等安全隐患。黑客可以利用上述安全隐患对医疗器械进行攻击,造成医疗数据泄露、医疗事故甚至医院功能瘫痪等严重后果。

1.1 医疗数据泄露隐患突出

在全球范围内,医疗数据面临的网络安全威胁趋于严峻。因数据使用价值高、安全保障和风险管理措施较落后等因素,使医疗数据成为黑客们钟爱的窃取目标。最近几年,病历电子化、物联网设备和云服务的使用等在医疗界轰轰烈烈展开,原本存在于医院内网的医疗数据趋于云化存储,但是多数医疗系统和软件在设计之初并没与完全考虑到未来互联互通时可能存在的安全问题,极易受到黑客的攻击。

据Bitglass的数据显示,2020年美国的医疗保健数据泄露事件数量呈两位数倍数增长,与2019年相比,泄露事件增加了55%以上,达到599起违规事件,影响了超过2640万人。每条被破坏记录的平均成本从429美元增加到499美元,医疗保健组织蒙受了132亿美元的损失。

2020年4月,据外媒报道,黑客正在出售慧影医疗技术公司的实验数据源代码,该技术依靠先进的AI技术辅助进行新型冠状病毒检测。黑客对外的出售帖子声称已经获得了COVID-19检测技术代码,以及COVID-19实验数据。出售价格为4个比特币。出售的主要数据包括:1.5 MB的用户数据、1GB的技术内容、以及检测技术源代码、150MB的新冠病毒的实验室成果内容等。

1.2 医疗器械安全测评结果不容乐观

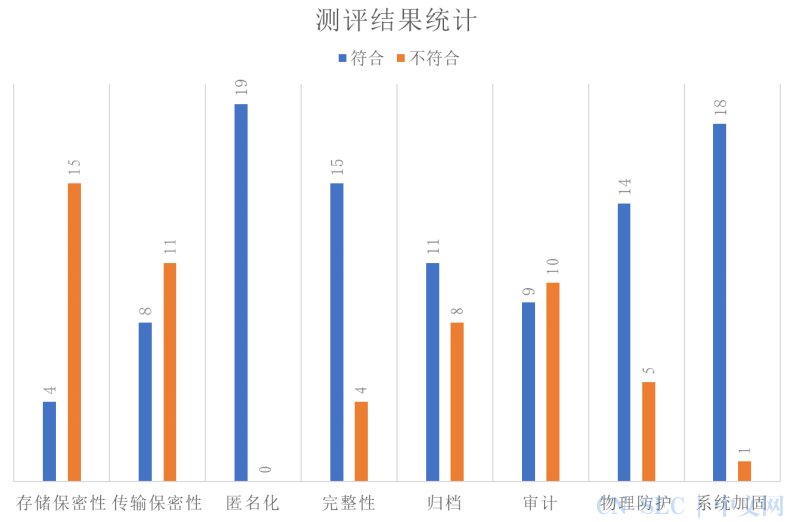

国家互联网应急技术处理协调中心参照《医疗器械网络安全注册技术审查指导原则》和行业网络安全标准要求,面向医用诊断X射线影像设备、监护类设备、物理治疗及康复设备对国内外知名的10家医疗器械厂商生产的19款设备开展安全测评工作。测评项主要包括保密性、完整性、可得性、安全审计等。测评发现各类设备均存在安全隐患,测评结果如图1所示。

图1 医疗器械安全测评结果

在保密性方面,测试项包括存储保密性、传输保密性和患者隐私数据保护。共有15款测评设备未加密医疗设备工作站中的健康数据,仅有部分厂商采用AES256等算法对用户配置等信息进行加密。测评设备均采用节点认证或白名单机制,但其中有11款没有使用加密的网络传输协议传输数据。测评设备均支持对可导出的健康数据进行匿名化处理。

在完整性方面,主要从身份鉴别角度测试。所有设备均基于操作系统口令实现用户身份鉴别,其中有15款设备提供了手动锁定、无操作自动注销的功能。

在可得性方面,测试项包括授权用户能否正常访问数据并进行健康数据归档。所有设备均实现了授权用户数据的正常访问,共有11款提供了健康数据归档的功能,但未对归档数据进行加密,也没有设计相应的防篡改机制。

在安全审计方面,测试项主要包括抗抵赖性、可核查性和审计控制,共有10款设备未采用足够的有效机制实现健康数据抗抵赖,且审计日志记录可以被修改。同时,审计日志存在不够详尽、缺少关键信息等问题。

其他附加测试包括物理防护、系统加固。除5款设备外,其余厂商均通过设置物理锁的方式保护工作站的数据安全。除1款设备外,其余设备均在一定程度上提供了系统加固功能,如防火墙、端口关闭、快捷键封闭等。

1.3 医院功能瘫痪的风险不容忽视

医院信息系统(HIS)是一个复杂的信息平台,其中运行着管理信息系统、临床医疗信息系统(CIS)和高级应用系统等。管理信息系统主要面向医院管理,包括挂号、收费、药房、住院、病案等功能。临床医疗信息系统(CIS)面向临床医疗过程,包括门诊、检查报告、医嘱处理、影像诊断、医疗器械操作等功能。高级应用系统包括医学图像实时传输与查询、归档系统(PACS)、病人病案系统(CPR)等重要支撑系统。

临床医疗流程高度依赖这些信息系统,如果对这些系统实施攻击,可以造成医院功能部分或者全面的瘫痪,造成严重影响公共安全和社会稳定的恶性事件。医院信息系统面临的主要网络攻击威胁有两个:恶意代码感染和勒索攻击。

1.3.1 恶意代码感染层出不穷

许多医院信息系统和医疗器械操作台运行的是旧版的Windows操作系统如Windows 2000或Windows XP,厂商一般不提供安全更新或操作系统升级,医院也没有升级系统的动力。而医院信息系统维护部门缺少足够的网络安全专家,无法有效预防和应对恶意代码的肆虐。

2020年新冠疫情期间,医疗系统面临前所未有的挑战,全国各级医院的网络通讯均处于高度警备状态,访问量剧增,网络攻击事件大幅增多。期间,国家互联网应急技术处理协调中心监测发现北京某三甲医院由于信息系统存在漏洞遭到网络黑客组织持续性攻击,部分服务器被植入木马程序,样本命名为“XX确诊新型肺炎病毒”。攻击者通过诱导受害者点击样本进行木马植入,植入成功后,受控机器利用永恒之蓝漏洞对指定IP段进行扫描,若内网机器存在漏洞便植入扩散“XX确诊新型肺炎病毒”样本,面临严重的网络安全风险。

1.3.2 勒索攻击愈演愈烈

对医院功能瘫痪的担忧并非杞人忧天,这些信息系统在设计之初并没有将网络攻击纳入考虑,其安全性主要基于内网隔离。但是,随着互联网医疗的不断推进,这些系统开始暴露在互联网上,遭受越来越多的网络攻击威胁。黑客通过网络安全漏洞控制医院信息系统、进而向医院索要赎金的勒索攻击,正在成为主要的安全危害。

Hackensack Merdian Health是美国新泽西州最大的医疗机构,2019年底其网络遭到了黑客攻击,导致一定数量的计算机被勒索软件给感染。因系统受到攻击而瘫痪,医护人员只能在没有任何计算机设备辅助的情况下开展工作,部分手术延期进行。为重新获得对系统的控制权,该院不得不向黑客支付了解锁文件的赎金。

二、医疗器械行业网络安全保障工作应加快推进

面对医疗器械网络安全现状,我国已出台《医疗器械网络安全注册技术审查指导原则》,目前正在加快推进医疗器械全生命周期网络安全保障工作,在设计开发、生产、分销、部署和维护等每一个阶段都要纳入网络安全的考量。具体建议如下:

2.1 强化顶层设计,推进法规和标准建设

针对医疗器械网络与数据安全工作的突出问题,积极推进医疗器械网络安全法规和标准建立进程。围绕《网络安全法》《数据安全法》《个人信息保护法》,加快建立专项法规和国家标准同步发展的医疗器械网络安全管理体系。

切实加强网络数据和用户信息保护,加强数据资源在采集、存储、传输、应用和开放等环节的保护政策,依法依规落实个人信息和重要数据境内存储、对外提供需开展安全评估等要求;强化用户个人信息保护,有效减少用户个人信息的泄露、损毁和非法利用。

2.2 积极推进医疗器械网络安全检测和认证

加快落实《医疗器械网络安全注册技术审查指导原则》,针对医疗设备、配套软件、远程数据采集服务器三个信息实体建立详实可操作的测试标准,并在医疗器械上市审批前委托具有设备测试专业资质的机构开展测评工作。

2.3 建立人员培训制度,培育医疗器械网络安全人才队伍

文章来源:关键基础设施安全应急响应中心

相关推荐: 龙芯 LoongArch64 架构提供对 .NET 3.1 的支持 | 新闻

导读:标志着围绕龙芯自主指令系统 LoongArch 的生态建设成果再进一步。 本文字数:1644,阅读时长大约:2分钟 https://mp.weixin.qq.com/s/thnWJ3XcqyfjPEnN…

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论