0x0 背景

近日发现NTA提示有恶意的CC访问连接报警访问恶意域名down.mysxxx.xyz达到了1057次、访问my2018.zxy达到了490次主机直接被标记为了已失陷,经过较多的杀毒软件查杀均未查杀出异常,后续经过相关的排查发现服务器存在较大的安全隐患与Myking团伙有较大的关联。

0x1总体情况

多方面的分析发现,客户本地存在较多的恶意脚本与病毒文件根据现象情况梳理与日志分析、结合对一些进程内存的分析等多方面检测定义为多次恶意入侵的安全事件。

简单梳理出攻击流程如下:

url路径为http://q.112adfdae.tk/&wenjian

powered.exe为挖矿的主要进程

config.json为挖矿的配置文件

之前有分析过类似的文件这里不多做介绍。

0x3 开机启动项

通过对开机启动项目的检查也通用发现了一个叫fuckyoumm2_consumerde 的WMI项目

0x5 清理

删除系统目录下的1.vbs 123.bat clean.vbs等恶意脚本

删除web系统目录下的helloworld.jar 与helloworld目录的webshell后门

删除黑客上传的root文件

删除fuckyoumm2_consumerde、clean.vbs、123.bat的开机启动项

0x6 加固与建议

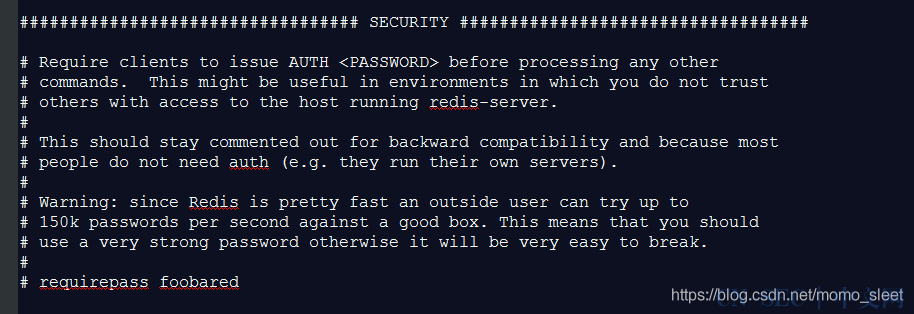

添加redis的访问密码、同时设置redis的访问控制

修复Openfire的安全漏洞升级到最新版本或者更新补丁包

添加sqlserver的安全加固设置强密码策略与访问控制策略,关闭危险的xp_shell的命令执行功能

团队网络安全技术方向公众号,给个关注

本文始发于微信公众号(LemonSec):捕获一起恶意入侵事件的攻击溯源

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论