钓鱼邮件分析篇

钓鱼邮件攻击多为两种,一是带有附件的word宏病毒,二是引导受害者进入钓鱼网站来获取受害者的敏感信息。识别钓鱼邮件首先关注发件人的地址信息,以及攻击者发过来的恶意链接地址(将鼠标光标移动至恶意链接地址在浏览器左下角可以看到相关地址)。同时在大家日常工作中要提高自己的安全意识,不要使用以自己生日命名的密码或者简单的密码组合,不要再互联网中经常使用个人信息来进行注册,往往攻击者再获取到内部人员邮箱之后进行的攻击会使内部员工大面积中招。

一、事件描述:

2020年09月17日 17:11:00我方拿到钓鱼邮件样本,随立即对其展开分析工作。通过云沙箱对样本进行分析,发现其为word宏病毒。

将文件上传至云沙箱,可发现该文件为恶意文件。

分析总结该文件执行流程如下:运行文件后会通过powershell执行恶意代码,下载了名为K2ngq9rh.exe的恶意程序,该恶意程序运行会执行多项恶意行为并将自身删除。

打开文档前先禁用宏,防止word宏代码执行对机器进行高危操作,对宏代码进行分析。

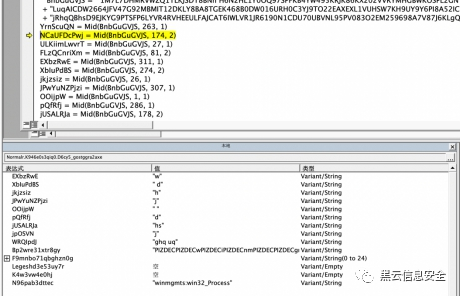

分为Od7aj7ii3yu和K946e0s3qiq0两部分宏代码。

Od7aj7ii3yu 函数为一个私有方法在文档打开时创建了6个字符串数组对象,为后续操作做准备。

K946e0s3qiq0为恶意宏代码的主体程序,代码中使用字符串拼接作为字典,使用mid、trim、split函数偏移对无序字符串进行取值。

对其中一个部分验证如下:

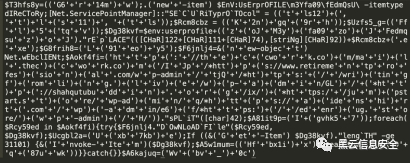

继续追踪代码,发现公代码会调用wmi(winmgmts),使用win32_process接口获取计算机的系统信息。

继续跟踪代码发现一个比较有意思的事情,在解密过程中会出现pizdec 字样的字符串,查询后是俄罗斯语,怀疑该钓鱼邮件与俄罗斯有关。

继续分析,可以看到在字符串解密后会使用powershell -encode 执行加密后的代码。

该加密后的代码有2部分构成:

1、明文使用”.”、“*”、“/”、“ ”等做混淆

2、混淆后使用base64加密

逆向该过程还原明文

分析宏代码释放的exe文件,在函数中发现了作者自定义的函数名称为lhxXfY9mIrDZ,结合宏代码中的pizdec。谷歌搜索后发现2020年9月18号的一个沙箱报告。

报告如下

木马逻辑分为加载器和木马核心,在加载器运行时,也就是qct8u1hKuXXwoP.exe会先获取系统的基本信息、是否为调试环境等。

判断是否在debug环境下

如果是调试环境就会sleep,不执行后续动作。

获取系统的cpu 和 oem信息

根据报告内容发现如果加载器运行正常会下载木马核心。

拼接下载地址,下载木马分析。在 ida中分析发现木马作者没有删去本机的调试路径。

根据此路径为关键字搜索可以确定该钓鱼邮件的组织为

Emotet

Emotet恶意软件的第一个版本早在2014年就被广泛发现,其目的是通过拦截互联网流量来窃取银行凭证。首次在野外发现Emotet时,该恶意软件仅使用其本机信息窃取工具集,主要针对德国和奥地利的银行。Emotet背后的运营团队是Mealybug。该团队 是一个网络犯罪组织,自2014年以来一直保持活跃。我们可以通过其使用的自定义恶意软件Trojan.Emotet来识别它。近几年来,Mealybug似乎已经改变了其商业模式,从针对欧洲的银行客户转变为了使用其基础设施为全球其他威胁行为者提供恶意软件包装和交付服务。此次钓鱼邮件攻击,是针对于政府企业的一次APT攻击。

分析文件执行内容,可以发现该恶意文件会执行多种恶意行为,包括代码混淆、释放恶意文件、创建可以进程等:

文件执行过程中可观察到其实通过powershell进行数据的传输工作。

通过对文件执行中的powershell代码进行解码分析,得到源代码。

解码得到

对代码进行分析得知代码内容为请求以下URL

http://theccwork.com/mail.theccwork.com/IJp/

https://www.retirementprofessional.com/wp-admin/tjQ/

https://writingfromling.live/wp-admin/GL/

http://shahqutubuddin.org/ix/

https://jumpstart.store/wp-admin/q/

https://aidenshirt.com/wp-admin/e6f/

https://edenrug.store/wp-admin/H/

对以上URL进行溯源分析发现站点均为wordpress模板,wordpress为最新版本无法进行漏洞利用。部分信息如下:

访问该域名会提示此网站为钓鱼网站。

点击链接下载其中病毒文件并进行威胁情报分析。

对其请求的IP地址进行情报收集。

发现其为Emotet银行木马。

2.本地执行此病毒木马通过分析流量发现其指向两个域名。

对流量中的域名地址进行溯源分析

其IP地址为Emotet银行木马地址。

3.通过分析该病毒木马文件,发现其Host指向四个IP地址其中包含Emotet银行木马地址。

通过百度词条可得知,EMOTET银行木马其主要通过垃圾邮件的方式进行传播。

结论:

根据以上线索推断分析,此事件为境外黑产团伙传播Emotet银行木马的钓鱼邮件攻击,尝试对攻击者进行溯源反制发现其相关站点为浮动变化站点。未能有进一步发现。

【END】

【版权说明】

文字 | 整理自网络

侵权联系删除

原文始发于微信公众号(黑云信息安全):防止钓鱼社工|钓鱼邮件分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论