具有俄罗斯背景的Gamaredon组织因长期针对乌克兰政府、军事等重点单位进行攻击而受到我们的关注,我们也在今年多次披露了该组织新型攻击载荷的相关情况。通过360安全大脑的大数据遥测,我们发现大约自2016年起,乌克兰境内受Gamaredon控制的计算机数量陡然上升,同时大量嵌有该组织恶意模板地址的Word文档被国内外安全研究人员持续捕获,Gamaredon是如何做到在短时间内大规模感染目标计算机的?这个问题引起了我们的兴趣和进一步研究。

1.模板注入文档

共享内容污染(Taint Shared Content)是指通过向共享内容添加恶意内容的方式感染其他阅读该共享内容用户计算机的手段,属于横向移动中的重要技巧之一,Gamaredon组织向受害用户Word文档添加模板或VBA宏的手段就属于其中之一。

长期以来,国内外安全研究员频繁捕获含有Gamaredon组织恶意模板链接的Word文档,针对这些文档,我们借助安全大脑的数据进行了溯源调查,发现了Gamaredon的文档感染模块。

1.1通过感染现有文档进行传播

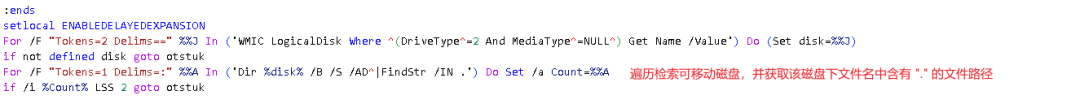

在研究过程中,我们找到了几个已经被分析过的VBS脚本,该类脚本通过SFX自解压文件进行释放,主要功能是关闭VBA宏警告和遍历计算机内各分区的Word文档,并添加恶意的远程模板链接。

![APT-C-53(Gamaredon)内网后渗透攻击技战术分析 APT-C-53(Gamaredon)内网后渗透攻击技战术分析]()

这类被感染的文档通过内部传播,会导致其他用户计算机也遭到控制,Gamaredon组织成员再通过下发类似的文档感染脚本,最终将造成这类远程模板文档的指数型传播。

1.2通过感染模板文档进行传播

通过搜索和样本关联,我们找到了另一批VBS脚本,同样通过SFX自解压文件释放。脚本主要功能同样是关闭VBA宏警告和感染Word文档。不同的是,这里感染的是Normal.dotm文件。

脚本向Normal.dotm文件添加的宏代码主要作用为插入随机命名的恶意远程模板链接,如此一来,后续从该计算机新建的所有文档文件都会遭到感染。

这些受到感染的文件经过传播,将造成更多计算机受到攻击,Gamaredon也就得以向更多被攻击的计算机发送同类脚本,最终也将造成此类远程模板文档的指数型传播。

2. 可移动设备的感染

通过调查研究,我们还发现了一些恶意的lnk文件,这些快捷方式会启动当前目录下一个名为ntuser.ini的文件,并打开winword:

通过调查和朔源分析,我们找到了这一恶意快捷方式的源头:一个名为PowerModule.exe的7z自解压文件。该文件会释放一个bat脚本和一个名为settings.exe实为wget的可执行文件:

该bat脚本会通过settings下载并执行远程文件,然后创建计划任务维持控制。除此之外,它的另一个主要功能是感染受害者的U盘等可移动设备,具体方式为:将PowerModule.exe复制到可移动磁盘下,重命名为ntuser.ini,之后创建各类用于启动该可执行文件的快捷方式:

通过大量创建恶意lnk文件和替换可执行文件,用户很容易受到误导并运行恶意文件,从而感染其他计算机,一旦受感染的计算机再次插入新的可移动设备,将进行二次感染。

如此一来,一些Gamaredon难以接触到的终端设备,也会遭到控制,只要该设备有联网权限,Gamaredon成员还可以下发前文提到的Word文档模板感染模块,以提高传播效率和传播速度。

从全网大数据遥测结果来看,Gamaredon组织针对乌克兰推送此类感染模块的时间,最晚开始于2016年,我们监测到部分2021年的受感染计算机仍在运行2016年的样本,经过粗略的估算,乌克兰境内的受感染计算机数量可能高达上万台。

通过这次调查分析,我们弄清楚了此前捕获到的大量属于该组织的模板注入文档从何而来,后续我们也将继续关注该组织的相关活动。

请注意,由于分析的部分样本时间较早,以下域名IOC可能已经过期,仅作为本文参考列出:

62a6d5a7316838780467b52f3a30ebc2

292c3ea1a64345397544ee80e6d875d6

103c53ffc36d65b077a9f6b297020b2f

9b2e76a4cec966906402cc5826fbe3db

d3ef8577f67d4667bc0b1cbd7133802b

0e08c3c1df7f5c22a8e5b4fa5236b486

bf3eba165a9f26e6178a5ac643d7e24a

360高级威胁研究院

360高级威胁研究院是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。

原文始发于微信公众号(360威胁情报中心):APT-C-53(Gamaredon)内网后渗透攻击技战术分析

评论