近期,千里目安全实验室响应了多起 Linux 安全应急事件,在这些事件中被感染的服务器呈现的普遍现象是网络带宽被发送的大量异常数据包所占用,导致网络异常缓慢。经检测发现,这些现象大部分都是由 Xor.DDoS 病毒引发的。

Xor.DDoS 起源于中国,是一种专门感染 Linux 操作系统的病毒,用来组建实施 DDoS 攻击的僵尸网络。自 2014 年 10 月被安全研究人员首次曝光之后,Xor.DDoS 病毒就在 Linux 系统僵尸网络中异常活跃,不断对网络进行入侵和攻击,扩大僵尸网络规模。

所谓僵尸网络,就是指众多受感染计算机在无知觉的情况下成为攻击者的利用工具,像僵尸一样听从攻击者的控制和指挥。

据 SIRT 情报小组称,Xor.DDoS 的 DDoS 攻击带宽已经从每秒数十亿字节提升到每秒 150 亿字节以上,可造成巨大的破坏力。Xor.DDoS 僵尸网络每天至少瞄准 20 个网站,且将近 90% 的目标站点位于亚洲,游戏行业是其主要的攻击目标,其次是教育机构。

Xor.DDoS 病毒主要针对 Linux 系统,通过对 SSH 端口弱密码进行暴力破解感染系统,感染后病毒自动完成安装,组成受攻击者控制的 DDoS 僵尸网络节点。

病毒从样本中指定的 C&C 服务器列表中选择存活的 C&C 服务器进行连接并接收控制指令,每种病毒的 C&C 服务器都有多个,我们控制了其中一个样本的 C&C 服务器,控制端直接由图形界面进行手动操作。

![警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络 警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络]()

我们搜集了多个 Xor.DDoS 病毒样本,每个样本的的 C&C 服务器均不相同,有些甚至来自美国、香港,通过对控制的 C&C 服务器进行分析,Xor.DDoS 现在可能分成多个僵尸网络由不同的黑客所控制,而不是归属一个统一的僵尸网络。

Xor.DDoS 通过在 /etc/init.d/、/etc/rcX.d(X为1-5)下设置自启动脚本,在 /etc/cron.hourly/ 下设置定时脚本来保证自己的启动与运行,即使进程被杀死也可以重新“活过来”。

![警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络 警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络]()

/etc/init.d/ 下的启动脚本

![警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络 警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络]()

/etc/rc1.d/ 下的启动连接

![警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络 警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络]()

/etc/cron.hourly/ 下的定时脚本

该病毒含有 rootkit 模块,即先释放一个内核模块,再通过 insmod 插入到内核中,最后调用内核模块中功能实现端口隐藏、文件隐藏、进程隐藏等功能。不过捕获的样本中直接跳过了内核模块的安装和使用,可能是内核版本与编写者的不相同不兼容导致的。

虽然 rootkit 功能未能使用,病毒还是通过修改 argv 的方式来修改进程名,达到病毒进程伪装的目的,病毒的进程名会被修改为以下随机一个命令:

cat resolv.conf、sleep 1、sh、cd /etc、bash、echo “find”、su、ifconfig eth0、ps -ef、ifconfig、ls、route -n、ls -la、gnome-terminal、top、id、netstat -an、who、netstat -antop、whoami、grep “A”、pwd、uptime

完成自启动设置、定时启动设置、进程隐藏后病毒启动多个线程可下载文件并执行,接受控制者指令等。

病毒随后会多次拷贝自身到 /boot/ 目录中并启动,增加查杀难度。

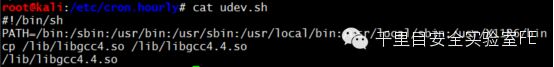

对更多的 Xor.DDoS 样本进行分析,发现 Xor.DDoS 病毒存在多个版本,它们在 /etc/hourly/ 目录下设置的定时器名称有所不同,已发现 cron.sh、udev.sh、kill.sh 等多种定时脚本名称;用于备份病毒的文件也有多种,已发现 /lib/udev/udev、/lib/libgcc4.4.so 等多种病毒备份名称。病毒用于复制拷贝的目录有 /boot/、/bin/、/usr/bin/ 等多个。

同时各个样本的病毒控制服务器也均不相同,每个病毒可能属于同一个攻击者的不同代理服务器,或者属于不同的僵尸网络所控制。

该病毒主要由SSH端口密码破解入侵,可以通过关闭端口、设置强密码、部署安全设备来进行防御。

由于受该病毒感染的主机较多,以下提供病毒的检查与清除方法。

1、检查 /etc/init.d/ 目录,删除其中的为随机名称的启动脚本,内容一般形如:

/usr/bin/olntuwaiaj 目录和程序名称可变。

2、检查 /etc/cron.hourly/ 目录,删除其中的内容类似如下的定时脚本,脚本名称可能是前文提到的 cron.sh 、udev.sh 或 kill.sh 等,内容如下:

3、重新启动系统,删除 /boot/、/bin/、/usr/bin/ 目录下的随机名称的病毒,删除 /etc/rc1.d/ 到 /etc/rc5.d/ 中连接到 /etc/init.d/ 目录中病毒启动脚本的链接。

至此该病毒就完全清理了,最后别忘了加强 SSH 密码,免受 Xor.DDoS 的再次“光临”。

原文始发于微信公众号(深信服千里目安全实验室):警惕:Linux 系统异常缓慢?你可能已陷入 Xor.DDoS 僵尸网络

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

点赞

https://cn-sec.com/archives/785826.html

复制链接

复制链接

-

左青龙

- 微信扫一扫

-

-

右白虎

- 微信扫一扫

-

评论