点击蓝字

添加关注

0x00:靶场介绍

这次还是用Try hack me的漏洞平台。房间链接为 https://tryhackme.com/room/networkservices2 。这次是NFS服务基础渗透测试。(注:这种只是理想状态下的渗透)

0x01:前置知识

NFS全称为Network File System,翻译过来是网络文件系统。它可以通过网络共享目录和文件给其他人。通过使用NFS,用户基本上可以像访问本地文件一样顺便访问到共享目录/文件,这种技术也被称为挂载。当然只是能访问一部分不能全部都不访问。

这里在稍微讲一下它的运行过程。首先,客户端会在本地对远程服务器发起一个请求,请求挂载某个文件夹到本地。然后挂载服务就会开始运行,服务器这边会先检查发起请求的用户是否具有权限去挂载某个目录/文件。一切顺利的话,服务器会返回一个文件句柄(这是用来标记服务器上每个文件/目录类似给它们打上一个ID)。

当两边互相验证完以后就可以开始访问远程文件了。此时会对服务器上的NFSD(NFS守护程序)进行RPC调用。调用会有以下参数:

File handle(文件句柄)

The name of the file to be accessed(要访问的文件名)

The users’,user ID(用户和其ID)

The user’s group ID(用户组ID)

这些用于确定对指定文件的访问全选。这是控制用户权限的东西,即文件的读写。

0x02:枚举端口

简单介绍完以后就可以开始进行靶机测试了。点击右上角的启动靶机。

首先还是得用nmap进行一波端口服务信息收集,可以看到有我们的NFS服务在2049端口。

然后我们使用波showmount 来枚举看看有哪些目录是我们可以挂载的,可以挂载/home目录。

在挂载前,建议先创建一个新的目录,区分文件。比如我在/tmp目录下创建mount在cd进去。

接着就可以启动mount命令进行挂载服务了。

等待一会后用ls -la命令可以看到多出一个叫cappucino的目录了。

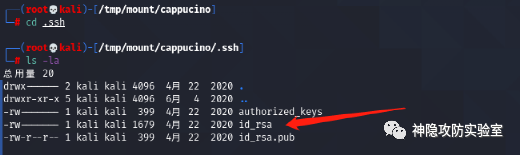

Ls 一下发现有个.ssh目录,果断跟过去

既然里面有id_rsa可以考虑复制到其它地方。

最后给予权限以后远程登陆成功。

0x03:利用NFS服务提权

现在我们已经获得一个低权限的shell了。下一步我们可以检查一下NFS的配置看看有没有问题以此来找找提权的机会。

在默认情况下,NFS共享模式种会启用一个Root Squashing 可防止任何连接到NFS的人对其拥有root访问权限。假如是root在连接时会被当成”nfsnobody”用户。该用户具有最少的本地权限。然而如果我们把它给关了,则可以允许创建SUID文件,从而允许远程用户root访问连接的系统。

当然还是一句话概括NFS提权吧。我们上传一个bash,然后把它权限改为超级用户权限,从而一执行就可以变成root。

因为这个服务器是ubuntu Server 18.04 , try hack me 也提供了相关bash 链接 https://github.com/TheRealPoloMints/Blog/blob/master/Security%20Challenge%20Walkthroughs/Networks%202/bash

下载完以后我们就回到挂载目录那里把下好的bash拷贝过来。先ls -la看一下目前是root权限,但是无运行权限。我们的目标就是添加可执行的权限。

接着我们使用chmod 赋予bash权限,让它最后变成可执行状态。

最后执行变为超级用户。

原文始发于微信公众号(神隐攻防实验室):常见端口服务渗透(NFS)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论