来源:苏州龙信信息科技有限公司,作者:Jim

"自从Checkm8漏洞发布以来,广大爱好者都开始研究和使用,一段时间内很多文章都在介绍漏洞信息和如何使用。该漏洞的使用需要通过Checkra1n工具来操作,但运行环境是在MAC系统。小编一直期待作者发布Windows版本,Windows版没有等来,到是等到了Linux版本。

主要讲2个问题:

(1)Linux系统下如何使用该工具打镜像(本次镜像BFU模式下,镜像包数据为加密数据)

(2)加密数据包,我们到底还能获得哪些有价值的信息呢?

带着问题,开始我们今天的旅程,小编本人一直是Ubuntu的爱好者,在家里面把自己的电脑安装成双系统后成功实战了一遍。

对于本文中要用到的技术词语做简单的表述,如果已经了解可跳过此章节。

1、Checkm8: 苹果越狱漏洞,这个基于bootrom漏洞的新漏洞被称为“checkm8,能够让搭载A5, A6, A7, A8, A9, A10, A11系列处理器的iPhone和iPad实现越狱,说白了就是从iPhone 5s-iPhone X

2、Bootrom:Bootrom是嵌入处理器芯片内的一小块掩模ROM或写保护闪存,设备在启动载入初始代码时,BootRom 是无法写入只能读取的,有了“checkm8”这个漏洞后,能让原本无法写入的 ROM 可以读写。

3、AFU(After First Unlock):手机开机以后用输入过屏幕密码解过锁(通俗解释是“知道密码”情况下)。

4、BFU(Before First Unlock):手机已经关机或者重启以后没有解锁进入过手机(通俗解释是“不知道密码”情况下)。

1、电脑(Ubuntu)版本号:18.04.4 LTS

2、checkra1n:0.9.8beta(Linux CLI,X86_64)

3、iPhone6SP(A1699),系统版本号:13.3(开机密码未知)

1、安装libmobiledevice(一个跨平台的软件库,支持 iPhone, iPod Touch, iPad and Apple TV等设备的通讯协议)

1.1、准备环境

命令:

1.2、安装libplist

命令:

1.3、安装libusbmuxd

命令:

1.4、安装libimobiledevice

命令:

1.5、安装usbmuxd

命令:

2、上传checkra1n到目录,检查结果

命令:ls -alF

3、赋予执行权限

命令:chmod +x checkra1n

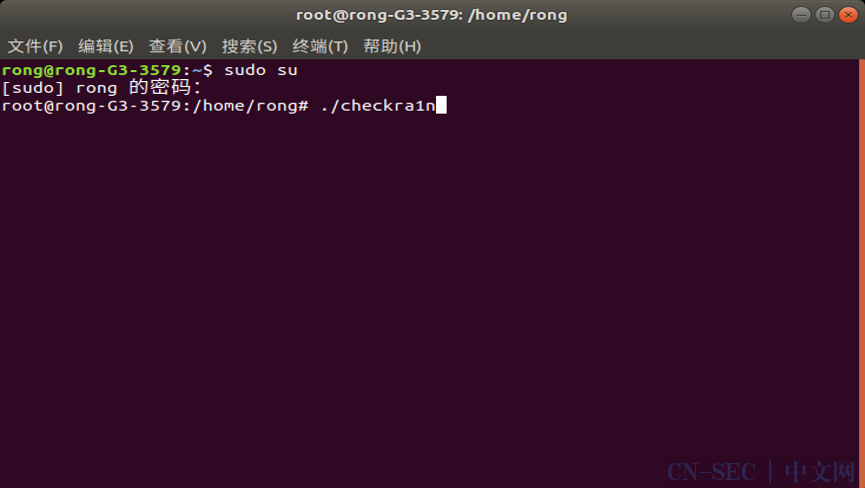

4、启动程序

命令:./checkra1n

5、开机状态下将手机连接电脑,操作步骤如下:

(1)将设备插入电脑上,此时“Start”按钮变为可操作状态;

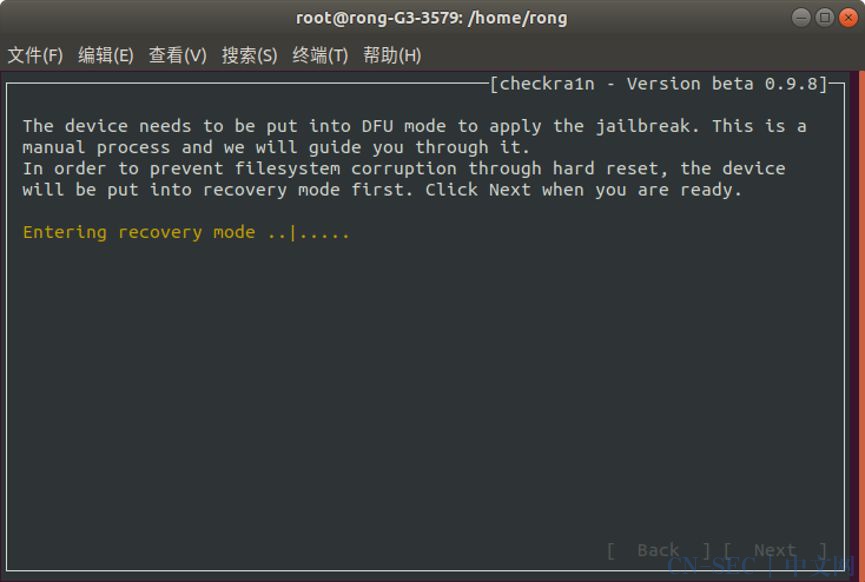

(2)选中“Start”按钮敲回车;

(3)提示需要进入DFU模式,点击“Next”按钮进入下一步操作。

(5) 手机进入Recovery mode后“Next”按钮变为可操作状态,选中“Next”按钮敲回车。

(6) 界面弹出进入DFU操作步骤,例如这台iPhone6SP的操作步骤是同时按住电源键与home键四秒,四秒之后松开电源键,保持home不放继续按10秒种。每个机型操作步骤不一样,看清提示之后,点击“Start”开始操作。

6、成功进入DFU模式之后,界面跳转到越狱界面安装jailbreak,手机出现checkra1n运行日志界面,此时请勿断开手机。

手机出现以下界面,说明程序已经正常运行。

7. 界面提示:“All Done”,表示越狱成功,手机会自动重启到开机界面

完成越狱后,主要对手机的数据进打镜像(手机不要输入密码进入,保持手机正常连接电脑)。

1、打开一个终端(窗口1),执行命令:sudo iproxy 9527(端口号) 44

注释:

(1)44为Checkra1n在iPhone上启动的SSH服务的默认端口号;

(2)9527为映射到电脑的端口号,可以是任意端口号。

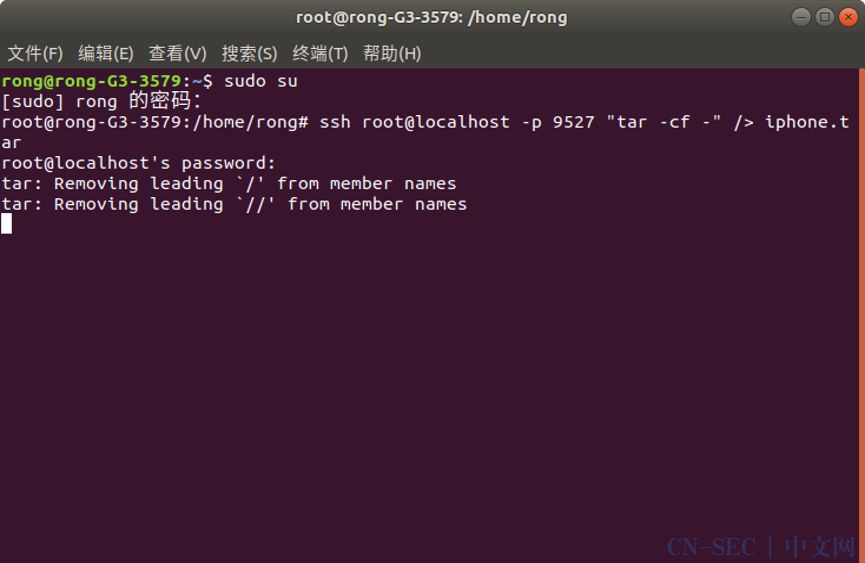

2、再打开一终端(窗口2),执行命令:ssh root@localhost -p 9527(端口号)"tar -cf -" /> iphone.tar

3、输入密码“alpine”回车

4、开始打包数据(tar包)

以上是Linux下的操作过程。

大家也可以通过UFED设备(Cellebrite)直接打镜像。下面是通过UFED 4PC来做的镜像。

注:相关设备截图和技术信息由北京安信提供,并征得对方同意公布,详细操作过程请详见该公司公众号:“anxin-tech”中“在未知密码(BFU)情况下对iPhone的数据获取与分析”一文(点击名称可跳转至该文章)。

用UFED设备做出来的包,格式是“*.1.dar”文件。如果想使用该数据包的数据在LX-A200系列的手机取证系统上解析数据,需要先解压此包,需要使用dar解压工具(如需要该工具,请与我司人员联系,免费提供),步骤如下:

1、在CDM下面切换到该命令的执行路径下

2、命令:dar -x /cygdrive/d/dar/新建文件夹/FullFileSystem -R /cygdrive/d/dar/tmp -w -O -u “*”

注:-X 表示要解压的文件

“/cygdrive/d/dar/新建文件夹/”为dar包的绝对路径。

“FullFileSystem”为dar包名。只用写名称就行了,不用写后缀名。

-R 表示要解压的路径。

“/cygdrive/d/dar/tmp” 解压路径。

-O ,是大写的o.不是零。

以上2种方式都可以把镜像包打出来,根据前期学习了解到:BFU模式下打出来的镜像包是加密的,无法正常解析APP的数据,小编跟研发人员多次沟通和研究,发现还是有很多数据是未加密。

我们先把打出来的包(linux下做出来的tar包)解压,正常用zip工具解压就行了。然后可以看到该系统的目录结构了:

我们在来找APP保存的路径,路径为privatevarmobileContainersDataApplication。这个路径下保存的都是APP的原始数据。

通过细致分析,可以发现支付宝,陌陌数据未加密,可以明文解析出来数据。

(1) 支付宝:账号信息、通讯录(好友,群聊)、聊天记录(好友,群聊)、转帐统计(交易记录明细)。

(2) 陌陌:账号信息、通讯录(关注、粉丝、好友、陌生人、地点群组、多人会话)、聊天记录(好友,群聊)。

当然也可以把文件列表信息打印出来,这样能够解析出来微信和QQ等账号信息。

通过上面分析,可以发现,手机在未解锁的状态下,并不是所有的数据都是加密,我们还是可以得到很多有价值的信息。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论