针对我公司安全运营监测人员近期对客户进行威胁事件处理问题时发现,用户终端存在永恒之蓝漏洞。我司技术人员已对可能会因此漏洞产生问题的客户提供了解决办法,现将此公布如下:

1 永恒之蓝漏洞介绍

永恒之蓝是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。

SMB(全称是Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

2 永恒之蓝危害

利用该漏洞,黑客可直接远程攻击SMB服务端远程执行任意恶意代码,亦可通过构建恶意SMB服务端诱导客户端连接从而大规模攻击客户端。

3 永恒之蓝利用条件

攻击机(kali):10.0.0.54

目标机(win7):10.0.0.38

4 永恒之蓝利用过程

(1)信息收集判断是否满足利用条件:

①端口139、445端口是否开启

②操作系统是否为2003、XP、Win7、Win8、Win10

(2)使用msf验证漏洞是否存在

①启动kali msf模块

②调用永恒之蓝ms17_010测试模块测试目标

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 10.0.0.38

③验证漏洞存在

(3)启用攻击exp模块利用漏洞

①调用msf攻击模块设置攻击目标

②开始攻击并反弹shell

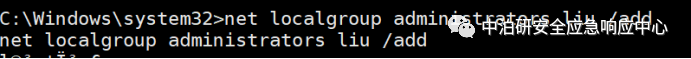

③使用命令添加用户密码将用户加到超级管理员组中

net user xiaoming Aa123123 /add

net localgroup administrators xiaoming /add

(4)通过远程桌面连接

(4)通过远程桌面连接

(5)登陆系统成功

5 永恒之蓝漏洞修补

(1)安装漏洞补丁。

(2)打开防火墙,添加入站规则,关闭445、139端口。

6 回归测试漏洞是否存在

(1)打完补丁之后漏洞不存在:

(2)打开防火墙,关闭端口445、139之后漏洞,验证漏洞也不存在。

中泊研安全技术团队通过“人+流程+数据+平台”,构建可持续安全监测和响应能力,为客户提供全方位的安全运营服务解决方案。

原文始发于微信公众号(中泊研安全应急响应中心):永恒之蓝漏洞复现

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论