-

综述

近日,Linux内核爆出一则高危漏洞(CVE-2016-10229,CNNVD-201703-210),在Linux 4.5之前的系统内核中,当recv以MSG_PEEK标志位被调用时,攻击者可以通过UDP来触发一个不安全的二次校验和计算,以此来远程执行代码,可能导致系统被控制或者造成拒绝服务攻击。

相关地址:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2016-10229

-

受影响的版本

Linux Version < 4.5

Google Pixel XL 0

Google Pixel C 0

Google Pixel 0

Google Nexus Player 0

Google Nexus 9

Google Nexus 6P

Google Nexus 6

Google Nexus 5X

Google Android One 0

Google Android 0

-

不受影响的版本

Linux Version >= 4.5

-

临时防护方案

lLinux官方已经发布补丁修复该漏洞,请受影响的用户尽快升级到最新版 本。

l专业用户可以通过修改代码重新编译生成新内核进行安装即可。

-

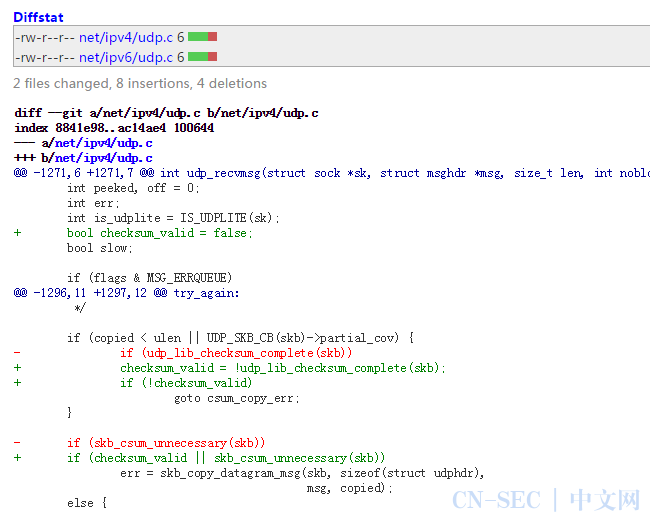

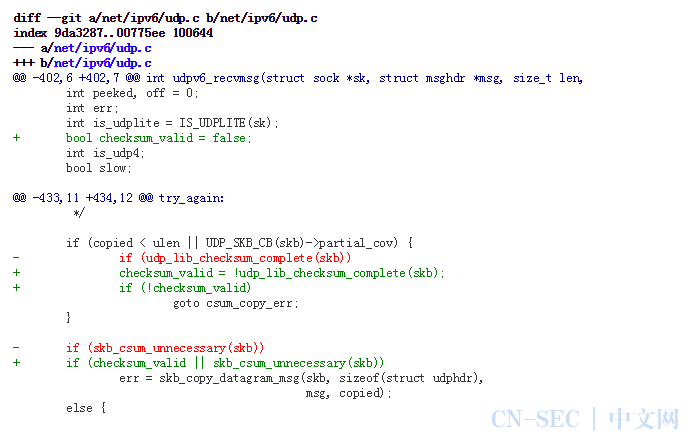

官方代码修复情况

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

编辑:刘帅 校稿:张龙飞 王宁 审阅:徐特

绿盟科技微信公众号: NSFOCUS-weixin

绿盟安全管家APP:

全网最新安全资讯,让您一手掌握,并能随时随地查看绿盟安全设备运行状态,给您带来最好的服务体验。想要了解更多,快来扫描二维码下载吧!

原文始发于微信公众号(绿盟科技金融事业部):【安全通告】《Linux内核远程代码执行安全威胁通告》

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论