运气满满!!

得知表哥挖了证书站的弱口令,想看看能从表哥那里嫖点什么,拿到表哥给的VPN后发现,账号已经失效了,

完了弱口令没了,emmm,思索万千,,,,,,,想不到了,去看会电视剧。。。。。

突然想到,VPN失效了,有没有可能这个老师的教务系统可以登录呢,

试一下吧,我擦,登进去了,这是个网瑞达的webVPN统一身份认证

进门户了肯定找下学生跟老师的信息呀,emmm,泄露了一波学生身份证信息,正打算想一遍提交报告的顺序准备交了, 咦,我去,找不到登录入口了,,,,,,,,

没有入口,退出了就进不去了。

我刚登陆进去的时候是这里是显示账号密码登录的

再次回到统一身份认证平台,想把那个账号密码登录找出来,查看一下源码,发现有几行代码,四个登录方式明明是有账号密码的,但是好像被限制了

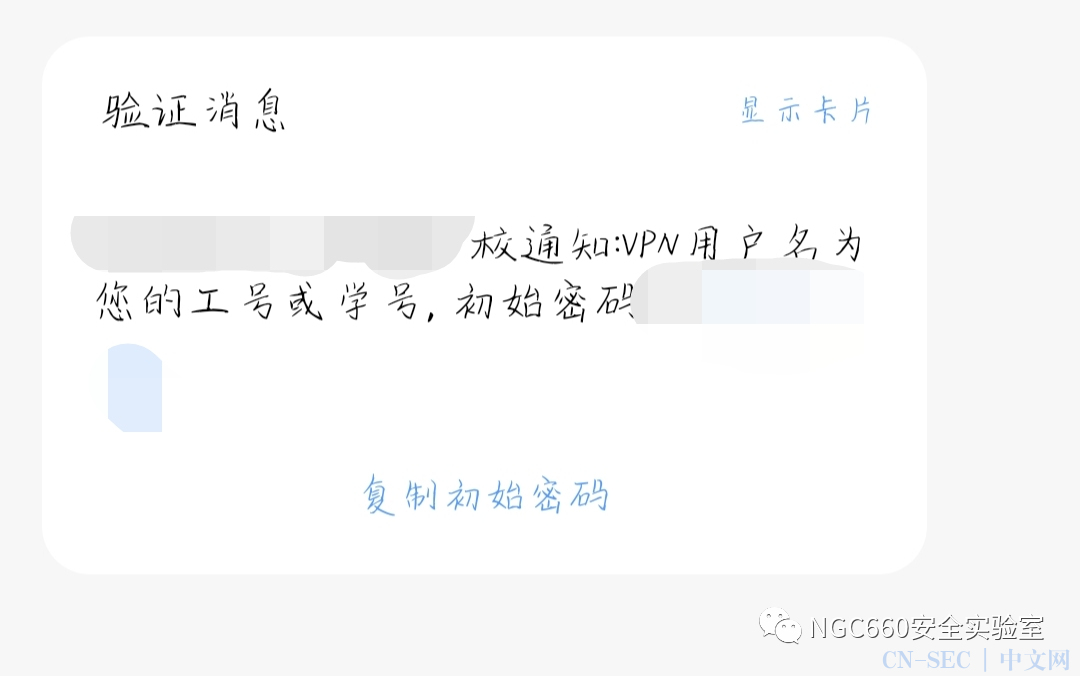

官网看到了这个开通的通知,留个悬念

又进行了一波信息收集

抱着好奇的态度,拿着收集来的信息去尝试使用微信绑定

最终,找到一个老师,成功使用自己的手机号微信绑定了老师的工号,

这里有个逻辑漏洞,我在尝试使用工号绑定的时候,发现自己的手机号也可以用,而且验证码不会过期,可以直接一条验证码一直枚举,只要信息收集的到位,绝对可以成的

已经没有门户权限了。

尝试几次行不通,那就换个思路,找一下怎么申请VPN的,登录进去看一下吧,发现我自己可以提交申请来激活VPN,点了激活之后,这个大学就给我发了个VPN密码,这不直接起飞了。

进了内网那就好打一些了

首先搜集资产,这里我用的是fscan

基本命令

fscan.exe -h 192.168.1.1/24 (默认使用全部模块)

fscan.exe -h 192.168.1.1/16 (B段扫描)

一般来说,根据自己的学校,以及自己的经验来测B段。

A段 10.x.x.1/8 , 192.x.x.1/8 , 172.x.x.1/8

然后根据以上来扫描b段

fscan 还可以扫描ssh弱口令,mysql弱口令,ftp弱口令,ms17-010,以及一些nday

模块检测,fscan.exe -h 192.168.1.1/24 -m ssh/ftp/mysql/ms17010 (指定模块)

但扫描器终究是扫描器,还是需要手工验证一下的

这里我扫描结束,只扫到了一些ftp弱口令

可以使用cmd来连接,来证明文件存在,也可以用filezilla,xftp 等GUI工具链接

ssh测试如上

这里选取code为200的站点选择一两个C段来进行手工测试

拿出我常用的admin大法,弱口令检测

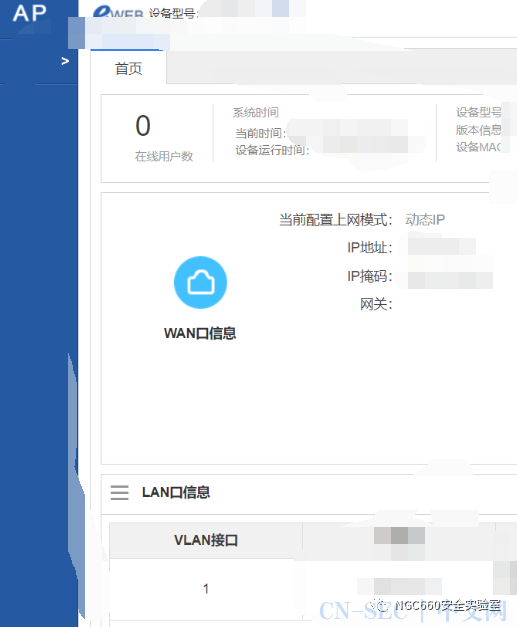

打了一些ap,交换机,服务器,监控等。

测试的途中不妨会有一些nday的出现,这里发现了几个海康威视的rce

高危到手

就打到这里了,下边就没再测试了,证书到手就ok

打包了几个高危,和一堆弱口令,内网渗透.点到为止。

最后来做下总结

在进行信息收集的时候,可以在镜像站使用谷歌黑客语法来搜集敏感信息,

谷歌语法如下:

site: 指定域名

filetype: 指定文件类型

inurl: 指定URL

link: 包含指定网页的链接的网页

intitle: 指定title

intext: 指定内容

详细信息,可以自行查阅。

内网的话,可以使用工具来进行资产收集,然后弱口令很好测试的。

重要的事情说三遍:

信息收集真的很重要!

信息收集真的很重要!

信息收集真的很重要!

免责声明

由于传播、利用本公众号NGC660安全实验室所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号NGC600安全实验室及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

原文始发于微信公众号(NGC660安全实验室):信息收集的强大——证书站外网打到内网

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论