高质量的安全文章,安全offer面试经验分享

尽在 # 掌控安全EDU #

上个月接到一个国外某部门的项目,只给了部门名称,其他都需要自己进行信息收集

一.确认目标

因为是国外的站,所以最好用谷歌进行搜索,百度对于国外的站通常不收录

于是先在维基百科上找到官网

二.信息收集

渗透测试的灵魂就是信息收集

像这种apt项目的话一般都是直接跳过主站的,去找目标的其他资产,往往主站防护比较严密,于是我们来找找目标的其他网站,而网站的访问方法分为两种:分别是IP和域名

1.通过IP收集站点

大型目标的公网IP通常比较集中,通常在同一个C段内,或者邻近的几个IP

于是我们通过CMD+PING的方式得到目标的ip

或者通过在线工具

https://site.ip138.com/

得到IP后访问进行确认

看来不能通过ip进行访问,应该是域名解析到了目标ip的某个文件夹中,这说明对方一个ip上,应该有多个站,同时这也是一种防护手段

2.通过域名收集站点

域名的收集主要靠子域名和爬虫,对于同一个目标的不同站点,往往一个站中都会有其他站的连接

子域名收集要全的话要多使用工具和方法,

子域名挖掘机,

在线工具 https://phpinfo.me/domain/

工具篇教的Sublist3t,等等,反正有多少用多少,因为子域名的挖掘主要靠DNS解析记录和爆破,爆破当然需要一本好的字典咯,我在后面会教大家怎么打造一本自己的字典,从而事半功倍。

这是在线工具找到的子域名

收集到了之后,先用扫描器扫上一波,虽然多多少少存在一些问题,但我的目标是拿下对方的服务器,或许是因为我菜吧(利用不到)说句题外话,awvs真的是神器

3.通过目录扫描对单个站点进行渗透

没办法,工具不行只能自己动手了

到这一步我们的目标就是单个站点了

对于一个确定的站点来说第一步肯定是目录扫描

目录扫描主要靠爬虫和爆破,爬虫的话主要靠工具,爆破的话字典才是关键

做一本自己的字典

1.收集字典:

通过搜索引擎,GitHub,工具,平时积累,尤其是工具,一般来说优秀的工具自带的字典通常质量很高,找到存放字典的文件夹,通常来说是txt格式的

2.合并

合并的方式和图片马的方式一样,通过cmd +copy 1.txt+2.txt+…. 100.txt

这样可以快速把多个字典合并在一起

3.去重

这样得到的字典往往很臃肿,是因为有大量重复,通过wps的去重功能可以精简字典,这样就可以轻松打造自己的字典了

4.一点建议

字典的话最好有一本大字典和许多精细化爆破的小字典,比如说;文件夹专用的,文件专用的,cms专用的字典,等等等等

目录扫描不仅能找到对方的后台,还能明白对方的结构,发现备份文件,日志文件,目录遍历,还有一些特殊的文件夹

相比于子域名收集目录遍历跟耗费时间,更不用说还有二级目录,三级目录,等等

回到正题

目录扫描花费了好几天时间,终于在

这个子域名下发现了东西,直接访问域名会自动跳转到登陆系统,所以这应该是内部人员交流的网站,所以不要看到一个网站就一个登陆框就吓到了,扫扫目录有可能就会发现好东西

这是目录扫描的结果(字典很重要)

在TNDHSX文件夹下发现了一个叫fckeditor的文件夹

有经验的同学对这个文件夹应该不会陌生,这是FCK编辑器的文件夹,

直接百度FCK编辑器漏洞,

关于FCK编辑器的文章:

https://blog.csdn.net/wizardforcel/article/details/50695885

于是我们看漏洞有没有修复

打开FCKeditor/editor/filemanager/browser/default/connectors/test.html这个页面,

通过文件名我们可以看到这是一个测试页面,除非管理员删除不然它是默认存在的

直接上传后门,这里他进行了一部分防护,不能直接上传asp文件,

一开始我以为他修复了,因为我直接上传文件失败了

到了文件上传部分

1.首先判断是不能写入还是写入之后检测到后门被删除

于是我上传一个正常的txt文件试试,发现依然失败

但我又想到fck编辑器不止能创建文件,还能创建文件夹,还能目录遍历

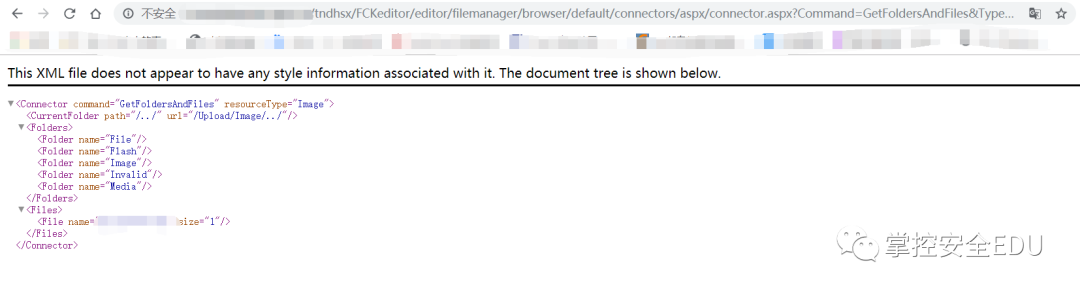

FCKeditor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=GetFoldersAndFiles&Type=Image&CurrentFolder=../

控制CurrentFolder这个传参可以进行目录遍历和创建文件夹

当我成功创建文件夹时说明我肯定有写的权限,而我又不能创建txt文件,说明问题肯定出在上传页面上

于是我同时修改上传文件所在的位置(有可能是这个文件夹不能写)和文件类型

再次上传txt文件,虽然也爆了错,但它是显示内存不足,但当我再进行目录遍历时发现文件已经成功写入(玄学问题)

于是我们正式上传我们的后门文件(依然是内存不足),成功写入

连上冰蝎

到此已经getshell

第二部分,内网渗透

所谓内网我理解就是一部分计算机组成的,不对外开放的内部网络,内网的目标当然是拿下这一整片计算机群组,既然有一群计算机哪肯定有一个总控制器啊,他就是域控(也叫DC),当我们能控制DC时基本上就拿下了这个域的所有计算机,首先要判断我们控制的计算机在域中是什么角色,然后找到DC登陆上它

第一部依然是信息收集

通过后门的命令执行功能查找配置文件

for /r c: %i in (web.config) do @echo %i

搜索的配置文件的文件名是根据中间件来的

然后一个个打开,看有没有密码信息,这里面不止有数据库连接信息,我还找到了远程桌面的连接信息,(运气好连域控管理员的账号密码都有),

这个很明显是mssql数据库的连接信息 uid=sa

这个就是远程桌面的信息了

如果是**administrator 这很有可能是域管理员信息

既然有远程桌面的信息那么我就通过正向连接工具

reGeorg和Proxifier转发访问内网

这里推荐下秋水大佬的内网转发文章(疯狂暗示)

https://blog.csdn.net/qq_35569814/article/details/102550873

这样的话直接远程连接就行了,连上去之后打开cmd

由于我们已经知道了域管理员的账号密码所以我们只要找到域控对应的IP然后通过远程桌面登陆即可

我们可以通过cmd命令查询内网的信息

net user 查看本机用户

net user /domain 查看域用户

net view & net group “domain computers” /domain 查看当前域计算机列表 第二个查的更多

net view /domain 查看有几个域

net view \dc 查看 dc 域内共享文件

net group /domain 查看域里面的组

net group “domain admins” /domain 查看域管

net localgroup administrators /domain /这个也是查域管,是升级为域控时,本地账户也成为域管

net group “domain controllers” /domain 域控

net time /domain net config workstation 当前登录域 - 计算机名 - 用户名

net use \域控(如pc.xx.com) password /user:xxx.comusername 相当于这个帐号登录域内主机,可访问资源

1.登陆远程桌面

2.获取域管理员信息

3.获取dns服务器信息(一般来说DNS服务器都是域控)

4.登陆域控

看了下对方一共有280台左右的服务器,

从内网渗透开始一个账号密码打下了全部,所以说信息收集真的很重要

因为是国外的站内容比较敏感所以马比较多

黑客教程~ 课件 靶场 ~ 限!时!免费!送!

长按识别二维码,即可限时免费报名课程。

点击在看~好文大家给一起看!👇

原文始发于微信公众号(掌控安全EDU):实战纪实 | 从编辑器漏洞到拿下域控300台权限

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论