本文为看雪论坛优秀文章

看雪论坛作者ID:hacktu

背景

执行流程

详细分析

还原程序

从EXERESX资源段获取信息:

读入到新建立文件:

执行文件:

释放病毒

首次运行

B.设置自启动

病毒执行(二次运行)

11C757EFA271895105C9396ED5ECE13D3EA57D5A27AABAF93E6E5AEC03E06748

21DE97CF684A5D7D3197A75D0F11FFA2

5340788DB50BC7B26D22DC48D0D24D91AA824551

设置感染标志(根据是否含有资源段EXERESX判断是否被感染):

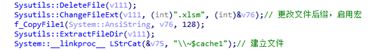

感染文件(在临时目录生成文件,将原文件作为资源段打包):

建立感染标记(根据文件是否含有XLSX资源段判断是否被感染):

释放宏(在临时目录建立随机文件,将资源段XLSX资源段释放):

感染文件(设置宏,并复制病毒到文件~$cache1):

宏文件功能就是恢复原文件并且启动病毒,再将宏清除:

B.通过之前配置的ini文件中的DownLoad中的exe和iniURL下载文件并且执行

加载Hook的DLL:

设置Hook启动和取消:

记录到文件:

看雪ID:hacktu

https://bbs.pediy.com/user-home-940482.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

原文始发于微信公众号(看雪学苑):刚入行时分析的病毒重现

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论