声明:Tide安全团队原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

一,运行说明

* 靶机难度:初中级

* 目 标:提权、获取flag

* 运行环境:攻击机kali linux

靶机HackInOS

均运行于VM VirtualBox中

* 网络设置:均为Nat模式

二、过程

1、前期信息搜集

首先要用Nmap找到靶机地址,在这里我的靶机地址是10.0.2.15,可以看到开放了22和8000端口。

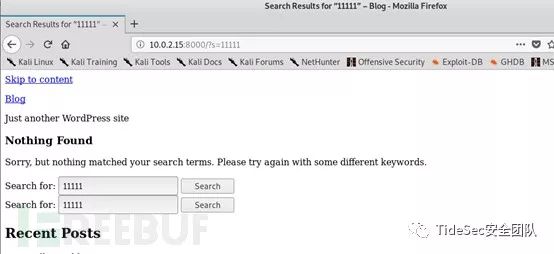

先在浏览器中访问一下。

可以看到有个搜索框,于是我就天真的以为可能会存在SQL注入,在sqlmap里跑了一下~

结果是喜闻乐见的没有注入,需要从别的地方找突破口了。

最近发现火狐浏览器里的wappalyzer插件是个好东西,可以通过该插件能够分析目标网站所采用的平台构架、网站环境、服务器配置环境、JavaScript框架、编程语言等参数,使用时很简单,开启你要分析、检测的网页后,点选该图示即可看到网站使用的相关技术和服务。

不知为啥,在页面点击链接的时候,总是会跳转到Localhost页面。

查看网页源代码发现网页链接就是指向Localhost页面的,不知作者为什么这样做,浏览页面时很麻烦,严重影响用户体验。。。

整个页面只有一处上传文件的地方,且只能上传图片格式文件

查看一下网页源代码

这种情况下可以使用Meterpreter进行渗透,先使用该软件生成一个后门

就这样,一个喜闻乐见的木马生成了,把payload复制下来保存到php文件中,然后跟正常的png文件合并到一起

然后打开Metasploit,在exploit/multi/handler模块中设置Payload和监听主机、监听端口等参数

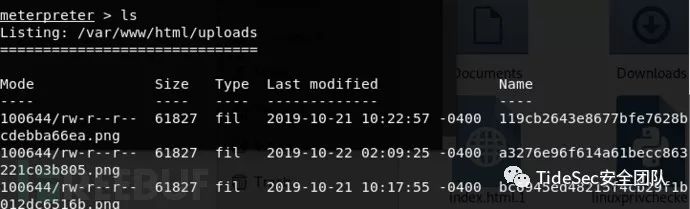

因为上传文件后靶机对其进行了MD5的重命名,所以可以写一个python脚本来帮助我们找到并访问上传的木马

可以看到现在已经连接成功,但是个低权限账户,等会肯定需要提权。

先看一下文件夹中有哪些文件

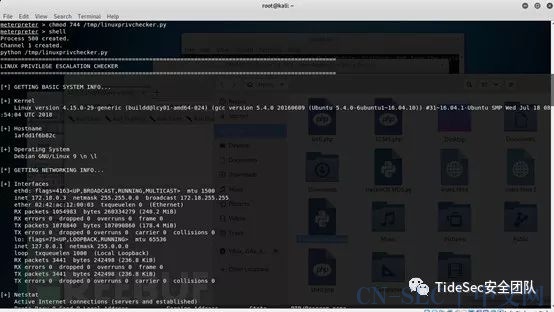

上传一个Linux提权信息收集脚本,下载地址:https://www.securitysift.com/download/linuxprivchecker.py

可以看到tail被设置了suid

直接用tail命令读取shadow文件

至此拿到了root用户密码的哈希值,需要破解一下

flag很好找,打开即可

生活需要细节,有丶东西,没想到作者还是个带哲学家。

敲锣打鼓准备收工。但是跟网上大佬们的渗透过程对比却发现,这不是要找的flag。果然自己还是图样图森破,这作者拐弯抹角的属实带恶人

现在已经拿到了root权限,先进数据库看看

mysql -hdb -u wordpress -p wordpress

show tables

可以看到一个跟ssh有关的表,一开始用Nmap扫的时候可以看到22端口是开着的,先打开这个表看一下 select * from host_ssh_cred;

![VulnHub靶机学习——HackInOS实战记录 VulnHub靶机学习——HackInOS实战记录]() 三,总结

三,总结

总体来说因为本人太菜的原因感觉还是有一定难度的,尤其是提权部分,没有别人的教程可能都找不到flag。最近因为项目的原因靶机一直没怎么做,Hackinos前前后后也弄了很长时间,还得需要多学多练才对。

另外,关于docker的提权有兴趣 的可以看一下大佬总结的这篇文章《普通用户借助Docker容器提权思路分享》https://www.freebuf.com/articles/system/170783.html

E

N

D

guān

关

zhù

注

wǒ

我

men

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或长按二维码关注公众号:

原文始发于微信公众号(白帽子):VulnHub靶机学习——HackInOS实战记录

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

三,总结

三,总结

评论