1、相关的文件:

-

原始数据报文: http://www.watcherlab.com/file/download/2016-01-07-traffic-analysis-exercise.pcap 14.2 MB(14184370字节)

-

入侵检测系统Snort的事件TXT文件:http://www.watcherlab.com/file/download/2016-01-07-traffic-analysis-exercise-snort-events.txt 24.0 KB(24009字节)

-

入侵检测系统Suricata事件的TXT文件: http://www.watcherlab.com/file/download/2016-01-07-traffic-analysis-exercise-suricata-events.txt suricata-events.txt 529.8 KB(529780字节)

2、安全告警

在监控平台上发现3个主机IP几分钟内多次告警。

下面场景用Wireshark软件进行分析; 第一个IP没有遭受攻击;第二个IP发现了恶意邮件;第三个IP遭受加密勒索病毒攻击。

3、深入分析:

3.1前期准备

因为要分析3个不同IP,让我们把数据报文PCAP文件分隔成3个独立的文件。在Wireshark中打开原始PCAP后,进入对话菜单如下图所示:

选择IPv4选项卡,然后进行排序地址排序,然后你会看到192.168.122.52、192.168.122.130和192.168.122.132三个IP地址自动归类排序,如下图:

在对话框中输入:ip.addr eq 192.168.122.52可以过滤仅有192.168.122.52的数据,如下图所示(其他2个IP相同方法过滤):

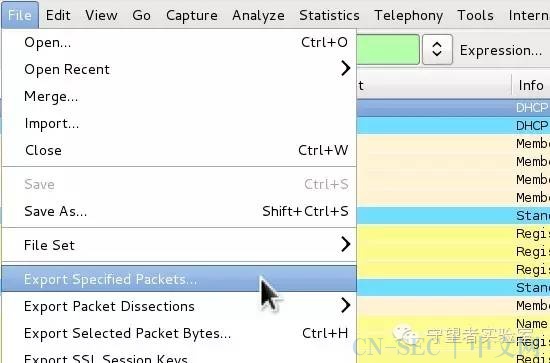

导出过滤的仅包含192.168.122.52的数据包,如命名为:192.168.122.52-traffic.pcap,下图所示:

把3个IP保存成3个独立的PCAP文件,这样更容易检查每个主机的流量,下图所示:

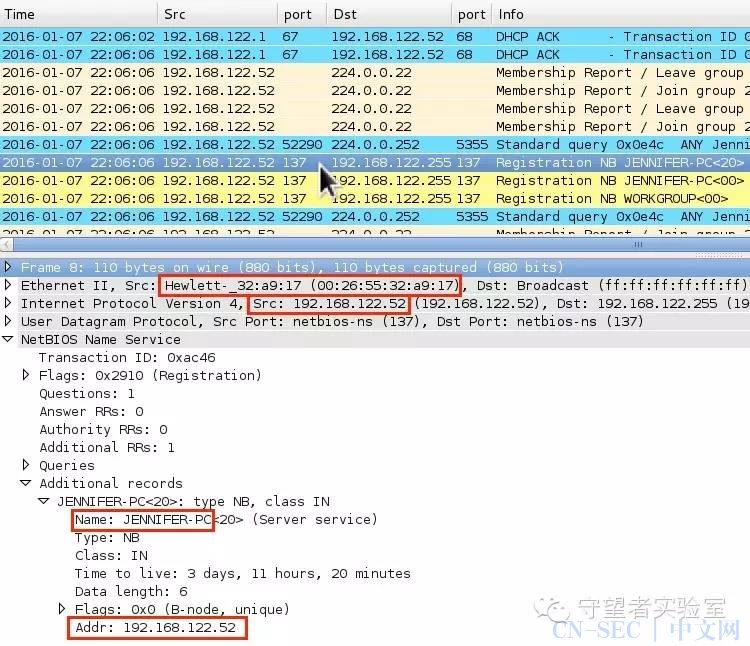

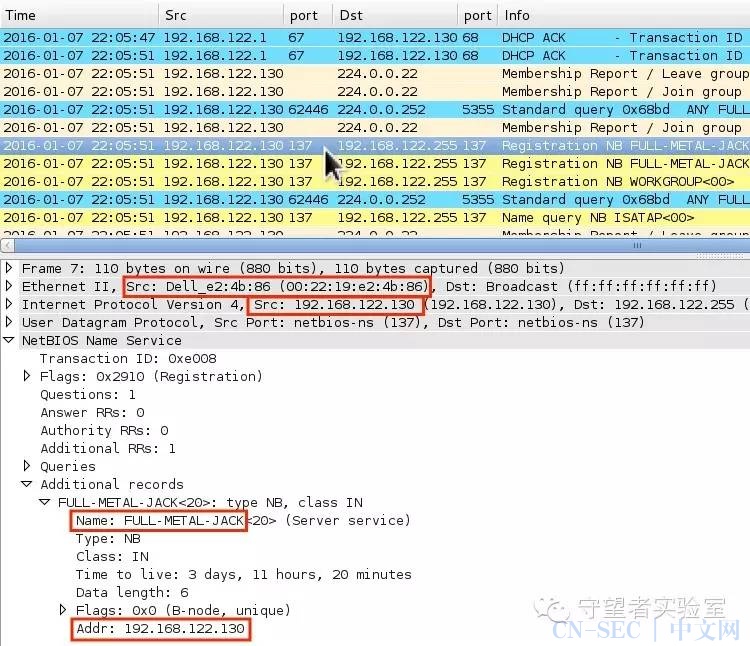

下面是双击单个数据报文,进去可以看到每个IP的对应得主机名和MAC地址。

未完待续!

欢迎关注守望者实验室,我们会不定期推出一些安全场景分析技术类文章。

原文始发于微信公众号(守望者实验室):流量安全分析:恶意邮件&加密勒索病毒攻击分析(1)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论