ARP原理解释

ARP欺骗攻击原理非常简单,通过发送虚假的ARP数据,将自身设备伪装成网关,让受害设备建立错误的IP-MAC映射,从而将数据发送给攻击者。通过ARP欺骗,我们可以在不接触受害设备的情况下进行攻击。详见(浅谈ARP欺骗的实现与防御)

ARP欺骗分类

1.主机欺骗:欺骗对象为主机。

2.网关欺骗:欺骗对象为网关,可以获得其他主机的进流量。

ARP攻击的危害

1.造成局域网中的其他主机断网。

2.劫持局域网中其他主机或网关的流量,获取敏感信息等。

环境准备

受害者主机

WireShark Ettercap

路由器

ARP欺骗实验

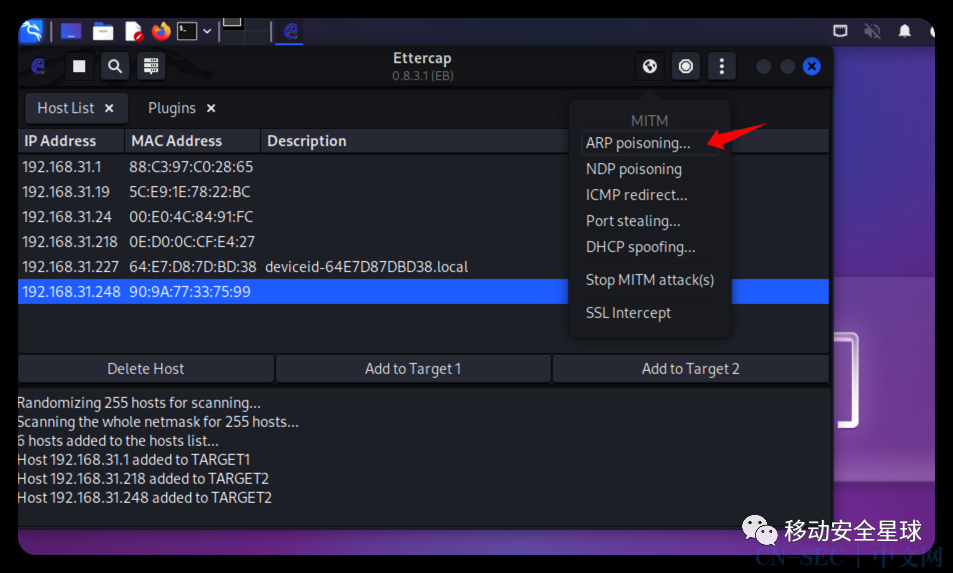

攻击者主机:kali 192.168.31.24 受害者主机:192.168.31.248 确保攻击者主机和受害者同一个WIFI下:首先使用ettercap -G指令启动图形化界面:

点击搜索受害主机

点击搜索受害主机 列出扫描目标,将路由器网关192.168.31.1添加到target1,受害者添加到target2.

列出扫描目标,将路由器网关192.168.31.1添加到target1,受害者添加到target2.

此时打开Wireshark 选择监听WI-FI:en0 然后任意点击主机应用可以明显看到有主机地址192.168.31.248的http流量经过

DNS劫持是什么?

DNS劫持又称域名劫持,是指在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,否则返回假的IP地址或者什么都不做使请求失去响应,其效果就是对特定的网络不能访问或访问的是假网址。

DNS 基本原理

DNS(域名系统)的作用是把网络地址(域名,以一个字符串的形式)对应到真实的计算机能够识别的网络地址(IP地址),以便计算机能够进一步通信,传递网址和内容等。由于域名劫持往往只能在特定的被劫持的网络范围内进行,所以在此范围外的域名服务器(DNS)能够返回正常的IP地址,高级用户可以在网络设置把DNS指向这些正常的域名服务器以实现对网址的正常访问。所以域名劫持通常相伴的措施——封锁正常DNS的IP。如果知道该域名的真实IP地址,则可以直接用此IP代替域名后进行访问。比如访问百度域名,可以把访问改为202.108.22.5,从而绕开域名劫持。

DNS 劫持危害

路由器DNS被劫持是指路由器DNS地址遭到篡改,无论你是登录百度、某宝,网页都会跳转到某些固定的网页上。路由器被DNS劫持的危害:危害一:会造成连接这个路由器上网的所有设备被监控,被记录;危害二:有可能会被恶意指向别的网站,造成账户泄露;危害三:上网速度变慢,浏览网页时被植入广告,传播木马病毒等。

DNS 劫持实验

原理:域名劫持是互联网攻击的一种方式,通过攻击域名解析服务器(DNS),或伪造域名解析服务器(DNS)的方法,把目标网站域名解析到错误的IP地址从而实现用户无法访问目标网站的目的或者蓄意或恶意要求用户访问指定IP地址(网站)的目的。

编辑ettercap的DNS文件:

sudo vim /etc/ettercap/etter.dns设置挂马页面

vim /var/www/html/index.html

启动apache服务

service apache2 start然后像上面教程一样依次将路由器网关192.168.31.1添加到target1,受害者添加到target2,选择ARP poisoning紧接着选择模块 Plugins-Manage plugins-dns_spoof

然后访问应用访问域名将会被设置的主机·进行响应。

原文始发于微信公众号(移动安全星球):DNS劫持和ARP欺诈

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论