近日,网络上爆出 YApi 的远程代码执行 0day 漏洞 正被广泛利用。攻击者通过注册用户后,即可通过 Mock 功能远程执行任意代码。

漏洞描述

YAPI接口管理平台是国内某旅行网站的大前端技术中心开源项目,使用mock数据/脚本作为中间交互层,为前端后台开发与测试人员提供更优雅的接口管理服务,该系统被国内较多知名互联网企业所采用。

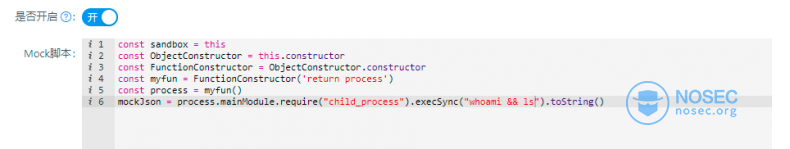

YApi 是高效、易用、功能强大的 api 管理平台。但因为大量用户使用 YAPI的默认配置并允许从外部网络访问 YApi服务,导致攻击者注册用户后,即可通过 Mock功能远程执行任意代码。

漏洞复现

FOFA 查询

app="YApi"

影响范围

YApi最新版本仍可进行漏洞利用。

根据目前FOFA系统最新数据(一年内数据),显示全球范围内(app="YApi")共有 12,171 个相关服务对外开放。中国使用数量最多,共有 11,396 个;新加坡第二,共有 289 个;美国第三,共有 168 个;中国香港第四,共有 157 个;中国台湾第五,共有 41 个。

全球范围内分布情况如下(仅为分布情况,非漏洞影响情况)

中国大陆地区广东使用数量最多,共有 614 个;上海第二,共有 213 个;北京第三,共有 212 个;江苏第四,共有 203 个;浙江第五,共有 193 个。

修复建议

该漏洞暂无补丁。

临时修复建议:

-

关闭YAPI用户注册功能,以阻断攻击者注册。

-

利用请求白名单的方式限制 YAPI 相关端口。

-

排查 YAPI 服务器是否存在恶意访问记录。

暂无

参考

[1] https://github.com/YMFE/yapi/issues/2099

[2] https://github.com/YMFE/yapi/issues/2233

[3] https://mp.weixin.qq.com/s/FAMfCxvdvW-VK99k_7NYxA

[4] https://cert.360.cn/warning/detail?id=a6f9a18a26986358b86a3b131e0f24d3

本文始发于微信公众号(网络侦查研究院):YApi 高级 Mock 远程代码执行漏洞|NOSEC安全讯息平台

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论