告诉你们我是用意念在日站(渗透实战)

作者:mOon 出处:www.moonsec.com

0x00:概述

最近博客都没写文章了,今天域名终于备案好了。

接下写篇文章把,也是近期一个渗透案例。

每次发文章,又有人说暗月又装逼了!

没错,这个逼我装定了。

其实这次渗透过程真是让我很纠结 过程其实不难,重点是耐心,耗时一周。

先说一下我们这次渗透的目的。

在境外网站,获取网站会员信息,包含,用户,电话 地址

0x01:环境

境外网站、独立IP linux系统 apache 端口开放80

0x02:Shell过程

用大字典递归目录扫上传->突破上传。

0x03:障碍

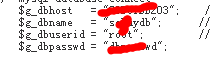

拿到webshell之后,找到数据库连接文件之后。

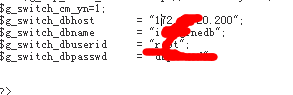

发现一:调用两个数据库并且都是站库分离。

发现二:除配置文件外,网站大部分源码都是加密。

发现三:会员表数据加密。

0x04:纠结过程

一:网站zend加密 用黑刀zend解密工具可以解决,但是暗月在wind7 x64 无法正常使用,因为这个原因纠结了很久,假如解密不出来,整个渗透就会陷入僵局,数据即使获取了也是毫无价值。

二:解密建议将网站整个打包下来,在本地解,也方便以后分析。

分析用了三天时间,程序分析难是一点,还有zend解密出来的文件也是让我纠结。

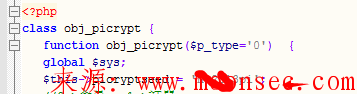

图

这个是数据的加密解密类。

不管是加密文件还是解密文件在本地文件调式根本就是折磨。

仔细整理了一段时间,接着分析整理了一部分,之后就进行分析。

这样基本分析出来了。通过调用 obj_picrypt的getEncode方法进行加密。

然后就在原本网站上进行解密 但是想当纠结 因为网站加密的关系,因为直接调用这个类,还有一些附加条件,使得加密,不成功。后来仔细分析了这个类。直接找到crypt_ecEncrypt类

刚才obj_picrypt类是里面的加密和解密函数方法都是调用这个crypt_ecEncrypt 的加密和解密方法。

两个方法需要用到$p_key,在刚才的obj_picrypt我们已经得知$p_key

在解密的过程中有时候编码也会出现一些问题,所以我还是写了个脚本在目标网站上批量解密数据吧。

0x05:后续

目的已经完成,后来仔细分析了网站架构 会员表 发现这个网站架构有点特别。

画的一手好图。

0x06:结束

此时渗透相当考验耐心,思路也是很常规,不喜勿喷。目地完成,洗白白 睡觉。

Ok了 坐等下次继续更新文章。请关注暗月博客 www.moonsec.com

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论