事件类型

web入侵、系统入侵、网络攻击

攻击事件

web入侵:网页挂马、主页篡改、Webshell

系统入侵:病毒木马、勒索软件、远控后门

网络攻击:DDOS攻击、DNS劫持、ARP欺骗

一、检查系统账号安全

1、查看当前系统账号是否存在弱口令

为方便检查,这里给个PowerShell脚本作为自动化脚本的样例,通过使用PowerShell脚本来检查当前系统中是否存在弱口令。

# 获取所有用户账号$users = Get-LocalUserforeach ($user in $users) {$username = $user.Name$password = $user.Password# 使用密码策略模块检查密码强度$passwordStatus = Test-UserPassword -UserName $username -Password $password# 输出结果Write-Host "User: $username, Password Status: $passwordStatus"}

2、查看服务器是否存在可疑账号、新增账号

打开 cmd 窗口,输入lusrmgr.msc命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉

打开注册表 ,查看管理员对应键值。

HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsersNames

4、结合日志,查看管理员登录时间、用户名是否存在异常

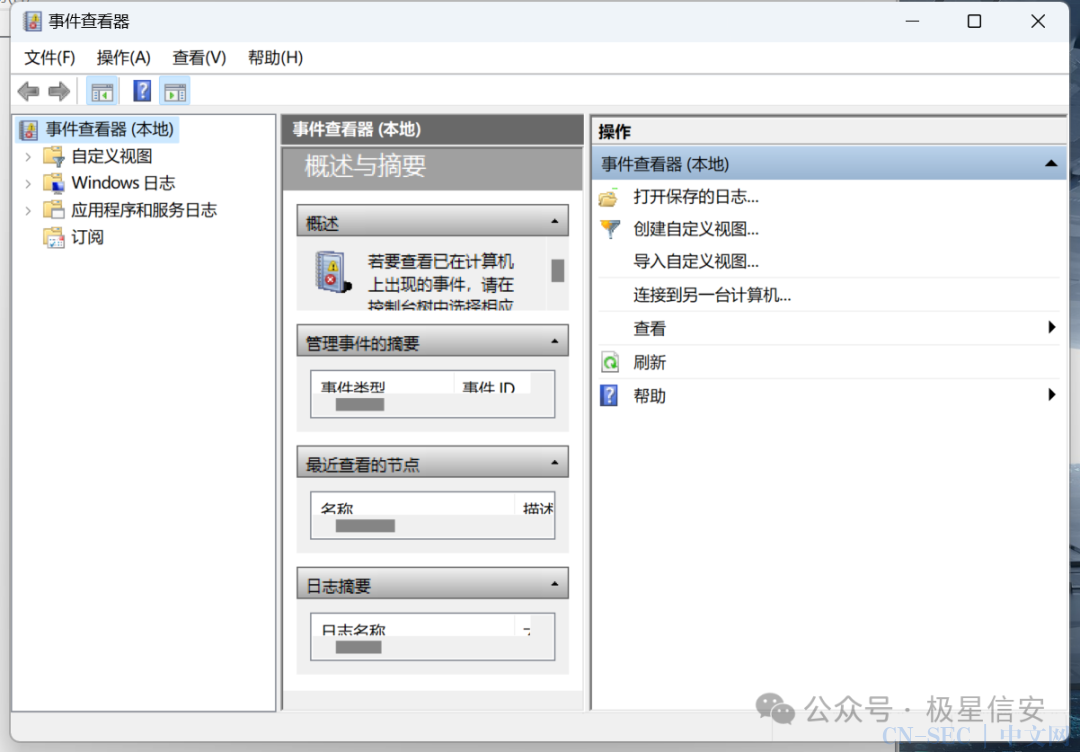

Win+R打开运行,输入“eventvwr.msc”,回车运行,打开“事件查看器”。

导出Windows日志--安全,利用Log Parser进行分析。

导出Windows日志--安全,利用Log Parser进行分析。

5、远程桌面端口是否开放

使用PowerShell的Test-NetConnection命令来检查远程计算机的管理端口是否对公网开放。以下是一个示例命令,用于检查IP地址为192.168.1.10的远程计算机上的3389端口(通常用于远程桌面连接)是否对公网开放

Test-NetConnection -ComputerName 192.168.1.10 -Port 3389如果端口是开放的,你会看到类似以下的输出

ComputerName : 192.168.1.10RemoteAddress : 192.168.1.10RemotePort : 3389InterfaceAlias : EthernetSourceAddress : 192.168.1.2TcpTestSucceeded : True

在这个输出中,TcpTestSucceeded 的值为True表示端口是开放的。如果为False,则表示端口可能未开放或被防火墙阻止,下面是实际情况下,开放与不开放的区别。

二、检查异常端口、进程

检查端口连接情况,是否有远程连接、可疑连接

netstat -ano 查看目前的网络连接,定位可疑的ESTABLISHED

根据netstat定位出的PID,再通过tasklist命令进行进程定位,如果你想要获取关于特定PID的进程的详细信息,你可以使用/FI参数来过滤结果,例如,如果你的PID是1234,你可以输入以下命令:

打开D盾_web查杀工具,进程查看,关注没有签名信息的进程。

三、检查启动项、计划任务、服务

%appdata%MicrosoftWindowsStart MenuProgramsStartupC:ProgramDataMicrosoftWindowsStart MenuProgramsStartup

3、单击【开始】 >【运行】,输入 regedit,打开注册表,查看开机启动项是否正常,特别注意如下三个注册表项:

HKEY_CURRENT_USERsoftwaremicorsoftwindowscurrentversionrunHKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunHKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunonce

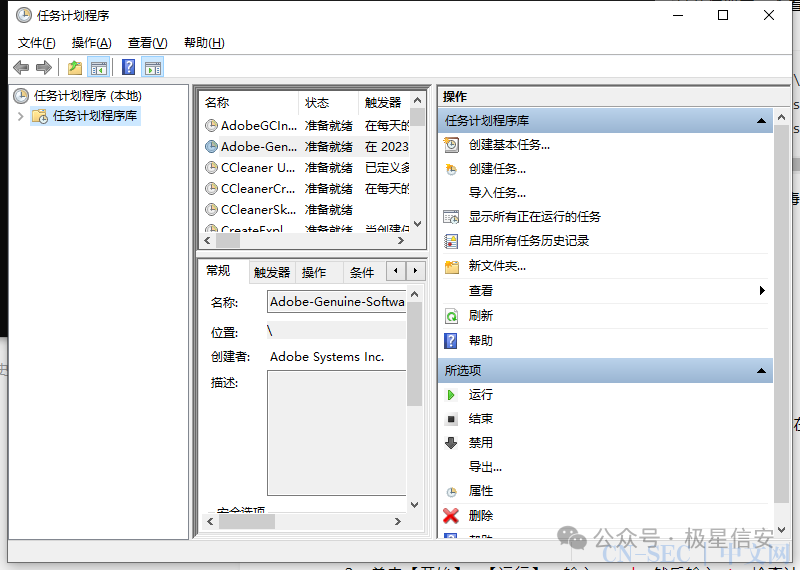

1、单击【开始】>【设置】>【控制面板】>【任务计划】或者在运行(或者cmd、powershell窗口中)中输入“taskschd.msc”。,查看计划任务属性,便可以发现木马文件的路径。

2、单击【开始】>【运行】;输入 cmd,然后输入at或者schtasks.exe,检查计算机与网络上的其它计算机之间的会话 或计划任务,如有,则确认是否为正常连接。

2、单击【开始】>【运行】;输入 cmd,然后输入at或者schtasks.exe,检查计算机与网络上的其它计算机之间的会话 或计划任务,如有,则确认是否为正常连接。

单击【开始】>【运行】,输入services.msc,注意服务状态和启动类型,检查是否 有异常服务。

Window 2003:C:Documents and SettingsWindow 2008R2:C:Users

五、自动化查杀

PCHunter:http://www.xuetr.com火绒剑:https://www.huorong.cnProcess Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorerprocesshacker:https://processhacker.sourceforge.io/downloads.phpautoruns:https://docs.microsoft.com/en-us/sysinternals/downloads/autorunsOTL:https://www.bleepingcomputer.com/download/otl/卡巴斯基:http://devbuilds.kaspersky-labs.com/devbuilds/KVRT/latest/full/KVRT.exe大蜘蛛:http://free.drweb.ru/download+cureit+free火绒安全软件:https://www.huorong.cn360杀毒:http://sd.360.cn/download_center.html

D盾_Web查杀:http://www.d99net.net/index.asp河马webshell查杀:http://www.shellpub.com深信服Webshell网站后门检测工具:http://edr.sangfor.com.cn/backdoor_detection.htmlSafe3:http://www.uusec.com/webshell.zip

六、日志分析

系统日志

前置条件:开启审核策略,若日后系统出现故障、安全事故则可以查看系统的日志文件,排除故 障,追查入侵者的信息等。

Win+R打开运行,输入“eventvwr.msc”,回车运行,打开“事件查看器”。

导出应用程序日志、安全日志、系统日志,利用Log Parser进行分析。

WEB访问日志

找到中间件的web日志,打包到本地方便进行分析,原始的中间件日志垃圾数据太多,可以使用一些日志分析工具或者自己写个清洗脚本对日志进行清洗,方便我们分析。

提取码:cua0

原文始发于微信公众号(极星信安):HW必备技能教学之Windows应急响应常见流程【文末附常用应急工具】

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论