0×00背景

近日,腾讯反病毒实验室拦截到一批伪装成客户通知单的木马,该木马会根据自身文件名的不同而进行多种不同的恶意行为,经测试,目前国内的多款杀毒软件尚不能查杀该病毒,多个木马的变种MD5被多款安全软件加入到白名单中,导致主动防御也失效。该木马近期持续活跃,传播量上万,该木马有以下特点:

1)通过文件名控制自身行为,根据不同的文件名有着多达六十多种不同的行为。

2)以直接通过查询远程数据库的方式获取配置信息,减少了不少工作量,但暴露了数据库的帐号密码。

3)篡改本地受信任数字证书列表,并构造证书给木马签名,逃避查杀。

1)通过文件名控制自身行为,根据不同的文件名有着多达六十多种不同的行为。

2)以直接通过查询远程数据库的方式获取配置信息,减少了不少工作量,但暴露了数据库的帐号密码。

3)篡改本地受信任数字证书列表,并构造证书给木马签名,逃避查杀。

0×01木马文件概况

文件名:客户通知单xxx.exe(xxx代表id号)

MD5:ab8c32c0360d063375794e76ae824a30

大小:340992字节

×02样本行为分析

1、加载器行为

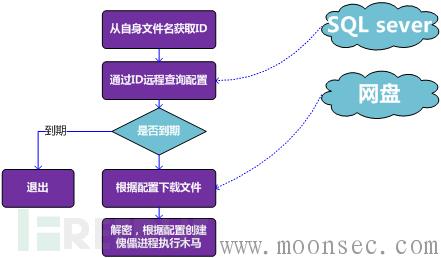

1)木马运行后首先从文件名中从左到右查找数字,找到后转换成数值作为木马id,如果没有找到则弹出如下错误框。

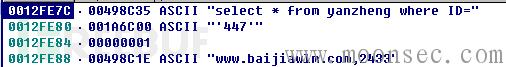

2)得到id后,直接连接远程数据库,数据库地址、用户名、密码加密内置于木马文件中。

3)连接成功后直接通过id查询木马此id对应的配置信息。

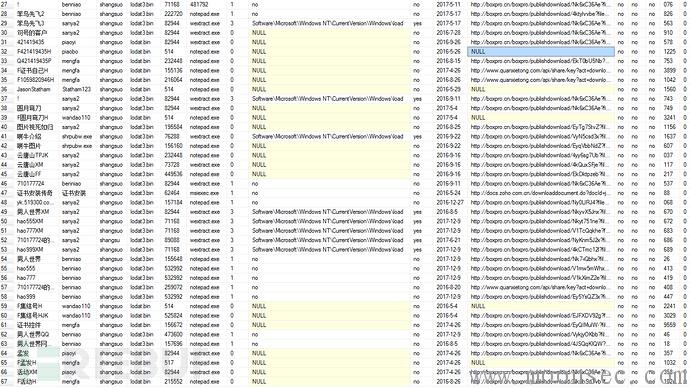

4)该数据库是SQL Server数据库,得到地址、用户名、密码等信息后可直接连接数据库,我们震惊地发现,数据库中存储了多达67种配置,经分析,大多为功能独立的木马,也就是说,根据不同的ID,可能执行的木马多达67种。

5)经过对木马行为的分析,结合数据库中的实际数据,我们得知配置中的比较重要的字段的意义,将其列举如下:

| 配置字段 | 功能 |

| id | 木马id |

| jm | 解密密钥 |

| daxiao | 文件大小 |

| fanghi | 要创建的傀儡进程 |

| zcb | 要创建的注册键值 |

| qidong | 是否要自启动 |

| shijian | 过期时间 |

| dz | 下载木马的URL |

6)几乎每个有效的配置都含有一个名为dz的字段,大多为boxpro.cn云盘上的文件链接,木马判断配置中的到期时间是否还有效,如果有效则下载相关文件,这些文件是木马核心功能文件,已被加密处理。

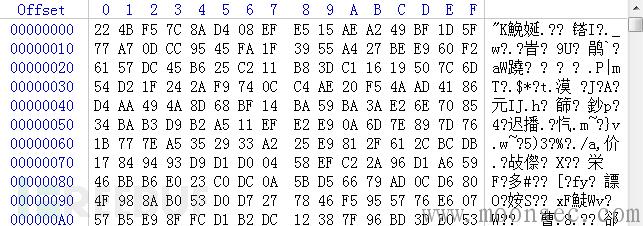

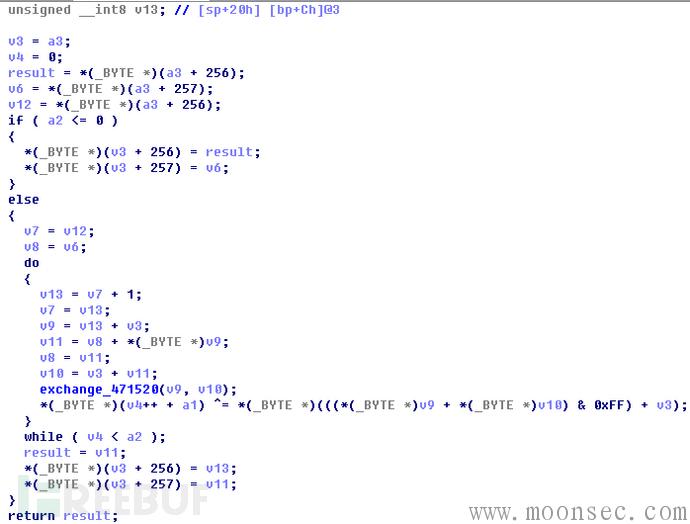

7)解密算法如下,解密密钥保存在配置信息的jm字段中。

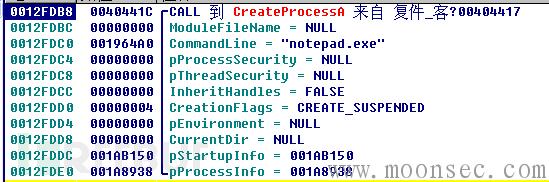

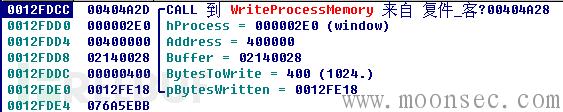

8)解密后得到PE文件,并根据配置的傀儡进程信息,创建傀儡进程执行PE。

2、PlayLoad分析

该木马根据不同的id,可以下载执行多大60多中不同的PlayLoad,经抽样分析,这些不同的PlayLoad大多为Gh0st远程控制木马,每个木马的有着不同的C&C服务器,应该是不同的使用者所使用,当然PlayLoad中还包含有少量的QQ粘虫木马(如ID 46),及其他游戏盗号木马。这些PlayLoad均在傀儡进程中运行。以下取一个典型的Gh0st远控进行简单分析。

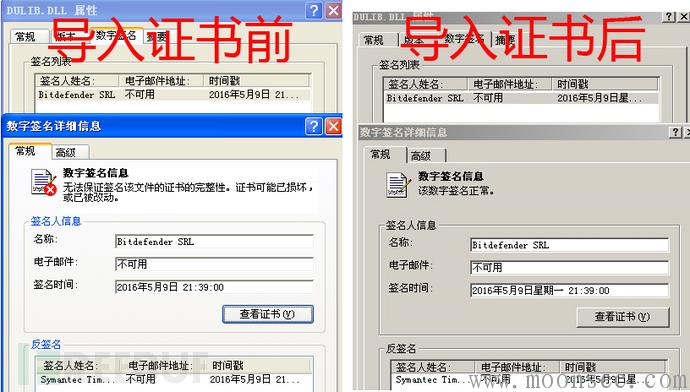

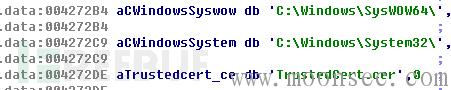

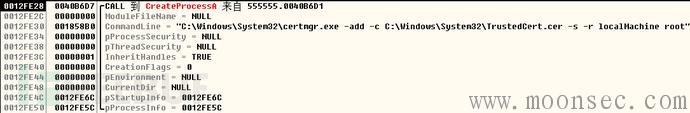

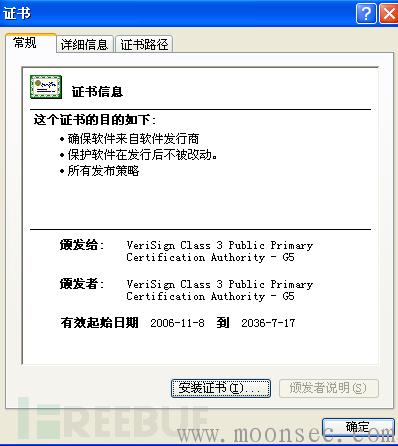

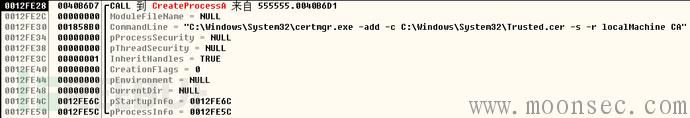

1)首先在SysTem32目录下释放TrustedCert.cer、Trusted.cer两个证书文件,分别为根证书和CA证书,随后将证书安装在本地计算机中。证书情况如下:

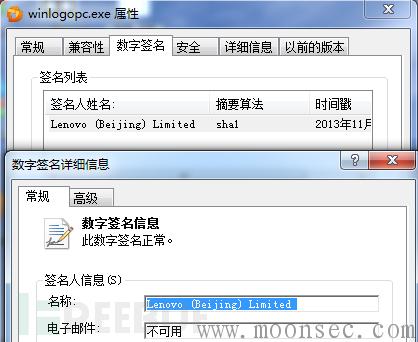

2)释放winlogopc.exe、DULIB.DLL两个文件到System32目录组成白加黑,并执行winlogopc.exe,winlogopc.exe为联想相关文件,为白文件。

3)DULIB.DLL为黑文件,通过白加黑劫持启动,其拥有伪造的Bitdefender SRL数字签名,然而因为木马之前在本地安装了数字证书,使得伪造的签名有效,用于逃避安全软件检测查杀。

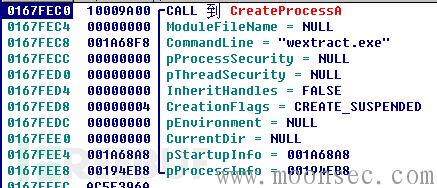

4)DULIB.DLL运行后再次创建一个wextract.exe傀儡进程,并解密出一个PE注入到傀儡进程中执行。

5)添加注册表实现开机启动winlogopc.exe,并不断守护傀儡进程和注册表一旦被结束,立即重新创建进程添加注册表启动项。

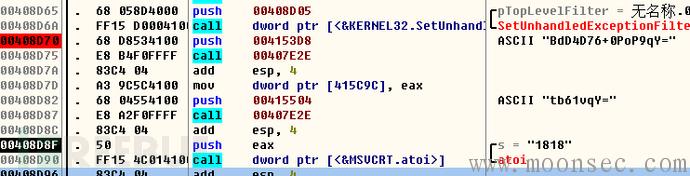

6)傀儡进程wextract.exe中执行的代码为远程控制木马Gh0st变种,C&C服务器地址如下:

域名/ip:a.vo88.top

端口:1818

0×03后记:

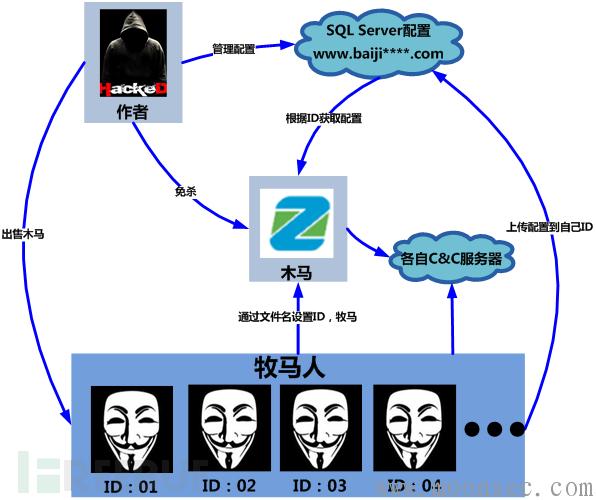

经过对木马加载器的详细分析和配置信息的猜测解读,做出如下图猜测,木马作者负责木马的免杀(同一个文件),并通过SQL Server上的配置信息来管理和销售木马,每卖出一个木马作者便为牧马人开立一个帐号,并新增一个ID与之对应,牧马人每次生成木马时会自动将配置信息上传到SQL Server上,包括木马的到期时间等内容则由作者直接配置。

然而,作者为什么要通过文件名来实现ID的控制呢?为什么给牧马人分配同一个文件只是文件名不同呢?经过大量的分析测试,我们发现该木马文件在国内多个安全厂商的白名单中,因为改变文件内容的任意一个字节都会导致木马不被信任,而任意修改文件名,则不影响白名单信任。

木马的MD5为:ab8c32c0360d063375794e76ae824a30,安全厂商们可自行查询是否位于自家的白名单中,并审核加白渠道。

* 投稿:腾讯安全管家(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论