一、获得攻击信息

在现在的攻防演练中,防守方除了要具有基本的防守能力外,还要具备一些溯源反制的能力,以应对防守中被攻击大量扣分的情况。一般攻击告警主要来自WAF、IPS、态势感知、蜜罐等安全设备。

一般接到溯源任务时,获得的信息如下:

|

攻击时间: 攻击IP: 受害IP: 攻击次数: 预警平台: 攻击类型: 攻击详情: 恶意文件: |

其中攻击IP、攻击次数、攻击类型、攻击详情是溯源的主要切入点。

通过以上内容可以判断此次攻击事件是否成功,查看攻击详情中的请求包可以判断攻击者所使用的攻击手法,是否使用扫描器或者使用0day攻击等。

端口扫描/敏感目录扫描,此类攻击大概率是个人或搜索引擎,溯源几率高,可以优先溯源。

命令执行,此类攻击大概率是未经隐藏的网络,接到脚本扫描任务的肉鸡,可以溯源。

爬虫类攻击,此类大概率是搜索引擎爬虫,可以放到最后进行溯源。

恶意文件,此类攻击可能可以获取到攻击者的C2地址或未删除的敏感信息代码等,也可优先溯源。

其他攻击可以根据实际情况自行进行判断溯源优先级。

二、常用方法

本节将按照溯源常用步骤进行讲解。

(1)威胁情报

威胁情报平台:

-

奇安信威胁情报中心:https://ti.qianxin.com/

-

微步在线:https://x.threatbook.cn/

-

360威胁情报中心:https://ti.360.cn/#/homepage

-

VenusEys威胁情报中心:https://www.venuseye.com.cn/

威胁情报平台中,我们可以获取IP信息、对应域名、域名历史注册记录、SSL证书等信息。以上信息可以帮助进行溯源,提高效率,是主要溯源工具。

(2)IP信息

IP可以放到威胁情报平台进行搜索,查看是否有恶意标签,是否为动态IP、IDC、云服务器等。

注:之后内容均使用微步威胁情报作为依据。

之后可以ping攻击IP是否连通,如果通,可以为后续反制工作做基础。

(3)域名反查

可以使用whois或威胁情报来获取域名解析记录。

可获得攻击IP当前使用的域名,根据域名也可以判断出此IP属于哪类网站(菠菜、yellow站、被控服务器)

(4)历史信息

通过威胁情报平台可以得到历史注册的域名、子域名等信息。

(5)域名注册

遇到带有恶意标签的域名,我们可以查找该域名的历史注册人信息,根据获得的注册人信息可以分析是否为真实攻击者。

(6)SSL证书

可获得

|

ID 邮箱 解析记录 |

通过解析记录可以获得域名 A 记录从而获取到域名后的 IP 地址。

A 记录 —— 映射域 bai 名到一个或多个 IP

CNAME—— 映射域名到另一个域名(子域名)

域名解析记录:http://www.jsons.cn/nslookup/

全球 ping,查看现绑定 ip,看是否域名使用了 CDN 技术:http://ping.chinaz.com/

(7)IP定位

根据定位大致判断攻击者所在地区。

https://chaipip.com/

https://www.opengps.cn/Data/IP/ipplus.aspx

(8)手机号邮箱及其他个人信息

根据域名注册人登记的信息(姓名、电话、邮箱)进行验证。通过手机号查找是否绑定微信、支付宝。如果绑定,可以使用支付宝验证使用者姓名。

如果邮箱使用的是QQ邮箱,也可以查找注册人QQ,查看是否开启QQ空间访问,搜寻其他有效信息(照片、有关安全技术等)。

若信息搜集的不够完整,还可以再谷歌/百度、贴吧、微博等社交平台搜寻更多攻击者信息。必要时也可发送钓鱼邮件或添加好友进行社工获取更多攻击者信息。

三、简单反制措施

有时威胁情报不能提供过多的线索,我们需要反制对方主机进行进一步的线索查找攻击者真实IP。或者有些情况下要求反制对方主机,这是就需要拥有反制的能力。

(1)端口查询

使用Nmap扫描攻击IP,查看开放端口是否存在高危端口:80,445,3389,22,6379等。

(2)漏洞攻击

攻击人员有可能会在云服务器上搭建一些自动化扫描工具,可以尝试弱口令爆破。有些是攻击者使用肉鸡进行攻击,可以反推肉鸡可能存在的漏洞,获取权限。

有些攻击者可能会使用摄像头或路由器组成的僵尸网络,可以查找型号和存在的历史漏洞。

极少数情况下,攻击者会使用刚刚爆发,还是小范围传播(主要是攻击队内传播)的0day获取大量肉鸡进行攻击,此时反制难度较大,需要获得第一手0day信息来攻入肉鸡查找攻击者真实IP。

(3)查看进程

Linux使用 ps命令,分析进程

ps aux |grep pid

windows

检查方法:

a、开始 -- 运行 -- 输入msinfo32 命令,依次点击 "软件环境 -- 正在运行任务" 可以查看到进程的详细信息,比如进程路径、进程 ID、文件创建日期以及启动时间等。

b、打开 D 盾_web 查杀工具,进程查看,关注没有签名信息的进程。

c、通过微软官方提供的 Process Explorer 等工具进行排查 。

d、查看可疑的进程及其子进程。可以通过观察以下内容:

没有签名验证信息的进程

没有描述信息的进程

进程的属主

进程的路径是否合法

CPU 或内存资源占用长时间过高的进程

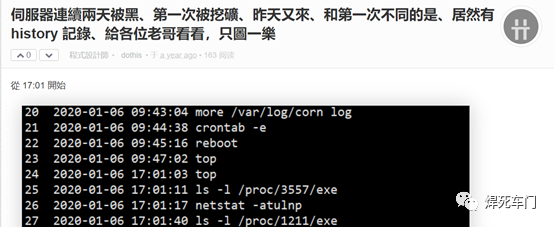

(4)历史命令

history

打开 /home 各帐号目录下的 .bash_history,查看普通帐号执行的历史命令

(5)用户

Linux检查方法:

who查看当前登录用户(tty 本地登陆pts 远程登录)

w查看系统信息,想知道某一时刻用户的行为

uptime查看登陆多久、多少用户,负载状态

用户信息文件 /etc/passwd

root:x:0:0:root:/root:/bin/bash

account:password:UID:GID:GECOS:directory:shell

用户名:密码:用户 ID:组 ID:用户说明:家目录:登陆之后的 shell

注意:无密码只允许本机登陆,远程不允许登陆

windows检查方法:打开 cmd 窗口,输入 lusrmgr.msc命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉。

(6)日志

Window日志

Win+R 打开运行,输入"eventvwr.msc",回车运行,打开“事件查看器”。

Linux日志默认存放位置:/var/log

Web 访问日志通常为 access.log 文件可以使用 find 命令进行查找

|

日志文件 |

说明 |

|

/var/log/cron |

记录了系统定时任务相关的日志 |

|

/var/log/cups |

记录打印信息的日志 |

|

/var/log/dmesg |

记录了系统在开机时内核自检的信息,也可以使用 dmesg 命令直接查看内核自检信息 |

|

/var/log/mailog |

记录邮件信息 |

|

/var/log/message |

记录系统重要信息的日志。这个日志文件中会记录 Linux 系统的绝大 多数重要信息,如果系统出现问题时,首先要检查的就应该是这个日 志文件 |

|

/var/log/btmp |

记录错误登录日志,这个文件是二进制文件,不能直接 vi 查看,而要 使用 lastb 命令查看 |

|

/var/log/lastlog |

记录系统中所有用户最后一次登录时间的日志,这个文件是二进制文 件,不能直接 vi,而要使用 lastlog 命令查看 |

|

/var/log/wtmp |

永久记录所有用户的登录、注销信息,同时记录系统的启动、重启、 关机事件。同样这个文件也是一个二进制文件,不能直接 vi,而需要 使用 last 命令来查看 |

|

/var/log/utmp |

记录当前已经登录的用户信息,这个文件会随着用户的登录和注销不 断变化,只记录当前登录用户的信息。同样这个文件不能直接 vi,而 要使用 w,who,users 等命令来查询 |

|

/var/log/secure |

记录验证和授权方面的信息,只要涉及账号和密码的程序都会记录, 比如 SSH 登录,su 切换用户,sudo 授权,甚至添加用户和修改用户密 码都会记录在这个日志文件中 |

(7)webshell查找

Windows:D盾webshell查找工具

Linux:河马webshell查找工具

四、溯源结果框架

经过溯源分析、反制攻击者主机后,理想情况下想要获得如下数据,来刻画攻击者画像:

|

姓名/ID: 攻击IP: 地理位置: QQ: 微信: 邮箱: 手机号: 支付宝: 其他社交账号信息(微博、贴吧等): 照片: 所属组织(公司或团队,可选): |

溯源中经常会发生各种各样的情况,有些溯源到一部分时就因为线索链断掉而无法获取更多攻击者数据,不要过分强求。

五、实战案例

以下皆为溯源真实案例,部分已做脱敏处理。

(1)某网络安全小组

发现攻击源IP:59.**.**.36在2021-04-09 15:34:51访问外网网站系统的/manager/html页面,被安全监测人员立即封禁。

定位此IP位置为广东省珠海市

同时查看该设备攻击告警记录时间发现对外攻击次数较频繁,历史攻击行业包含政府,电力。攻击时间范围同本次保障时间相吻合。

攻击溯源

使用多个威胁情报反查域名均指向:get.*****.cn,情报可靠性极大

查看get.****.cn域名注册信息发现注册人为尹**,邮箱:56******[email protected]。

根据QQ邮箱的QQ号反查攻击者信息,发现开启搜索保护,无法搜索。但贴吧中存有攻击者的发帖。百度贴吧名:**网络安全

贴吧内容大部分为游戏外挂类和搭建私服帖子

发现攻击者毕业学校:青岛****学校

学校贴吧反查到攻击者照片

发现某论坛中有网友发帖自己的搭建的服务器收到攻击,经过网友溯源发现攻击者为同一人,更加证实此人具有网络安全技能并以安全技能为手段进行黑产等违法行为。

https://www.*****.work/thread/21498?page=2

游戏反作弊论坛中被网友挂出的此人qq号,证明做游戏外挂

根据之前网友给出的qq群账号确定为攻击者创建,并能查看到攻击者本人QQ

通过攻击者贴吧ID:**网络安全推测为某安全小组,经过查询发现**网络安全论坛,该网站包含DDOS攻击、木马病毒、后门文件、免杀技术等网络安全技术。

下方QQ咨询对应的正是攻击者的QQ

发现**网络安全官网

微博:

原文始发于微信公众号(焊死车门):溯源反制手册

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论