这一套源码与网上那些X站cms都是一致,那么在奇安信社区上看到了这款,那么也来玩玩,这一套源码的话基本的都是存在后台提权、存储xss、反射XSS、弱口令(至于弱口令这块一般安装后直接使用admin、admin或者某cms名称直接进行登录,那么我们登录进行也是直接忽略过爆破这一段)

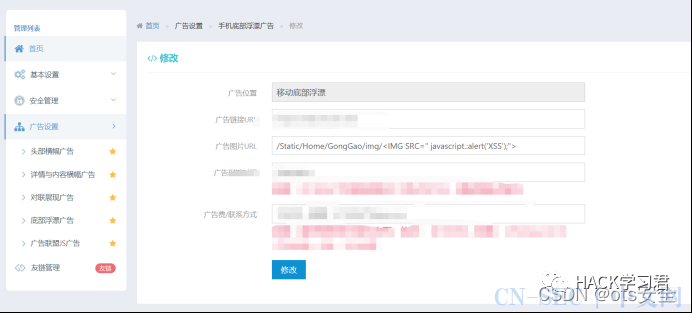

1、储存XSS

广告设置这块基本都存在储存xss。

利用:将广告图片的URL/…/…/…/<XSS语句>

可以看到,在广告这块储存也是没有做任何一个过滤的,直接触发弹窗。

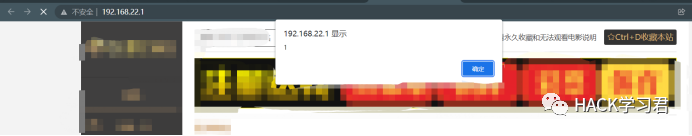

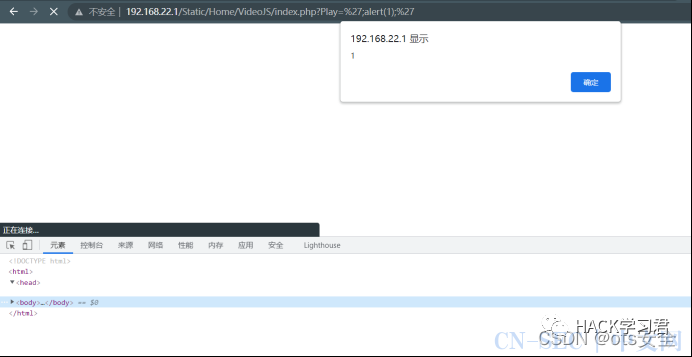

2、反射XSS

; echo safeRequest($_GET['Play']);?>';

Get Play?那么直接使用Play构造一个payloda

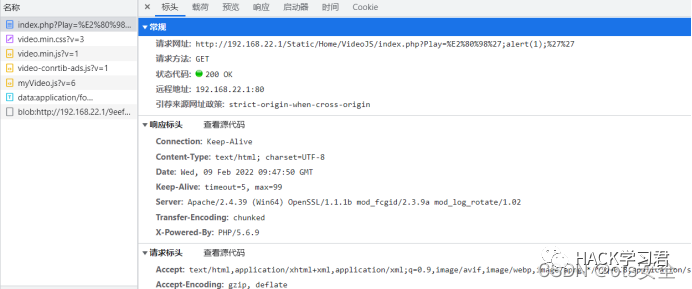

http://192.168.22.1/Static/Home/VideoJS/index.php?Play= 发现没有弹窗,那么审查元素,在底部 xss语句使用了:

发现没有弹窗,那么审查元素,在底部 xss语句使用了:"+alert('XSS')+", 那么在元素源码那看到了+ < >号基本被过滤掉了

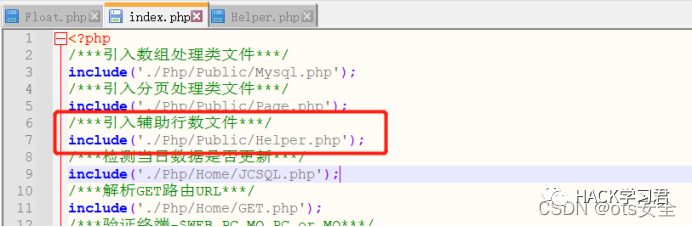

为了找到过滤的源码,在站的根目录发现了一个index.php的文件

为了找到过滤的源码,在站的根目录发现了一个index.php的文件

并且找到引入辅助行数文件,Helper.php,可以知道我们刚才尝试的时候没有弹窗的原因就在这里。下面的图,我已经把函数注释写出来了。

并且找到引入辅助行数文件,Helper.php,可以知道我们刚才尝试的时候没有弹窗的原因就在这里。下面的图,我已经把函数注释写出来了。

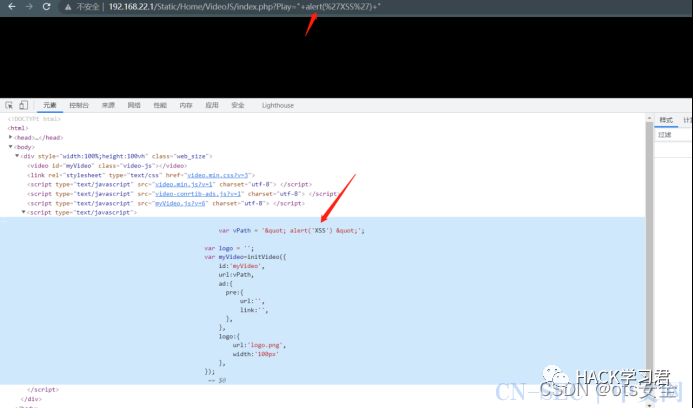

';alert(1);'那么这块开始我也是没有头像看了这编文章的第3段内容,才反应过来:

https://forum.butian.net/share/1160

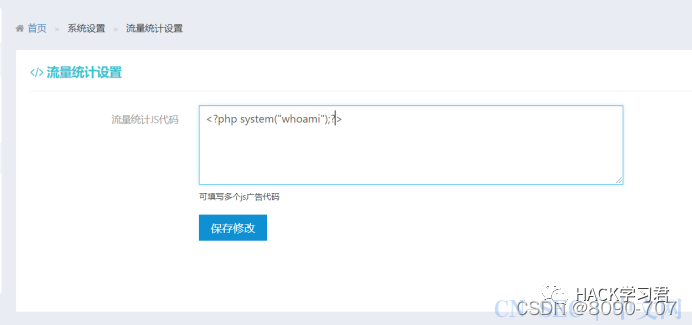

3.PHP代码执行

路径位置:Home/Basic/Statistics

<?phpif (isset($_POST['submit']) && isset($_POST['Statistics'])) {$file = fopen("../JCSQL/Admin/Basic/AdminStatistics.php","w");fwrite($file,$_POST['Statistics']);fclose($file);?><script language="javascript"><!--fwrite($file,$_POST['Statistics']); //值得注意的一段代码

推荐阅读

9CCMS网站渗透getshell

https://www.adminxe.com/2347.html

如有侵权,请联系删除

来源:csdn

作者:8090

原文始发于微信公众号(HACK学习君):实战 | 记一次九某草X站CMS渗透过程

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论