2022年6月22日9:32,

永安在线安全研究员小张如往常一样,

进行蜜罐流量审计,

一条API攻击情报引起了他的注意:

攻击者利用秒拨代理IP

对某个API发起了3562次攻击

爬取大量催收信息

被攻击API所属公司正是前两天接入测试的某互联网金融公司(简称A公司),

A公司主要提供互联网金融借贷相关服务。

就在两天前,即2022年6月20日,

小张通过情报系统监测到该公司的用户数据在暗网被交易。

随后联系了该公司,验证数据为真,

并协助定位到是某个API存在漏洞被攻击导致数据泄漏。

当类似的事件可能再次发生,

小张提高了警惕,立马联系了客户。

(未完待续……)

前文提到,A公司是一家典型的互联网金融公司,主要提供互联网金融贷款相关服务。作为金融行业的一员,该公司深刻意识到数据泄漏带来的危害:

泄漏用户数据违反了数据安全法律法规会遭受相应处分,或来自行业监管单位的惩罚;

用户因数据泄漏被诈骗向公安机关投诉企业,或因为没钱还贷给企业造成坏账问题;

……

不管是法律处分或监管惩罚,还是被用户投诉,都会给企业带来经济和品牌名誉受损。公司也做了一些相应的数据安全防护措施,如部署了WAF、IPS,但都无法解决上面遇到的数据泄漏和API接口被攻击的问题。

在数据安全建设上,

A公司面临哪些难题呢?

永安在线安全专家通过与A公司安全负责人进一步了解发现,该公司在数据安全管理方面主要存在以下难题:

1)大量API暴露在互联网,缺乏有效的安全管控手段

公司业务主要面向互联网,会开放大量的业务API接口给到用户和合作伙伴,大量API暴露在互联网形成巨大的攻击面。

通过人工方式对流动数据、暴露的API接口等进行安全检查工作量大,且覆盖不全,无法随着业务的迭代进行更新检查,导致企业对API开放数量、API的活跃状况、僵尸API、涉敏API、API是否有缺陷等信息不够了解。

2)API接口是否被攻击或被爬取数据难以及时感知

这是因为API直接关联业务逻辑,黑产利用大量秒拨代理IP伪装成正常的请求流量,对API的敏感数据进行低频爬取。这种攻击方式可直接绕过现有WAF、IPS等设备的安全策略,难以及时感知并阻断风险。

3)系统账号权限管理混乱,数据泄露难取证难溯源

公司内部有多个涉及用户敏感信息的运营系统,内部员工、合作伙伴以及贷后外包等均通过运营系统处理日常工作,可能某些人员违规操作泄露了用户数据,但因缺乏有效的面向应用系统的账号管理和行为审计,导致数据泄露无法取证和溯源。

永安在线API安全管控方案

助力互金行业数据安全防护

为解决以上难题,永安在线经过业务深入理解和多次调研讨论,为A公司打造了一套基于情报的API安全管控方案,帮助A公司实现全面自动化梳理API和流动数据资产、持续检测API安全缺陷、精准感知和及时告警黑产攻击、异常数据访问监测和审计溯源,

考虑到客户是混合云结构,部署方案采用通过TAP交换机旁路镜像流量和公有云主机上云主机镜像流量的方式来构建分布式的旁路流量分析平台。

1)全面、动态梳理API和数据资产,呈现完整API清单和敏感数据地图

通过旁路镜像流量分析以及5层解析、过滤、规约过程,自动化梳理面向用户、内部员工、合作伙伴、贷后外包、开源组件和中间件等多种应用场景的API,建立完整API资产清单,帮助A公司全面了解API开放数量、API活跃状态、僵尸API、缺陷API、涉敏API以及API中流动的敏感数据等情况。

「安全效果」

API资产梳理:识别了API资产共7818个,722个涉敏API、350个僵尸API、765个缺陷API等。其中检测发现返回明文三要素的API有8个,返回明文四要素的API有5个,明文返回个人三要素和四要素数据,存在极高的数据泄漏风险。

数据资产监测:监测到16类涉及个人信息的流动数据(包含密码、邮箱、手机号、银行卡、加密三要素等),进一步分析发现是因为开发不规范导致银行卡类敏感数据存在明文形式向外流动。

账号资产梳理:梳理了内部员工账号1062个,贷后外包人员账号3734个,并监测到1起外包人员违规获取敏感数据的风险。

2)持续检测未授权、越权访问等高风险缺陷,先于攻击者发现攻击面

在API和数据资产可见的基础上,通过API漏洞检测引擎对API在涉及和开发方面的缺陷进行持续、全面评估,检测API在认证、授权、数据暴露、输入检查、安全配置方面是否存在漏洞可供攻击者来利用。

「安全效果」

如某API存在未授权访问漏洞:

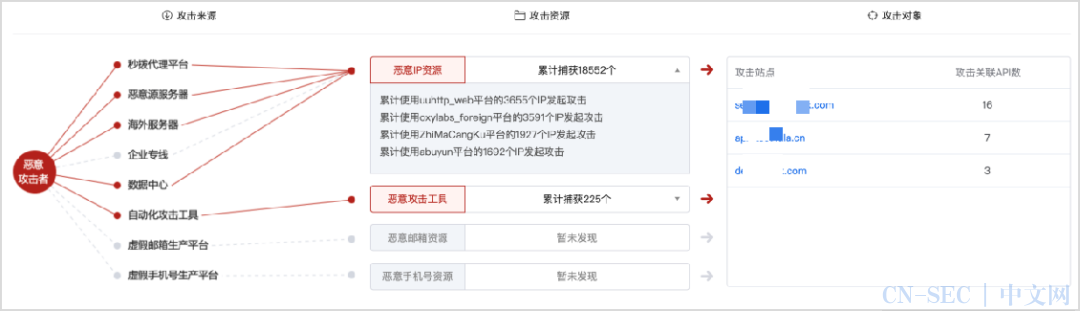

3)以精准情报为基础,及时感知API攻击和数据泄露风险

基于攻击者使用的攻击资源如攻击IP、工具、账号、行为等风险情报,构建API访问的行为基线,利用机器学习检测API访问序列中的异常行为,及时告警撞库、扫号、数据爬取、账号爆破、漏洞扫描等攻击风险,并将情报同步到WAF设备进行阻断。

「安全效果」

用户数据爬取:监测到攻击者使用oxylabs代理平台IP在上午11:30-12:00之间对某API接口发起攻击,爬取用户数据1284条。

催收信息爬取:监测到一个家庭宽带ip(112.5*.2*.**)在凌晨期间对某API接口发起41712次访问以爬取催收信息。

内部员工信息:监测到一个移动网络IP(101.5*.2**.**)在凌晨期间对某API接口发起2097次请求,以爬取内部员工信息和工作信息。

此外,永安在线API安全管控方案还可对泄露数据进行溯源分析,定位到关联数据访问的账号、API、IP,追踪数据泄露源头,为企业进行下一步处置提供可靠的依据。

自从部署了永安在线API安全管控方案,A公司实现了对系统全量API资产及敏感数据流动的安全把控,并基于永安在线独有的情报能力将API攻击和数据泄露风险及时扼杀在“摇篮”中。

永安在线将同金融行业客户一起,基于永安在线特有的情报能力,为金融行业大量API资产及API上流动敏感数据的安全提供强有力保障,确保金融行业数字化发展过程中数据安全和业务健康发展。

您是否也想了解企业有多少API资产?

每个API是否存在安全缺陷?

是否正在被黑产攻击?

是否存在数据泄露风险?

扫码申请试用API安全管控方案

帮您一一盘点

推荐阅读

原文始发于微信公众号(永安在线情报平台):互联网金融公司应如何对抗API攻击和数据泄露难题

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论