0x00: 靶机下载

下载链接: https://www.vulnhub.com/entry/minouche-1,466/

描述无然而测试了一下VM获取不了IP只能用VirtualBox,在VirtualBox导入以后得设置成桥接模式才能正常获得IP

0x01: 探测靶机

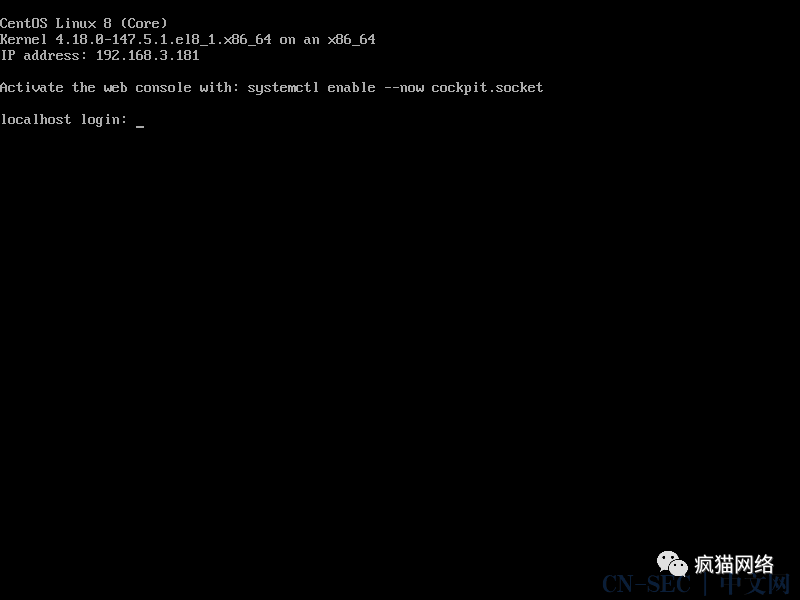

打开靶机以后会回显出IP出来,192.168.3.181

在kali下用浏览器输入一下IP验证一下,页面回显正常可以确定是该靶机IP

开始用nmap探测端口主要开了22,80和一个关闭的端口

命令:nmap-A -sS -sV -v -p- 192.168.3.181

接下来就是用dirb扫一下目录看到wp-admin基本上可以确定这是一个WordPress的CMS

0x02: 挖掘漏洞

知道是WordPress以后用wpscan扫一波,扫到一个kitty账号,接下来的理论操作时用字典爆破一破,这里试了一下跑了好久都没有跑出来卒。

换个思路,集中在WordPress的插件上,发现一个iwp-client

命令:wpscan --url http://192.168.3.181 -e u,p --plugins-detection mixed

百度搜索了一下还有另外一个关键词InfiniteWP记录一下

用MSF搜索这两个关键词搜到一个并且MSF可以利用

启用脚本设置好目标IP,username,kali ip就可以成功得到shell了

0x03:挖掘信息

开始挖掘信息,一直退到根目录下,发现一个kitty.txt,cat一下有个提示,你的密码使用美元符+猫的名字+你出生的年份不是一个好密码

行,用kali下自带的crunch生成字典

先分析一波密码的组成是$+Minouche+19xx/20xx这样子Minouche在一开始访问IP的时候就已经说blogabout thecat 那Minouche应该就是它的名字

命令:crunch 13 13 -t "$"Minouche19%% -o 1.txt

crunch 13 13 -t "$"Minouche20%% -o 2.txt

由于目前知道手上有一个用户kitty,尝试用hydra爆破一波,最后是爆出kittyxxxxx这样的用户密码出来

输入完以后可以得到User.txt的flag

0x04:挖掘信息

登录完以后尝试想提权,然而输入常见命令都卒

这时把眼光放回前面,user.txt旁边还有个android.zip,把它复制下来,在kali下用scp拷贝回来

解压完以后多了一个data里面有很多数据

由于文件实在太多,而且后来浏览发现/system目录下放着一下.db的文件,想着软件的重要信息应该都是会放到数据库里面的,用kali自带的SQL浏览器慢慢浏览,N小时过后找到一个很皮的东西。

行!看看用户除了kitty就是root了

直接ssh连接,输入刚才的那个YouWillNeverGue$$this成功登录。。。。。。。。最后读取flag。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论