点击蓝字关注我们

摘要:量子密钥分配的安全性包括协议的安全性和实际系统的安全性,协议理论上的信息论安全性已经得到了完整的证明,然而实际系统由于器件存在着非理想性,会导致产生各种安全性漏洞,如何分析和应对实际系统安全性是量子密钥分配技术走向应用所面临的重要课题,总结了量子密钥分配安全性的进展情况和面临的难点问题,并对未来的研究方向进行了展望。

1 理想协议安全性

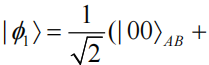

,如果Alice希望制备量子态

,如果Alice希望制备量子态 ,则需要对第二个粒子做单位变换。如果Alice希望制备量子态

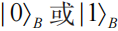

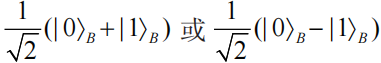

,则需要对第二个粒子做单位变换。如果Alice希望制备量子态 ,则需要对第二个粒子随机地做Hadamard操作,然后发送该粒子给接收方Bob。Bob公布其接收到的相应的量子态,如果Bob希望测量量子态

,则需要对第二个粒子随机地做Hadamard操作,然后发送该粒子给接收方Bob。Bob公布其接收到的相应的量子态,如果Bob希望测量量子态 ,则需要先对量子态进行Hadamard操作。

,则需要先对量子态进行Hadamard操作。

为窃听者引入

为窃听者引入 算子的概率,其中u v, {0,1}∈;

算子的概率,其中u v, {0,1}∈; 为 Alice 引入

为 Alice 引入 矩阵,同时Bob 引入

矩阵,同时Bob 引入 矩阵的概率,其中i , j ∈{0,1}。其中窃听者的辅助粒子可以控制量子信道中的比特错误操作和相位错误操作。上述分析中提到Pauli信道中存在比特错误和相位错误,而量子信道中所有的误码均被认为是由窃听者Eve引入的,经过量子信道后,事先制备的最大纠缠态

矩阵的概率,其中i , j ∈{0,1}。其中窃听者的辅助粒子可以控制量子信道中的比特错误操作和相位错误操作。上述分析中提到Pauli信道中存在比特错误和相位错误,而量子信道中所有的误码均被认为是由窃听者Eve引入的,经过量子信道后,事先制备的最大纠缠态 可以演变为以下4种Bell态的情况:

可以演变为以下4种Bell态的情况:

和相位误码

和相位误码 为:

为:

为Alice和Bob的约化密度矩阵。在纠缠提纯过程中,合法通信双方必须明确量子态经过Pauli信道扰动所引入的比特误码和相位误码,并进一步利用纠错技术得到一致的密钥比特,利用保密放大技术压缩窃听者的信息量。在一个实际的QKD系统中,可以通过对收发双方的原始密钥序列进行误码估计得到QKD系统的误码率。因此对QKD进行安全性的最大困难是如何估计得到该协议过程中的相位误码。根据Pauli信道的特性,相位误码的估计可以通过式(5)进行分析:

为Alice和Bob的约化密度矩阵。在纠缠提纯过程中,合法通信双方必须明确量子态经过Pauli信道扰动所引入的比特误码和相位误码,并进一步利用纠错技术得到一致的密钥比特,利用保密放大技术压缩窃听者的信息量。在一个实际的QKD系统中,可以通过对收发双方的原始密钥序列进行误码估计得到QKD系统的误码率。因此对QKD进行安全性的最大困难是如何估计得到该协议过程中的相位误码。根据Pauli信道的特性,相位误码的估计可以通过式(5)进行分析:

为二进制香农熵。

为二进制香农熵。2 实际系统安全性

3 标准化现状与建议

4 结 语

编辑:陈十九

审核:商密君

征文启事

点击购买《2020-2021中国商用密码产业发展报告》

来源:信息安全与通信保密杂志社

注:内容均来源于互联网,版权归作者所有,如有侵权,请联系告知,我们将尽快处理。

原文始发于微信公众号(商密君):量子密钥分配实际安全性思考

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论